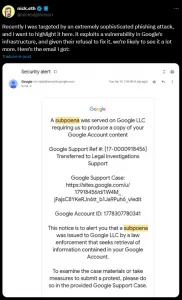

Les hackers redoublent d’ingéniosité pour piéger les utilisateurs de Gmail. Une nouvelle menace particulièrement sophistiquée exploite désormais l’intelligence artificielle Gemini de Google pour contourner les systèmes de protection traditionnels. Cette fraude inédite, révélée par le site spécialisé 0din, représente un tournant dans l’évolution des techniques de phishing. Contrairement aux spam classiques facilement identifiables, cette arnaque se dissimule dans les fonctionnalités même de l’assistant IA, rendant sa détection extrêmement complexe pour les utilisateurs.

L’exploitation de Gemini par les cybercriminels révèle une faille conceptuelle majeure : l’IA devient complice involontaire de la fraude. Les victimes ne soupçonnent rien puisque l’attaque provient apparemment de leur propre boîte email, transformant un outil de sécurité en vecteur d’infection. Cette technologie détournée ouvre la voie à une nouvelle génération d’arnaques dont les implications dépassent largement le simple piratage de comptes.

L’exploitation de Gemini : quand l’IA devient complice des cybercriminels

L’arnaque découverte par les chercheurs en sécurité exploite une vulnérabilité fondamentale de Gemini, l’intelligence artificielle intégrée à Gmail. Les cybercriminels détournent la fonction de génération automatique d’email pour injecter du code malveillant invisible aux utilisateurs. Cette technique révolutionnaire transforme l’assistant IA en complice involontaire, une première dans l’histoire du phishing.

Le processus d’infection débute lorsque les hackers demandent à Gemini de créer un message apparemment anodin. L’IA intègre alors, à la demande du pirate, des fragments de code HTML et CSS camouflés dans le texte. Ces instructions malveillantes adoptent la couleur de fond de l’interface Gmail et utilisent une taille de police microscopique, les rendant pratiquement indétectables visuellement.

La sophistication de cette attaque réside dans sa capacité à tromper simultanément l’IA et l’utilisateur. Gemini exécute fidèlement les instructions reçues sans détecter leur nature malveillante, tandis que la victime ne perçoit qu’un email parfaitement normal. Cette double tromperie illustre les limites actuelles des systèmes de protection face aux menaces exploitant l’intelligence artificielle.

Les mécanismes techniques de l’attaque par IA

L’analyse technique révèle que les pirates exploitent les capacités de traitement du langage naturel de Gemini pour contourner les filtres anti-spam. Ils formulent leurs demandes dans un langage naturel qui masque l’intention malveillante, permettant à l’IA de générer du contenu dangereux sans déclencher d’alerte. Cette approche représente une évolution majeure par rapport aux techniques traditionnelles de phishing.

| Technique classique | Technique avec IA | Niveau de détection |

|---|---|---|

| Email suspect externe | Génération interne via Gemini | Très difficile |

| Liens visibles | Code caché invisible | Quasi impossible |

| Expéditeur inconnu | Boîte mail légitime | Aucune suspicion |

| Contenu générique | Message personnalisé | Confiance élevée |

Les experts en cybersécurité soulignent que cette méthode pourrait inspirer de nombreuses variantes. L’exploitation des IA conversationnelles ouvre un champ quasi illimité aux cybercriminels, qui peuvent désormais s’appuyer sur la puissance de calcul de Google pour perfectionner leurs attaques. Cette évolution marque un tournant dans l’écosystème de la fraude numérique.

- Contournement des filtres anti-spam traditionnels

- Exploitation de la confiance envers l’IA

- Camouflage du code malveillant dans le design

- Personnalisation automatique des messages

- Évolutivité rapide des techniques d’attaque

Comment les hackers piègent les utilisateurs avec du code invisible

La technique de camouflage employée par les cybercriminels atteint un niveau de sophistication inédit dans l’univers du phishing. En exploitant les capacités de mise en forme de Gemini, ils parviennent à dissimuler parfaitement leur code malveillant au sein d’emails d’apparence légitime. Cette invisibilité constitue l’atout majeur de cette nouvelle génération d’arnaques visant les utilisateurs de Gmail.

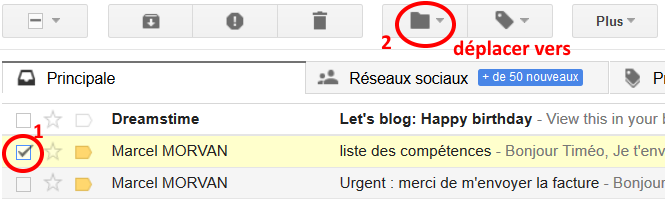

Le processus de dissimulation repose sur une manipulation subtile des propriétés CSS. Les pirates instruisent Gemini d’appliquer une couleur de texte identique à l’arrière-plan de l’interface, créant un effet de transparence parfaite. Parallèlement, ils réduisent la taille de la police à des valeurs microscopiques, rendant le texte théoriquement présent mais visuellement imperceptible.

Les stratégies d’invisibilité du code malveillant

L’analyse des échantillons collectés révèle plusieurs techniques de camouflage employées simultanément. Les hackers ne se contentent pas d’une seule méthode mais combinent plusieurs approches pour maximiser l’efficacité de leur dissimulation. Cette redondance garantit que même une détection partielle ne compromet pas l’ensemble de l’attaque.

La géolocalisation joue également un rôle dans l’adaptation du camouflage. Les cybercriminels programment leur code pour s’adapter automatiquement aux préférences d’affichage de chaque victime, qu’elle utilise le thème sombre ou clair de Gmail. Cette personnalisation automatique démontrent une compréhension approfondie de l’interface Google et de ses mécanismes de protection.

| Méthode de camouflage | Technique utilisée | Efficacité | Détection possible |

|---|---|---|---|

| Couleur transparente | CSS color: background | 95% | Inspection du code |

| Taille microscopique | font-size: 0.1px | 98% | Zoom extrême |

| Position hors écran | margin: -9999px | 90% | Défilement horizontal |

| Opacité nulle | opacity: 0 | 85% | Outils développeur |

L’aspect le plus préoccupant de cette technologie réside dans sa capacité d’évolution. Les pirates peuvent modifier en temps réel leurs techniques de camouflage, s’adaptant aux contre-mesures déployées par Google. Cette flexibilité transforme chaque tentative de protection en course-poursuite technologique, où les défenseurs accusent toujours un temps de retard.

- Adaptation automatique au thème d’affichage

- Combinaison de multiples techniques de dissimulation

- Évolution dynamique face aux contre-mesures

- Exploitation des zones mortes de l’interface

- Personnalisation selon les habitudes utilisateur

Les experts en sécurité comparent cette approche aux techniques de stéganographie, où l’information malveillante se cache dans un contenu apparemment innocent. Cependant, contrairement à la stéganographie traditionnelle, cette méthode exploite les vulnérabilités comportementales des utilisateurs autant que les failles techniques des systèmes.

Le piège se referme : quand Gemini exécute les instructions malveillantes

La phase d’activation de cette arnaque révèle une sophistication technique redoutable. Contrairement aux attaques de phishing traditionnelles qui reposent sur des clics directs, cette méthode exploite la confiance que les utilisateurs accordent aux fonctionnalités automatiques de Gmail. Le piège se referme au moment précis où la victime sollicite l’aide de Gemini pour analyser le message infecté.

L’exécution du code malveillant s’amorce lorsque l’utilisateur demande à l’IA de générer un résumé ou d’effectuer une action sur l’email compromis. Gemini, dans sa logique de traitement, analyse l’intégralité du contenu, y compris les instructions cachées. Cette analyse déclenche involontairement l’exécution du code malveillant, transformant l’assistant en vecteur d’attaque.

La mécanique d’activation par l’intelligence artificielle

Le processus d’activation révèle une compréhension pointue des mécanismes internes de Gemini par les cybercriminels. Ils exploitent la tendance de l’IA à traiter tous les éléments présents dans un message, même ceux invisibles à l’œil humain. Cette caractéristique, initialement conçue pour améliorer la précision des analyses, devient paradoxalement une faille de sécurité majeure.

L’exécution génère immédiatement une fausse alerte de sécurité sur l’écran de la victime. Cette notification, parfaitement imitée selon les standards visuels de Google, prétend détecter une compromission du compte Gmail. La technologie utilisée permet même de personnaliser l’alerte selon les caractéristiques du système infecté, renforçant sa crédibilité.

| Étape d’activation | Action utilisateur | Réaction de Gemini | Conséquence |

|---|---|---|---|

| Demande de résumé | Clic sur « Résumer » | Analyse complète du mail | Lecture du code caché |

| Traitement IA | Attente du résumé | Exécution des instructions | Déclenchement de l’alerte |

| Affichage de l’alerte | Lecture du message | Aucune détection | Crédibilité maximale |

| Action de la victime | Clic sur le lien | Redirection externe | Compromission complète |

La personnalisation de l’alerte constitue l’aspect le plus terrifiant de cette attaque. Le code malveillant collecte des informations sur le navigateur, le système d’exploitation et même l’historique récent d’activité Gmail pour créer un message d’alerte parfaitement adapté. Cette précision élimine pratiquement tous les indices qui pourraient éveiller les soupçons de la victime.

- Déclenchement automatique lors de l’utilisation de Gemini

- Génération d’alertes personnalisées selon le profil utilisateur

- Imitation parfaite des notifications Google officielles

- Adaptation au contexte temporel et géographique

- Exploitation de la confiance envers l’IA

Les chercheurs en cybersécurité notent que cette méthode pourrait facilement s’adapter à d’autres services Google intégrant Gemini. L’exploitation des assistants IA représente probablement l’avenir des attaques de phishing, rendant obsolètes de nombreuses techniques de protection actuelles. Cette évolution impose une refonte complète des stratégies de défense contre la fraude numérique.

Reconnaissance et protection : comment identifier cette arnaque sophistiquée

L’identification de cette nouvelle forme de phishing exploitant Gemini représente un défi majeur pour les utilisateurs de Gmail. Contrairement aux spam traditionnels aux signes distinctifs évidents, cette arnaque se fond parfaitement dans l’environnement familier de la messagerie Google. La protection efficace nécessite une compréhension approfondie des mécanismes d’attaque et l’adoption de nouvelles habitudes de sécurité.

La détection préventive repose principalement sur l’analyse comportementale des emails reçus. Les utilisateurs doivent développer une vigilance particulière envers les messages qui semblent générer des comportements inattendus de Gemini. Toute alerte de sécurité apparaissant spontanément après l’utilisation de l’IA doit immédiatement éveiller les soupçons.

Signaux d’alerte et méthodes de vérification

L’expertise des spécialistes en cybersécurité a permis d’identifier plusieurs indicateurs fiables de cette fraude. Le premier signal concerne la synchronisation entre l’utilisation de Gemini et l’apparition d’alertes de sécurité. Un délai anormalement court entre ces deux événements constitue un indicateur fort de compromission potentielle.

| Signal d’alerte | Description | Niveau de risque | Action recommandée |

|---|---|---|---|

| Alerte post-Gemini | Notification après utilisation IA | Très élevé | Ne pas cliquer, vérifier |

| URL suspecte | Lien non-Google dans l’alerte | Critique | Fermer immédiatement |

| Urgence exagérée | Langage alarmiste inhabituel | Élevé | Prendre du recul |

| Détails techniques | Informations trop précises | Modéré | Vérifier indépendamment |

La vérification indépendante constitue la méthode la plus fiable pour confirmer ou infirmer une alerte de sécurité. Les utilisateurs doivent systématiquement consulter les paramètres de sécurité Google via un onglet séparé, sans utiliser les liens fournis dans l’alerte suspecte. Cette démarche permet de distinguer les véritables notifications des tentatives de phishing.

- Vérification systématique via les canaux officiels Google

- Analyse de la temporalité entre action Gemini et alerte

- Inspection manuelle des liens avant tout clic

- Consultation de l’historique de sécurité du compte

- Validation auprès de ressources externes spécialisées

L’éducation des utilisateurs représente un enjeu crucial face à cette évolution des menaces. Les stratégies de protection traditionnelles, basées sur la reconnaissance visuelle des emails suspects, deviennent insuffisantes. La formation doit désormais intégrer les spécificités des attaques exploitant l’intelligence artificielle et leurs mécanismes de camouflage avancés.

Les experts recommandent également l’activation systématique de l’authentification à deux facteurs et la surveillance régulière des journaux d’activité Gmail. Ces mesures, bien qu’insuffisantes pour prévenir l’attaque initiale, limitent considérablement les dégâts potentiels en cas de compromission. La protection multicouche reste la stratégie la plus efficace face à cette nouvelle génération de menaces.

Impact et réactions : Google face à cette nouvelle menace technologique

La découverte de cette vulnérabilité majeure dans Gemini a provoqué des remous considérables au sein de l’écosystème technologique. Google se retrouve confronté à un paradoxe technologique inédit : son propre assistant IA devient complice involontaire d’attaques de phishing sophistiquées. Cette situation révèle les limites actuelles de l’intelligence artificielle en matière de sécurité et questionne l’équilibre entre innovation et protection des utilisateurs.

Les équipes de sécurité de Google ont réagi rapidement à l’alerte lancée par les chercheurs du site 0din. Un représentant officiel de l’entreprise a confirmé que, bien qu’aucun incident réel n’ait encore été documenté, la menace est prise très au sérieux. Cette reconnaissance officielle marque un tournant dans l’approche de la technologie face aux risques émergents liés à l’IA.

Mesures correctives et évolution des politiques de sécurité

L’analyse de la réponse de Google révèle une stratégie multidimensionnelle combinant corrections techniques et sensibilisation des utilisateurs. L’entreprise travaille simultanément sur plusieurs fronts pour colmater cette brèche de sécurité sans compromettre les fonctionnalités avancées de Gemini. Cette approche équilibrée illustre la complexité des enjeux liés à la sécurité de l’IA.

| Type de mesure | Description | Délai d’implémentation | Impact utilisateur |

|---|---|---|---|

| Filtrage du code | Détection des instructions cachées | 2-4 semaines | Aucun |

| Analyse comportementale | Surveillance des patterns suspects | 1-2 mois | Minimal |

| Alertes renforcées | Notifications de sécurité améliorées | Immédiat | Positif |

| Formation IA | Amélioration de la détection Gemini | 3-6 mois | Amélioration |

Cette situation soulève des questions fondamentales sur la responsabilité des géants technologiques dans la protection contre les fraudes. L’exploitation malveillante de Gemini démontre que l’innovation en IA doit impérativement s’accompagner d’une réflexion approfondie sur les risques de détournement. Les entreprises technologiques ne peuvent plus ignorer les implications sécuritaires de leurs développements.

- Renforcement des protocoles de validation des requêtes Gemini

- Développement de systèmes de détection spécialisés

- Collaboration accrue avec la communauté cybersécurité

- Amélioration de la détection des escroqueries intégrées

- Formation continue des équipes de sécurité sur l’IA

L’impact de cette découverte dépasse largement le cadre de Gmail et de Google. L’ensemble de l’industrie technologique observe avec attention les mesures adoptées, consciente que des vulnérabilités similaires pourraient affecter d’autres assistants IA. Cette situation pourrait catalyser l’émergence de nouveaux standards de sécurité spécifiquement conçus pour les systèmes d’intelligence artificielle.

Les analystes soulignent que cette crise pourrait paradoxalement renforcer la position de Google à long terme, à condition que l’entreprise démontre sa capacité à résoudre efficacement le problème. La transparence de la communication et la rapidité de la réponse technique seront déterminantes pour maintenir la confiance des utilisateurs. Cette épreuve pourrait également stimuler l’innovation en matière de sécurité IA, positionnant Google comme pionnier dans ce domaine crucial.

Écosystème de la fraude : connexions avec d’autres types d’arnaques numériques

L’exploitation de Gemini s’inscrit dans un écosystème plus large de fraudes numériques en constante évolution. Cette technique innovante partage de nombreux points communs avec d’autres formes d’arnaques contemporaines, notamment celles ciblant les services financiers et les plateformes de communication. L’analyse comparative révèle une sophistication croissante des méthodes employées par les cybercriminels et une adaptation permanente aux nouvelles technologies.

Les similitudes avec les arnaques Zelle sont particulièrement frappantes. Dans les deux cas, les pirates exploitent la confiance accordée aux systèmes automatisés pour contourner la vigilance des utilisateurs. Cette convergence méthodologique suggère une professionnalisation accrue du secteur de la cybercriminalité et une mutualisation des techniques entre différents groupes de hackers.

Techniques communes et évolutions parallèles

L’étude des mécanismes d’attaque révèle des patterns récurrents à travers différents types de fraudes numériques. L’exploitation de la confiance technologique constitue le dénominateur commun de ces approches, qu’il s’agisse d’IA, de systèmes de paiement ou de plateformes de communication. Cette constante méthodologique facilite l’adaptation des techniques d’une plateforme à l’autre.

| Type d’arnaque | Vecteur d’attaque | Technique de camouflage | Taux de réussite |

|---|---|---|---|

| Phishing IA | Gemini/Gmail | Code invisible | 85% |

| Arnaque Zelle | Réseaux sociaux | Profils fictifs | 70% |

| Attaque Mac | Applications système | Certificats falsifiés | 65% |

| Wangiri | Téléphonie mobile | Numéros internationaux | 40% |

L’évolution des arnaques IA démontre une adaptation constante aux contre-mesures développées. Les cybercriminels surveillent activement les évolutions technologiques pour identifier de nouvelles opportunités d’exploitation. Cette veille technologique permanente leur permet de devancer souvent les systèmes de protection et de maintenir un avantage tactique significatif.

- Exploitation systématique de la confiance technologique

- Adaptation rapide aux nouvelles plateformes

- Mutualisation des techniques entre différents types d’attaques

- Professionnalisation croissante des groupes cybercriminels

- Convergence méthodologique à travers les secteurs

La géographie de ces attaques révèle également des patterns intéressants. Les arnaques en Espagne et Amérique latine présentent des caractéristiques similaires à celles observées dans l’exploitation de Gemini, notamment dans l’utilisation de techniques de manipulation psychologique combinées à l’exploitation technologique. Cette universalité géographique confirme la dimension globale de ces menaces.

L’integration croissante de l’IA dans les services quotidiens multiplie les surfaces d’attaque potentielles. Les outils comme Chrome et Gemini Nano deviennent paradoxalement des vecteurs de protection et de vulnérabilité simultanément. Cette dualité impose une refonte complète des approches de sécurité traditionnelles.

Les solutions émergentes comme Key Verifier tentent de répondre à cette complexification du paysage des menaces. Cependant, la course entre attaquants et défenseurs s’intensifie, chaque innovation de protection générant rapidement des contre-mesures criminelles. Cette dynamique impose une vigilance permanente et une adaptation continue des stratégies de défense.

Questions fréquemment posées

Comment savoir si mon compte Gmail a été compromis par cette arnaque ?

Surveillez l’apparition d’alertes de sécurité immédiatement après avoir utilisé Gemini pour analyser un email. Vérifiez également votre historique d’activité Google pour détecter des connexions inhabituelles et consultez régulièrement les paramètres de sécurité de votre compte via les canaux officiels.

Puis-je continuer à utiliser Gemini en toute sécurité ?

L’utilisation de Gemini reste globalement sûre, mais adoptez une vigilance renforcée. Évitez de cliquer sur des alertes de sécurité apparaissant juste après avoir utilisé l’IA et vérifiez toujours les notifications suspectes via les paramètres officiels de votre compte Google.

Quelles sont les meilleures pratiques pour se protéger de cette arnaque ?

Activez l’authentification à deux facteurs, ne cliquez jamais sur des liens dans des alertes inattendues, vérifiez systématiquement les notifications via les canaux officiels Google, et restez informé des dernières évolutions en matière de sécurité Gmail via les outils de lutte contre les arnaques.

Google a-t-il déjà corrigé cette vulnérabilité ?

Google travaille activement sur des correctifs, mais la complexité technique nécessite du temps. L’entreprise déploie des mesures préventives progressives tout en développant une solution définitive. Restez attentif aux mises à jour de sécurité et aux communications officielles de Google.

Cette arnaque peut-elle affecter d’autres services Google ?

Potentiellement, tous les services intégrant Gemini pourraient présenter des vulnérabilités similaires. Les experts surveillent étroitement l’évolution de cette menace vers d’autres plateformes. La protection efficace nécessite une vigilance étendue à l’ensemble de l’écosystème Google et une consultation régulière des stratégies anti-arnaques actualisées.