Le géant technologique Google se trouve une fois de plus au centre d’une controverse cybersécuritaire majeure. La coalition criminelle Scattered Lapsus$ Hunters a réussi à infiltrer le portail LERS (Law Enforcement Request System), un système sensible dédié aux demandes légales des forces de l’ordre. Cette intrusion révèle les vulnérabilités persistantes qui touchent même les entreprises les plus sécurisées au monde, questionnant la robustesse des infrastructures numériques face aux menaces modernes.

Bien que Google assure qu’aucune donnée n’a été compromise, cet incident s’inscrit dans une série d’attaques orchestrées par cette même coalition contre des acteurs majeurs comme Cloudflare, Cisco, et de nombreuses marques de luxe. L’ampleur de cette campagne criminelle démontre l’évolution sophistiquée des techniques d’ingénierie sociale et l’urgence de repenser les stratégies de protection des systèmes critiques.

La coalition Scattered Lapsus$ Hunters frappe au cœur des systèmes Google

L’attaque contre Google révèle une approche criminelle particulièrement raffinée. Les pirates ont ciblé le portail LERS, un système crucial qui centralise toutes les demandes légales concernant les données des utilisateurs. Ce portail permet aux autorités judiciaires d’obtenir, par exemple, l’historique d’un compte Gmail dans le cadre d’enquêtes officielles.

La coalition criminelle a également revendiqué la compromission du système FBI eCheck, utilisé pour les vérifications d’antécédents de la police fédérale américaine. Ce double coup de maître démontre une stratégie coordonnée visant les infrastructures gouvernementales et privées simultanément.

Les preuves de l’intrusion exposées publiquement

Sur leur canal Telegram, Scattered Lapsus$ Hunters ont publié plusieurs captures d’écran authentifiant leurs affirmations. Ces documents montrent l’interface des outils compromis, prouvant l’étendue de leur accès aux systèmes sensibles. Cette transparence inhabituelle dans le milieu cybercriminel suggère une volonté de démontrer leurs capacités techniques.

| Système compromis | Fonction | Impact potentiel |

|---|---|---|

| LERS (Google) | Demandes légales des forces de l’ordre | Accès aux données utilisateurs |

| FBI eCheck | Vérifications d’antécédents | Informations sensibles personnelles |

- Publication de captures d’écran sur Telegram

- Démonstration de l’accès aux interfaces administratives

- Validation technique de l’intrusion

- Communication publique des exploits réalisés

La réponse rapide de Google face à la menace cybercriminelle

Face à cette attaque, Google a adopté une stratégie de communication transparente et de réaction immédiate. L’entreprise de Mountain View a confirmé avoir identifié qu’un compte frauduleux avait été créé dans son système de gestion des demandes émanant des forces de l’ordre.

La rapidité de la réponse de Google illustre l’efficacité de leurs systèmes de détection. Selon leurs déclarations officielles, aucune demande n’a été faite avec ce compte frauduleux, et aucune donnée n’a été consultée. Cette affirmation rassurante nécessite néanmoins une analyse approfondie des mécanismes de surveillance mis en place.

Les mesures de sécurisation déployées

Google a immédiatement procédé à la désactivation du compte compromis, empêchant ainsi toute exploitation ultérieure. Cette réaction proactive démontre l’importance des protocoles de sécurité dans la gestion des incidents critiques. Les équipes de sécurité ont également renforcé les contrôles d’accès au portail LERS.

L’incident souligne l’importance des mesures préventives contre les cyberattaques, particulièrement pour les entreprises gérant des données sensibles. Les protocoles de détection précoce et de réponse rapide constituent des éléments essentiels de la cybersécurité moderne.

| Action entreprise | Délai | Efficacité |

|---|---|---|

| Détection de l’intrusion | Immédiat | Élevée |

| Désactivation du compte | Quelques heures | Totale |

| Communication publique | 24-48h | Transparente |

- Confirmation officielle de l’attaque

- Désactivation immédiate du compte frauduleux

- Renforcement des protocoles de sécurité

- Communication transparente avec les médias

L’escalade des attaques de Scattered Lapsus$ Hunters contre les géants technologiques

Cette attaque représente le deuxième assaut de Scattered Lapsus$ Hunters contre Google en quelques mois. En juin, la coalition avait déjà réussi à tromper des employés de Google par téléphone, obtenant des informations d’identification relatives à des serveurs Salesforce. Cette technique d’ingénierie sociale avait permis l’exfiltration de 2,55 millions d’informations sur des clients potentiels de Google Ads.

L’évolution des méthodes employées par cette coalition criminelle révèle une sophistication croissante. Contrairement aux attaques automatisées traditionnelles, ces intrusions reposent sur la manipulation psychologique et l’exploitation des faiblesses humaines dans les processus de sécurité.

L’impact sur l’écosystème technologique global

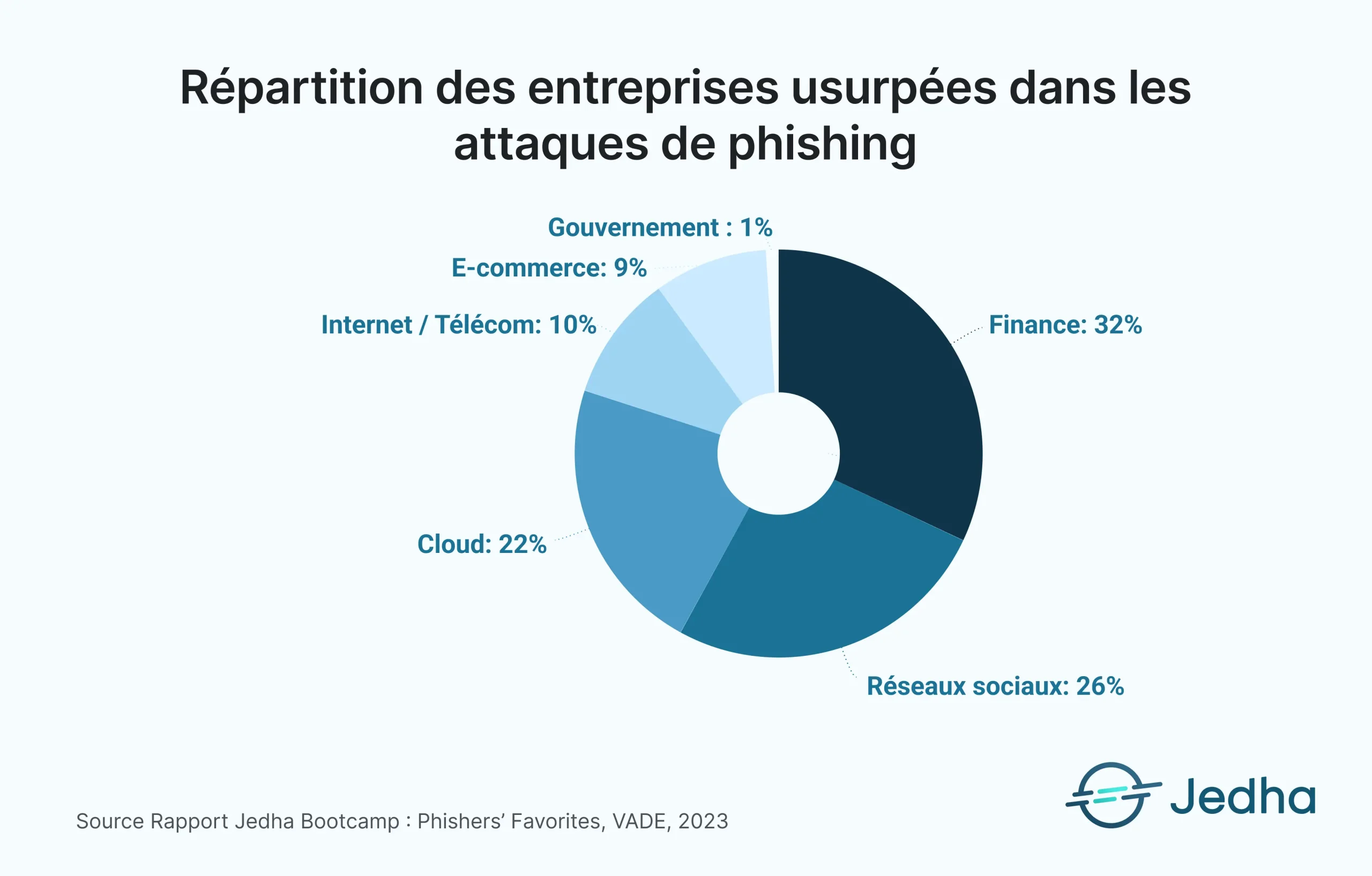

Au-delà de Google, Scattered Lapsus$ Hunters s’est attaquée à un écosystème technologique étendu. Parmi leurs victimes figurent des entreprises comme Cloudflare, Cisco, mais aussi des marques de luxe comme Louis Vuitton, Dior, et Tiffany & Co. Cette diversification des cibles suggère une stratégie coordonnée visant différents secteurs économiques.

Les attaques contre des acteurs technologiques majeurs comme Oracle, Elastic, Proofpoint, et Rubrik démontrent la capacité de cette coalition à compromettre des infrastructures critiques. Cette approche multi-cibles amplifie l’impact économique et sécuritaire de leurs actions criminelles.

| Secteur | Entreprises ciblées | Type de données |

|---|---|---|

| Technologie | Google, Cloudflare, Cisco | Données clients, systèmes |

| Luxe | Louis Vuitton, Dior, Tiffany | Informations commerciales |

| Transport | Qantas | Données passagers |

| Assurance | Allianz Life | Informations personnelles |

- Attaques multi-sectorielles coordonnées

- Exploitation des serveurs Salesforce compromis

- Ciblage des entreprises technologiques majeures

- Impact économique considérable sur les victimes

Les vulnérabilités des systèmes d’authentification et de gestion des accès

L’intrusion dans le portail LERS révèle des failles fondamentales dans les mécanismes d’authentification des systèmes critiques. Malgré les investissements massifs en cybersécurité, même des entreprises comme Google, Microsoft, Apple, et Amazon restent vulnérables aux techniques d’ingénierie sociale sophistiquées.

La création d’un compte frauduleux dans un système aussi sensible questionne l’efficacité des procédures de vérification d’identité. Les processus d’onboarding des utilisateurs légitimes nécessitent manifestement un renforcement pour prévenir de telles intrusions.

L’évolution nécessaire des protocoles de sécurité

Les entreprises technologiques doivent repenser leurs approches sécuritaires face à ces nouvelles menaces. L’intégration de l’intelligence artificielle dans les systèmes de détection d’anomalies devient indispensable pour identifier rapidement les comportements suspects.

La résilience des systèmes face aux cyberattaques nécessite une approche holistique combinant technologie, processus et formation humaine. Les équipes de sécurité doivent anticiper les évolutions des techniques criminelles.

| Vulnérabilité identifiée | Impact potentiel | Solution recommandée |

|---|---|---|

| Authentification faible | Création de comptes frauduleux | Multi-facteurs renforcés |

| Ingénierie sociale | Compromission d’employés | Formation et sensibilisation |

| Détection tardive | Exfiltration de données | IA de surveillance temps réel |

- Renforcement de l’authentification multi-facteurs

- Amélioration des formations anti-ingénierie sociale

- Déploiement de systèmes de détection IA

- Audit régulier des accès privilégiés

- Mise en place de honeypots pour détecter les intrusions

Les professionnels cherchant à approfondir leurs compétences peuvent s’orienter vers une formation spécialisée en maintenance informatique pour mieux comprendre ces enjeux sécuritaires.

Les implications économiques et réglementaires des cyberattaques modernes

L’attaque contre Google s’inscrit dans un contexte économique où les cyberattaques représentent un coût global estimé à plusieurs milliers de milliards de dollars annuellement. Les entreprises technologiques comme Facebook, Twitter, et IBM investissent massivement dans leurs infrastructures de sécurité pour protéger leurs écosystèmes.

La compromission du portail LERS soulève des questions réglementaires majeures concernant la protection des données personnelles et la sécurité des systèmes gouvernementaux. Les autorités de régulation examinent désormais de près les protocoles de sécurité des plateformes gérant des données sensibles.

L’impact sur la confiance des utilisateurs et des institutions

Ces incidents répétés érodent progressivement la confiance accordée aux géants technologiques. Les utilisateurs remettent en question la capacité de ces entreprises à protéger leurs informations personnelles, particulièrement dans un contexte où Google atteint une valorisation de 3000 milliards.

Les institutions gouvernementales réévaluent leurs partenariats avec les entreprises privées pour la gestion de données sensibles. Cette remise en cause pourrait conduire à des changements réglementaires significatifs dans les prochaines années.

| Conséquence | Secteur impacté | Mesure corrective |

|---|---|---|

| Perte de confiance | Utilisateurs grand public | Transparence renforcée |

| Questionnement institutionnel | Forces de l’ordre | Audits de sécurité |

| Impact économique | Marchés financiers | Investissements sécurité |

| Évolution réglementaire | Gouvernements | Nouvelles législations |

- Renforcement des obligations de transparence

- Augmentation des sanctions réglementaires

- Développement de certifications sécuritaires

- Création de partenariats public-privé renforcés

- Mise en place d’assurances cyber obligatoires

L’émergence de nouvelles technologies comme l’informatique quantique, explorée dans les études Google sur l’informatique quantique, pourrait révolutionner à terme les approches sécuritaires actuelles.

Questions fréquemment posées

Quelles données ont été compromises lors de l’attaque du portail LERS de Google ?

Selon Google, aucune donnée n’a été consultée ou exfiltrée. L’entreprise affirme avoir détecté et neutralisé le compte frauduleux avant qu’aucune demande ne soit formulée via le système compromis.

Qui est la coalition Scattered Lapsus$ Hunters et quelles sont ses motivations ?

Il s’agit d’une coalition formée par plusieurs groupes cybercriminels particulièrement actifs. Leurs motivations semblent mélanger gains financiers et démonstration de leurs capacités techniques, comme en témoigne leur communication publique sur Telegram.

Comment Google a-t-il détecté cette intrusion dans son système LERS ?

Google dispose de systèmes de surveillance automatisés qui détectent les anomalies dans les créations de comptes et les accès aux systèmes sensibles. Ces mécanismes ont permis une identification rapide du compte frauduleux.

Cette attaque remet-elle en question la sécurité des autres services Google ?

L’attaque ciblait spécifiquement le portail LERS, un système isolé dédié aux demandes légales. Les autres services Google comme Gmail, Drive ou YouTube ne semblent pas avoir été affectés par cette intrusion particulière.

Quelles mesures préventives peuvent adopter les entreprises face à ce type d’attaque ?

Les entreprises doivent renforcer leurs procédures d’authentification, former leurs employés contre l’ingénierie sociale, et déployer des systèmes de détection d’anomalies basés sur l’intelligence artificielle. Une approche comme celle proposée dans la formation en maintenance informatique chez Studi peut aider à mieux comprendre ces enjeux.