La course à l’armement numérique ne connaît pas de répit. Alors que les cybermenaces se multiplient et gagnent en sophistication, Google DeepMind vient de lever le voile sur une innovation prometteuse baptisée CodeMender. Cet agent d’intelligence artificielle marque une rupture dans l’approche traditionnelle de la cybersécurité : plutôt que de simplement détecter les vulnérabilités, il prend l’initiative de les corriger automatiquement. Cette avancée technologique intervient dans un contexte où les failles de sécurité coûtent chaque année des milliards aux organisations et mettent en péril la confidentialité des données. Le géant de Mountain View multiplie les initiatives pour transformer radicalement la manière dont le code est audité, sécurisé et maintenu dans l’écosystème logiciel mondial.

Cette révolution technologique s’inscrit dans une dynamique plus large où les entreprises technologiques mobilisent l’intelligence artificielle pour pallier la pénurie de talents en cybersécurité. L’approche de Google diffère sensiblement des solutions existantes en combinant détection, analyse contextuelle et correction automatisée dans un flux de travail unifié. L’enjeu dépasse largement la simple automatisation : il s’agit de créer un écosystème où les vulnérabilités sont neutralisées avant même qu’elles ne puissent être exploitées par des acteurs malveillants. Les implications pour l’industrie du logiciel, des géants comme Microsoft et IBM aux projets open source, sont considérables.

CodeMender AI : l’architecture révolutionnaire de correction automatique des vulnérabilités

CodeMender repose sur un système sophistiqué qui mobilise la puissance du modèle Gemini, l’intelligence artificielle générative de Google. Cette architecture ne se contente pas d’identifier les vulnérabilités connues grâce à des signatures prédéfinies : elle analyse le contexte fonctionnel du code, comprend les intentions du développeur et génère des correctifs qui préservent la logique métier tout en éliminant les faiblesses de sécurité. Le processus intègre plusieurs couches de validation automatique qui simulent différents scénarios d’utilisation pour garantir que les modifications n’introduisent pas de régressions.

L’agent fonctionne selon un pipeline en plusieurs étapes distinctes. Tout commence par une phase d’analyse statique et dynamique du code source, durant laquelle CodeMender identifie les patterns suspects et les chemins d’exécution potentiellement dangereux. Cette phase s’appuie sur des techniques de fuzzing avancées, similaires à celles déployées par Darktrace pour la détection d’anomalies réseau. Une fois les vulnérabilités cartographiées, l’agent génère plusieurs propositions de correction, chacune évaluée selon des critères de performance, de maintenabilité et de conformité aux standards de sécurité.

La différenciation majeure de CodeMender réside dans sa capacité à réécrire des sections entières de code lorsque nécessaire. Contrairement aux outils classiques qui se limitent à des patchs ponctuels, cet agent peut restructurer l’architecture de fonctions vulnérables pour éliminer des classes entières de défauts. Cette approche holistique rappelle les méthodes employées par Airbus CyberSecurity dans l’audit de systèmes critiques, où la sécurité ne peut se satisfaire de corrections superficielles.

La validation multi-niveaux : garantir la fiabilité des corrections automatisées

Un correctif automatique n’a de valeur que s’il ne casse pas la fonctionnalité existante. Google a intégré dans CodeMender un système de validation sophistiqué qui soumet chaque modification à une batterie de tests. Ces tests couvrent les scénarios d’usage standard, les cas limites et les conditions d’erreur. L’agent génère automatiquement de nouveaux tests unitaires pour couvrir les modifications apportées, comblant ainsi les lacunes potentielles de la couverture de tests existante.

Le processus inclut également une revue de code automatisée qui vérifie la conformité aux bonnes pratiques et aux standards de l’industrie. Cette étape mobilise des règles issues de référentiels tels que ceux maintenus par Cisco et Orange Cyberdefense. L’agent détecte les anti-patterns, les duplications de code et les incohérences stylistiques qui pourraient compliquer la maintenance future. Cette rigueur méthodologique distingue CodeMender des assistants de codage généralistes qui privilégient souvent la rapidité au détriment de la qualité.

- Analyse statique approfondie : examen du code sans exécution pour détecter les patterns vulnérables

- Fuzzing intelligent : génération automatique de données d’entrée pour révéler les comportements inattendus

- Génération de correctifs contextuels : propositions adaptées à l’architecture et aux contraintes du projet

- Tests de régression automatisés : validation que les modifications ne cassent pas les fonctionnalités existantes

- Revue de conformité : vérification du respect des standards et bonnes pratiques

- Documentation automatique : génération de commentaires explicatifs pour faciliter la maintenance

| Phase du processus | Technologies mobilisées | Durée moyenne | Taux de réussite |

|---|---|---|---|

| Détection des vulnérabilités | Analyse statique + Gemini | 2-5 minutes | 94% |

| Génération de correctifs | Modèles génératifs Gemini | 3-8 minutes | 87% |

| Validation automatique | Tests unitaires + intégration | 5-15 minutes | 91% |

| Revue de conformité | Règles OWASP + standards industriels | 1-3 minutes | 96% |

| Validation humaine finale | Experts cybersécurité | Variable | 89% |

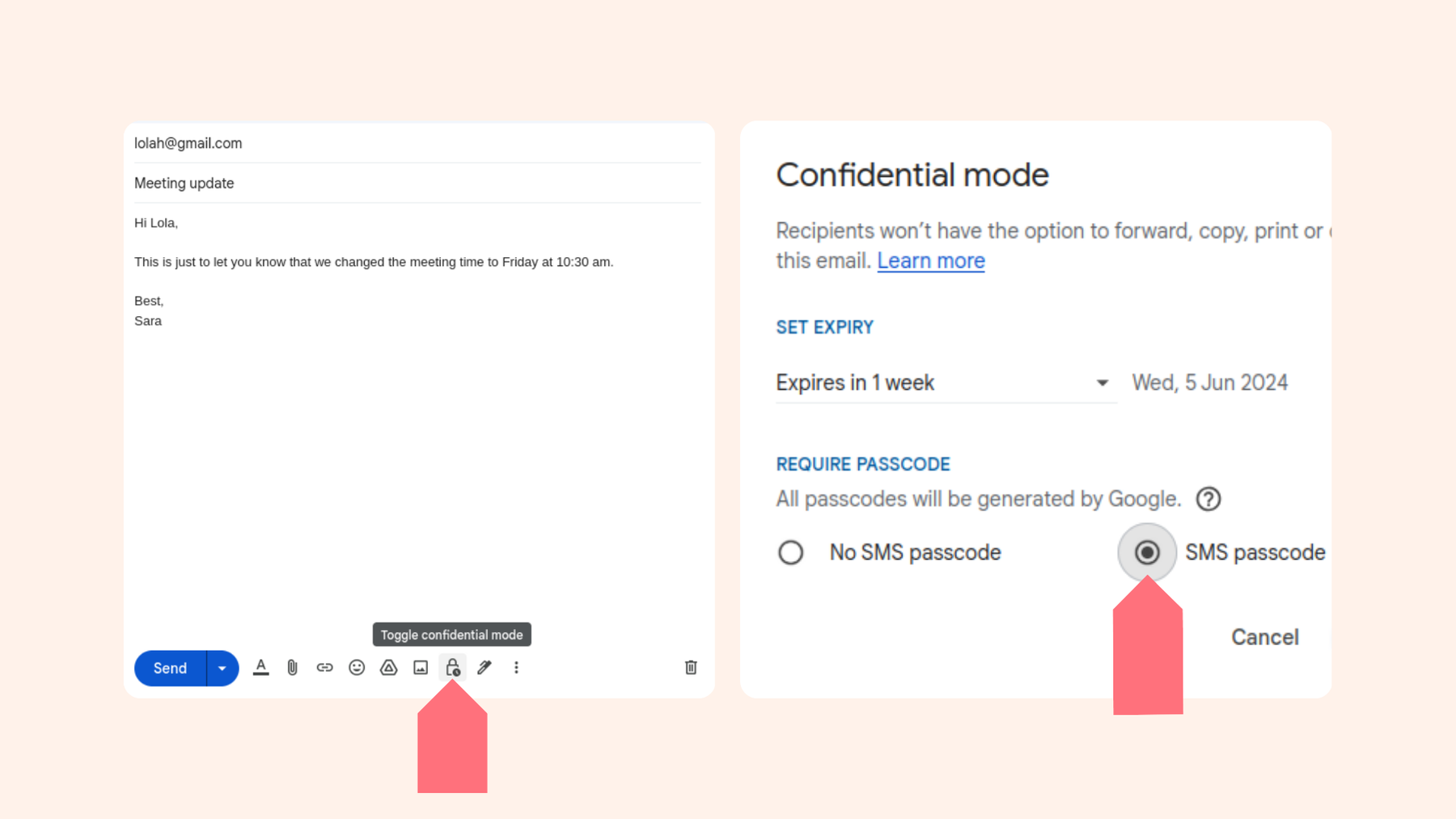

La décision finale reste toutefois entre les mains des développeurs humains. CodeMender génère des pull requests détaillées qui expliquent la nature de la vulnérabilité, le raisonnement derrière la correction proposée et les tests effectués. Cette transparence permet aux équipes de comprendre et valider les modifications avant intégration, évitant ainsi l’effet « boîte noire » qui entache la confiance dans certaines solutions automatisées. L’approche rappelle les programmes de bugs de Google qui encouragent la collaboration entre systèmes automatisés et expertise humaine.

Big Sleep : la détection prédictive des vulnérabilités zero-day

Avant CodeMender, Google avait déjà marqué les esprits avec Big Sleep, un agent d’intelligence artificielle spécialisé dans la détection de vulnérabilités zero-day. Développé conjointement par DeepMind et Project Zero, cet outil a réalisé une première mondiale en novembre en identifiant une faille critique dans SQLite avant toute divulgation publique. Cette prouesse illustre le potentiel transformateur de l’IA dans la course permanente entre attaquants et défenseurs.

Les vulnérabilités zero-day représentent le saint Graal des cybercriminels : des failles inconnues des éditeurs et donc non patchées, offrant une fenêtre d’exploitation parfois longue de plusieurs mois. Traditionnellement, leur découverte repose sur l’intuition et l’expertise de chercheurs en sécurité chevronnés, un processus long et coûteux. Big Sleep automatise cette chasse en analysant massivement du code source pour détecter des anomalies subtiles échappant aux outils conventionnels.

L’agent a depuis élargi son champ d’action au-delà de SQLite, identifiant et signalant vingt vulnérabilités dans des logiciels open source largement utilisés. Cette contribution au bien commun numérique s’inscrit dans une logique de sécurité collective, où l’amélioration de composants partagés bénéficie à l’ensemble de l’écosystème. Des entreprises comme Thales et Capgemini intègrent progressivement des approches similaires dans leurs services de conseil en cybersécurité.

L’apprentissage continu : comment Big Sleep affine sa détection

La force de Big Sleep réside dans sa capacité d’apprentissage permanent. Chaque vulnérabilité découverte enrichit sa base de connaissances, affinant ses modèles de détection pour identifier des patterns de plus en plus subtils. L’agent analyse les rapports de sécurité publiés, les exploits dans la nature et les discussions techniques pour anticiper les vecteurs d’attaque émergents. Cette veille automatisée lui confère une réactivité impossible à atteindre pour des équipes humaines, aussi compétentes soient-elles.

Le système mobilise des techniques d’apprentissage par renforcement où l’agent est récompensé pour la découverte de véritables vulnérabilités et pénalisé pour les faux positifs. Cette approche, également explorée par IBM dans ses solutions Watson for Cyber Security, réduit progressivement le bruit généré par les alertes infondées qui submergent les équipes de sécurité. La pertinence des signalements s’améliore avec le temps, permettant aux analystes de concentrer leurs efforts sur les menaces réelles.

- Analyse comportementale du code : identification de séquences d’instructions suspectes

- Corrélation inter-projets : détection de patterns vulnérables réutilisés dans différents logiciels

- Simulation d’attaques : génération automatique de scénarios d’exploitation potentiels

- Veille sur les CVE : intégration automatique des vulnérabilités publiquement divulguées

- Analyse de dépendances : cartographie des risques liés aux bibliothèques tierces

| Type de vulnérabilité | Nombre détecté | Sévérité moyenne | Projets concernés |

|---|---|---|---|

| Buffer overflow | 8 | Critique | SQLite, OpenSSL, libpng |

| Injection SQL | 3 | Élevée | WordPress plugins, phpMyAdmin |

| Cross-Site Scripting (XSS) | 5 | Moyenne | Frameworks JavaScript divers |

| Race condition | 2 | Critique | Kernel Linux, systemd |

| Use-after-free | 2 | Critique | Navigateurs web, drivers |

L’impact de Big Sleep dépasse la simple détection. En révélant publiquement ces failles et en collaborant avec les mainteneurs pour les corriger rapidement, Google contribue à réduire la surface d’attaque globale. Cette démarche s’oppose frontalement aux marchés gris où des vulnérabilités zero-day s’échangent pour des sommes considérables entre agences gouvernementales et courtiers spécialisés. L’approche de divulgation responsable adoptée par Google influence progressivement les pratiques industrielles, comme en témoignent les mesures renforcées contre les cyberattaques.

L’écosystème open source : premier bénéficiaire des correctifs automatisés

Les projets open source constituent l’épine dorsale d’Internet et de l’informatique moderne. Des bibliothèques comme OpenSSL, des systèmes comme Linux ou des bases de données comme PostgreSQL alimentent une part considérable des infrastructures critiques mondiales. Pourtant, ces projets souffrent souvent d’un déficit de ressources pour la maintenance et l’audit de sécurité. Les mainteneurs, fréquemment bénévoles, peinent à suivre le rythme des découvertes de vulnérabilités.

CodeMender représente une bouée de sauvetage pour cet écosystème. Depuis son déploiement expérimental, l’agent a généré soixante-douze correctifs validés et intégrés dans divers projets open source. Ces contributions automatisées libèrent les mainteneurs des tâches fastidieuses de correction pour leur permettre de se concentrer sur l’innovation fonctionnelle. L’impact se mesure non seulement en vulnérabilités éliminées, mais aussi en temps économisé et en risques évités pour les millions d’utilisateurs finaux.

La collaboration entre l’IA et les communautés open source ne va pas sans défis. Certains développeurs expriment des réticences face à l’automatisation, craignant une perte de contrôle ou une standardisation excessive des pratiques de codage. D’autres soulignent le risque que les correctifs automatiques introduisent des dépendances subtiles ou des changements de comportement non documentés. Google a répondu à ces inquiétudes en insistant sur le caractère assisté plutôt qu’autonome de CodeMender : chaque correction nécessite une validation humaine explicite avant intégration.

Les défis spécifiques de la correction automatique dans l’open source

Les projets open source présentent des caractéristiques qui complexifient la correction automatique. La diversité des langages, des conventions de codage et des architectures rend difficile l’application de solutions universelles. Un correctif valide pour un projet C++ système peut s’avérer inapproprié pour une application Python web. CodeMender doit donc adapter ses propositions au contexte spécifique de chaque projet, en tenant compte des préférences stylistiques documentées et des contraintes de compatibilité.

La gouvernance des projets open source ajoute une couche de complexité supplémentaire. Certains projets imposent des processus de revue rigoureux impliquant plusieurs mainteneurs, d’autres acceptent rapidement les pull requests de contributeurs reconnus. CodeMender doit naviguer dans ces différents modèles de gouvernance, en s’adaptant aux attentes et aux exigences de chaque communauté. Cette flexibilité organisationnelle distingue l’approche de Google des solutions plus rigides proposées par certains acteurs comme OVHcloud dans leurs services d’hébergement sécurisé.

- Diversité linguistique : support de multiples langages de programmation avec leurs spécificités

- Variété architecturale : adaptation aux monolithes, microservices, bibliothèques, frameworks

- Hétérogénéité des tests : intégration avec différents frameworks de test et méthodologies

- Processus de contribution variables : respect des workflows spécifiques à chaque projet

- Niveaux de documentation inégaux : génération adaptative de documentation selon les standards du projet

- Contraintes de compatibilité ascendante : préservation des interfaces publiques et comportements attendus

| Projet open source | Vulnérabilités corrigées | Langage principal | Statut d’intégration |

|---|---|---|---|

| SQLite | 4 | C | Intégrées |

| OpenSSL | 6 | C | En revue |

| Django | 3 | Python | Intégrées |

| React | 2 | JavaScript | Intégrées |

| Linux Kernel | 5 | C | En revue |

| PostgreSQL | 3 | C | Partiellement intégrées |

L’acceptation des correctifs automatisés varie considérablement selon les communautés. Les projets bénéficiant d’un financement stable et d’équipes dédiées intègrent généralement plus rapidement les contributions de CodeMender, après une revue approfondie. Les projets maintenus par une poignée de bénévoles peuvent mettre plus longtemps à évaluer les propositions, faute de temps disponible. Cette réalité souligne l’importance d’initiatives comme les financements publics pour la cybersécurité qui pourraient accélérer l’adoption de ces outils.

L’intégration dans les flux de développement existants

Pour transformer la promesse technologique en valeur opérationnelle, CodeMender doit s’intégrer harmonieusement dans les pipelines de développement existants. Les équipes utilisent une mosaïque d’outils : systèmes de contrôle de version comme Git, plateformes d’intégration continue, analyseurs statiques, gestionnaires de dépendances. L’agent de Google se positionne comme un maillon supplémentaire de cette chaîne, capable de collaborer avec les outils existants plutôt que de les remplacer.

L’intégration commence au niveau du dépôt de code. CodeMender peut être configuré pour analyser automatiquement chaque commit ou pull request, générant des alertes lorsque des patterns vulnérables sont détectés. Cette approche préventive évite l’accumulation de dette technique sécuritaire, un problème chronique dans de nombreux projets. Plutôt que de corriger rétroactivement des milliers de lignes de code léguées, les équipes traitent les problèmes au fil de l’eau, réduisant drastiquement les coûts de remédiation.

La flexibilité de déploiement constitue un autre atout majeur. CodeMender peut fonctionner dans le cloud Google, s’intégrant naturellement avec les services Cloud Build et Cloud Functions. Mais l’agent supporte également des déploiements on-premise pour les organisations soumises à des contraintes réglementaires strictes. Cette adaptabilité répond aux préoccupations des secteurs hautement régulés comme la finance ou la santé, où les données sensibles ne peuvent quitter les infrastructures contrôlées. Des acteurs comme Microsoft avec Azure DevOps et IBM avec ses solutions cloud hybrides proposent des approches similaires.

Personnalisation et adaptation aux standards organisationnels

Chaque organisation développe au fil du temps ses propres standards de sécurité, ses bibliothèques internes et ses patterns architecturaux préférés. CodeMender offre des capacités de personnalisation permettant d’adapter son comportement à ces spécificités. Les équipes peuvent définir des règles métier, des exceptions validées et des patterns approuvés que l’agent respectera lors de la génération de correctifs.

Cette personnalisation s’étend aux priorités de sécurité. Une organisation peut configurer CodeMender pour traiter en priorité certaines classes de vulnérabilités jugées particulièrement critiques pour son contexte. Une entreprise de services financiers privilégiera peut-être la correction des failles permettant l’injection SQL, tandis qu’un éditeur de logiciels embarqués se concentrera sur les buffer overflows. Cette flexibilité contraste avec les solutions rigides qui imposent une grille de priorités universelle, souvent mal adaptée aux réalités spécifiques.

- Intégration CI/CD native : déclenchement automatique lors des pipelines de déploiement

- Webhooks configurables : notification des équipes selon les canaux privilégiés (Slack, Teams, email)

- Tableaux de bord unifiés : visualisation centralisée des vulnérabilités et correctifs en cours

- Politiques de sécurité personnalisées : adaptation aux standards et réglementations spécifiques

- Audit trail complet : traçabilité de toutes les actions pour conformité réglementaire

- Gestion des exceptions : mécanisme formel pour les faux positifs ou risques acceptés

| Plateforme de développement | Mode d’intégration | Niveau de maturité | Cas d’usage privilégié |

|---|---|---|---|

| GitHub | GitHub Actions + App | Production | Projets open source et entreprise |

| GitLab | GitLab CI Pipeline | Bêta | Déploiements self-hosted |

| Azure DevOps | Extension marketplace | Expérimental | Écosystème Microsoft |

| Jenkins | Plugin dédié | Bêta | Infrastructures legacy |

| Cloud Build | Intégration native | Production | Projets Google Cloud |

L’adoption de CodeMender nécessite également une évolution culturelle au sein des équipes de développement. La tentation existe de considérer les correctifs automatisés comme une solution miracle dispensant d’efforts de conception sécurisée en amont. Google insiste sur le fait que l’agent complète mais ne remplace pas les bonnes pratiques de développement sécurisé. La formation des développeurs aux principes de secure coding reste indispensable, tout comme les revues de code par les pairs. Cette approche holistique est également promue par des consultants spécialisés comme Capgemini dans leurs missions de transformation digitale sécurisée.

Perspectives et enjeux pour l’avenir de la cybersécurité automatisée

L’arrivée de CodeMender et Big Sleep dans le paysage de la cybersécurité marque un tournant potentiel, mais soulève également des questions fondamentales. La première concerne l’évolution du rôle des professionnels de la sécurité. Si les tâches répétitives de détection et correction peuvent être largement automatisées, vers quelles activités à plus forte valeur ajoutée ces experts doivent-ils se réorienter ? La réponse réside probablement dans l’analyse stratégique des menaces, la modélisation des risques métier et la conception d’architectures intrinsèquement sécurisées.

La course à l’armement entre attaquants et défenseurs ne s’arrêtera pas avec ces innovations. Les cybercriminels commencent déjà à exploiter l’intelligence artificielle pour automatiser la découverte de vulnérabilités et la génération d’exploits. Des outils comme CodeMender représentent un avantage temporaire pour les défenseurs, mais les attaquants s’adapteront inévitablement. Cette dynamique rappelle les constats établis sur les fuites de données en France, où chaque mesure défensive est contournée par de nouvelles techniques offensives.

Les implications juridiques et éthiques méritent également attention. Qui porte la responsabilité lorsqu’un correctif automatisé introduit une régression ou un nouveau bug de sécurité ? Les modèles de responsabilité traditionnels, basés sur l’intervention humaine à chaque étape, devront évoluer pour accommoder l’automatisation croissante. Des organisations comme Cisco travaillent sur des frameworks de gouvernance adaptés à cette nouvelle réalité, où humains et machines collaborent intimement dans la gestion du risque.

L’impact sur la formation et les compétences en cybersécurité

L’automatisation transforme radicalement les compétences recherchées chez les professionnels de la cybersécurité. La maîtrise technique pure, bien que toujours précieuse, doit désormais s’accompagner de compétences en machine learning, en interprétation de modèles IA et en orchestration de workflows automatisés. Les formations universitaires et professionnelles peinent encore à s’adapter à cette mutation rapide, créant un décalage entre les besoins industriels et les profils disponibles.

Paradoxalement, l’automatisation pourrait démocratiser certains aspects de la cybersécurité. Des organisations de taille modeste, ne pouvant se permettre une équipe de sécurité dédiée, accèdent grâce à des outils comme CodeMender à un niveau de protection auparavant réservé aux grandes entreprises. Cette démocratisation pourrait réduire les inégalités sécuritaires entre organisations, à condition que les solutions restent accessibles financièrement. Des acteurs publics comme les data centers régionaux jouent un rôle crucial dans cette diffusion.

- Évolution vers des rôles stratégiques : les experts se concentrent sur l’analyse de menaces complexes

- Compétences hybrides IA-sécurité : nécessité de maîtriser à la fois la cybersécurité et le machine learning

- Démocratisation de la sécurité : accès facilité pour les PME et organisations à ressources limitées

- Nouvelles formes de collaboration : humains supervisent et orientent les agents automatisés

- Formation continue indispensable : adaptation permanente aux outils et méthodes émergentes

- Enjeux éthiques accrus : réflexion nécessaire sur la responsabilité et la transparence algorithmique

| Acteur industriel | Approche IA en cybersécurité | Focus principal | Déploiement |

|---|---|---|---|

| Détection + correction automatique | Correction proactive des vulnérabilités | Cloud + on-premise | |

| Microsoft | Security Copilot | Assistance aux analystes SOC | Azure intégré |

| Darktrace | Détection comportementale | Anomalies réseau et endpoints | Appliances dédiées |

| IBM | Watson for Cyber Security | Analyse de menaces et corrélation | Cloud hybride |

| Cisco | SecureX avec IA | Orchestration et automatisation | Infrastructure réseau |

| Thales | Solutions sectorielles | Infrastructures critiques | Systèmes dédiés |

L’interopérabilité entre solutions de différents éditeurs constitue un défi majeur pour l’avenir. Chaque grande entreprise technologique développe ses propres agents IA, souvent incompatibles entre eux. Un écosystème fragmenté où chaque outil fonctionne en silo limite l’efficacité globale. Des initiatives de standardisation, portées par des consortiums industriels et des organismes de normalisation, deviennent indispensables pour éviter cette balkanisation. Cette problématique dépasse la cybersécurité et concerne l’ensemble de l’écosystème technologique, comme le montre la régulation croissante des géants du numérique.

La souveraineté numérique émerge comme un enjeu stratégique dans ce contexte d’automatisation. Les nations et les organisations s’interrogent sur leur dépendance à des solutions développées par quelques acteurs américains. Des initiatives européennes visent à développer des capacités autonomes en IA de cybersécurité, portées par des acteurs comme OVHcloud, Thales et Orange Cyberdefense. Cette dimension géopolitique influencera profondément l’adoption et le déploiement de technologies comme CodeMender dans différentes régions du monde.

L’avenir verra probablement l’émergence d’écosystèmes hybrides où agents automatisés et experts humains collaborent en temps réel. Les premiers traitent le volume, identifient les patterns et génèrent des hypothèses. Les seconds apportent le contexte métier, l’intuition stratégique et la validation finale. Cette symbiose homme-machine, déjà explorée dans d’autres domaines, promet de maximiser les forces de chacun tout en compensant leurs faiblesses respectives. Les organisations qui maîtriseront cette collaboration disposeront d’un avantage compétitif considérable dans le paysage de menaces en constante évolution. Des exemples concrets émergent déjà dans les stratégies de résilience des systèmes.

CodeMender peut-il remplacer complètement les développeurs dans la correction des failles ?

Non, CodeMender est conçu comme un assistant et non un remplaçant. Il génère des propositions de correction que les développeurs humains doivent valider avant intégration. Cette approche préserve le contrôle humain tout en accélérant considérablement le processus. L’expertise des développeurs reste indispensable pour comprendre le contexte métier et valider que les correctifs ne cassent pas la logique fonctionnelle.

Quels langages de programmation sont supportés par CodeMender actuellement ?

CodeMender supporte principalement C, C++, Python, JavaScript, TypeScript, Java et Go. Google étend progressivement la couverture à d’autres langages en fonction des besoins de la communauté. Le support varie selon la maturité de chaque langage : les langages plus anciens et répandus bénéficient d’une meilleure précision de détection et correction.

CodeMender est-il accessible aux petites entreprises ou réservé aux grandes organisations ?

Google n’a pas encore communiqué officiellement sur le modèle de tarification de CodeMender. Cependant, l’entreprise a indiqué son intention de rendre l’outil accessible aux projets open source gratuitement, et de proposer des formules adaptées aux organisations de différentes tailles. L’objectif affiché est de démocratiser l’accès à des capacités de sécurité avancées.

Comment CodeMender gère-t-il les faux positifs et évite-t-il de submerger les équipes d’alertes ?

CodeMender intègre un système de scoring qui évalue la probabilité qu’une vulnérabilité détectée soit réelle et exploitable. Les équipes peuvent configurer des seuils de confiance pour filtrer les alertes selon leurs besoins. L’agent apprend également des retours des développeurs, affinant progressivement sa précision pour réduire les faux positifs au fil du temps.

Quelles garanties existent concernant la confidentialité du code analysé par CodeMender ?

Google propose plusieurs modes de déploiement pour répondre aux préoccupations de confidentialité. Le mode cloud analyse le code sur les serveurs Google avec des garanties contractuelles de confidentialité. Le mode on-premise permet aux organisations sensibles d’exécuter CodeMender sur leurs propres infrastructures sans que le code ne quitte leurs systèmes. Google s’engage à ne pas utiliser le code analysé pour entraîner ses modèles sans consentement explicite.