Comment désactiver l’accès de Gemini à vos e-mails Gmail : procédure complète

Depuis le 10 octobre, Google a franchi un nouveau cap dans l’intégration de son intelligence artificielle Gemini au sein de ses services. Cette activation automatique des fonctionnalités intelligentes soulève des interrogations légitimes concernant la confidentialité des échanges électroniques. La firme de Mountain View exploite désormais le contenu des courriels pour affiner son ciblage publicitaire et proposer des suggestions contextuelles.

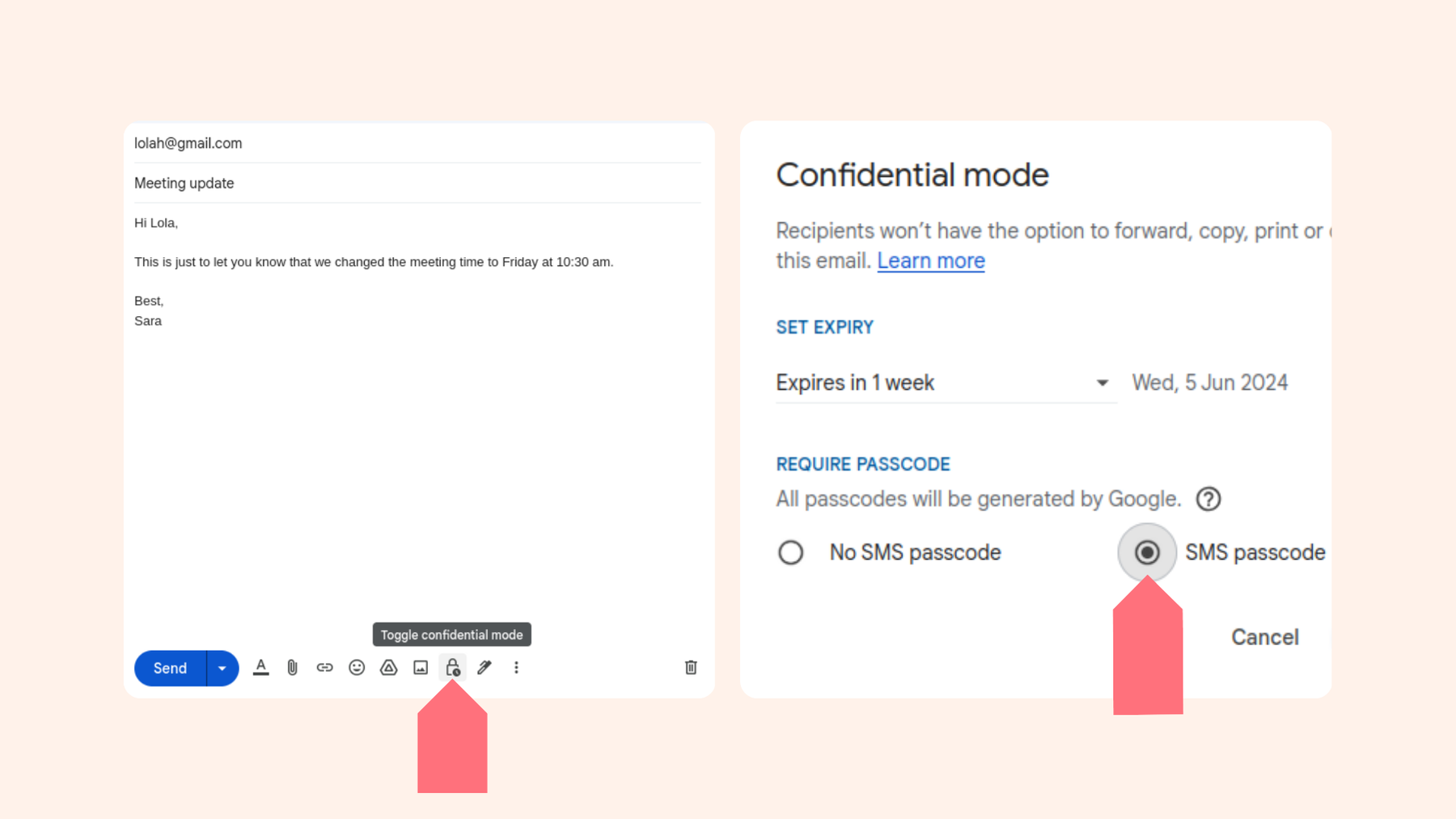

La procédure de désactivation nécessite quelques manipulations simples mais essentielles. Une fois connecté à l’interface Gmail, l’utilisateur doit localiser la roue crantée située dans l’angle supérieur droit de l’écran. Cette icône donne accès aux paramètres du compte, point de départ de toute modification substantielle. L’onglet général regroupe l’ensemble des options de configuration, parmi lesquelles figurent les fonctionnalités intelligentes récemment déployées.

En descendant dans le menu, une option spécifique apparaît : « Activer les fonctionnalités intelligentes dans Gmail, Chat et Meet ». Cette case, cochée par défaut depuis la mise à jour d’octobre, constitue le premier verrou à déverrouiller pour reprendre le contrôle de ses données. Le simple fait de décocher cette option bloque l’analyse automatique des courriels par Gemini, empêchant ainsi l’extraction d’informations à des fins publicitaires.

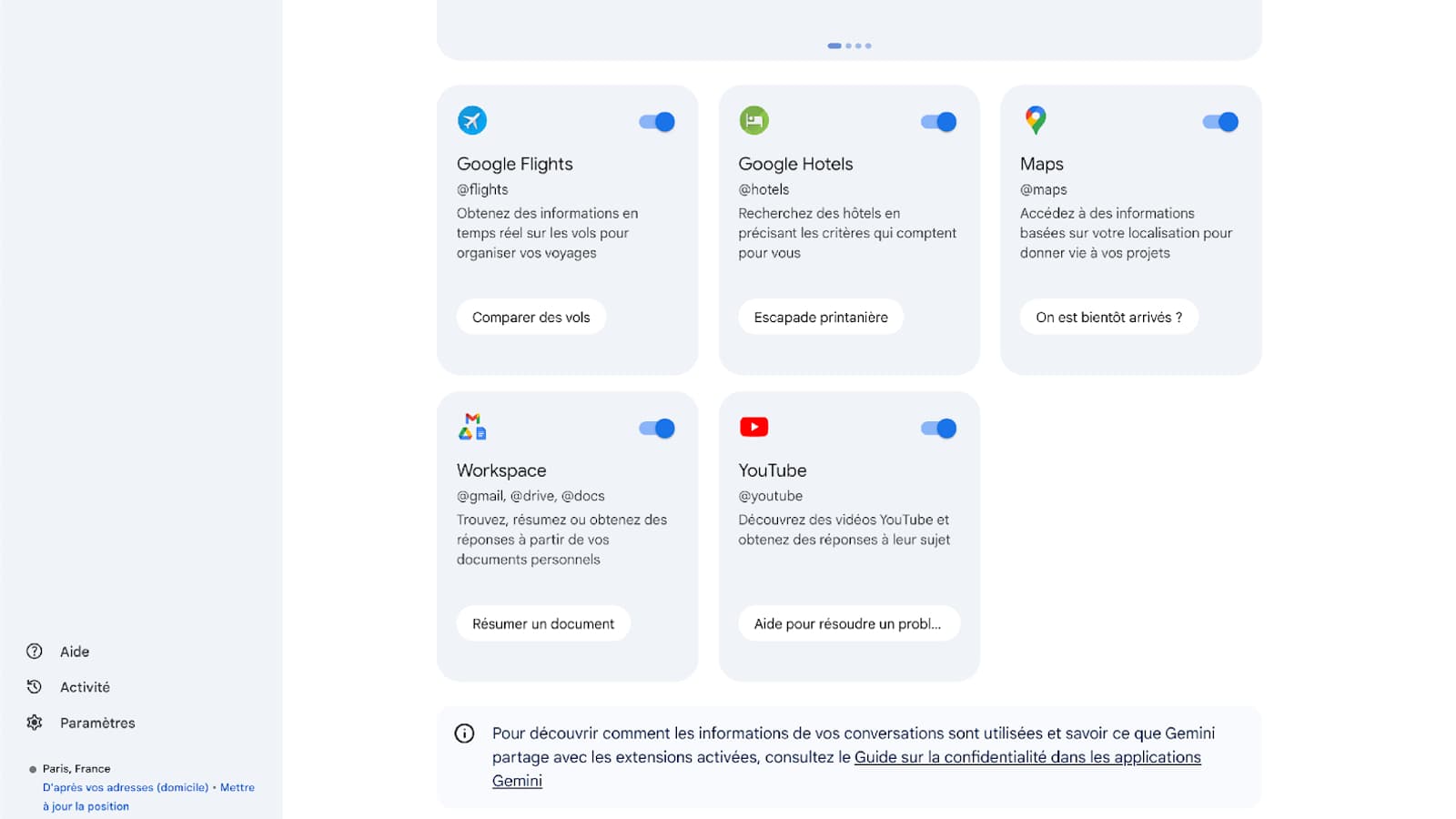

Une alternative plus radicale existe pour les utilisateurs souhaitant une protection étendue : les « fonctionnalités intelligentes de Google Workspace ». Cette option globale permet de désactiver simultanément l’accès de l’IA à plusieurs applications de l’écosystème Google. Drive, Docs, Sheets et l’ensemble des outils collaboratifs sont concernés par ce paramétrage centralisé. Cette approche garantit une cohérence dans la gestion de la confidentialité à travers tous les services connectés.

Pour les professionnels et les entreprises, la situation revêt une dimension supplémentaire. Les comptes Workspace bénéficient de paramètres administratifs permettant de bloquer ces fonctionnalités à l’échelle de toute l’organisation. Les responsables informatiques peuvent ainsi imposer une politique de confidentialité uniforme, protégeant l’ensemble des communications professionnelles contre l’analyse algorithmique. Cette approche s’avère particulièrement pertinente pour les secteurs manipulant des informations sensibles ou stratégiques.

- Accéder aux paramètres via la roue crantée en haut à droite

- Sélectionner « Voir tous les paramètres » pour accéder aux options avancées

- Naviguer vers l’onglet « Général » dans le menu horizontal

- Localiser la section « Fonctionnalités intelligentes et personnalisation »

- Décocher l’option d’activation des fonctionnalités intelligentes

- Enregistrer les modifications en bas de page

- Vérifier l’application des changements dans les autres services Google

Les implications de cette activation automatique dépassent le simple cadre publicitaire. Les pratiques de protection des données personnelles doivent s’adapter à cette nouvelle réalité technologique. L’analyse des courriels par une intelligence artificielle pose des questions éthiques fondamentales concernant la nature même de la correspondance privée. La frontière entre amélioration des services et intrusion dans l’intimité numérique devient de plus en plus ténue.

| Fonctionnalité | Impact sur la vie privée | Méthode de désactivation |

|---|---|---|

| Smart Compose | Analyse du contenu des e-mails pour suggérer des réponses | Paramètres Gmail > Général > Décocher Smart Compose |

| Smart Reply | Lecture automatique pour proposer des réponses rapides | Paramètres Gmail > Général > Désactiver Smart Reply |

| Gemini Insights | Extraction de données pour ciblage publicitaire | Paramètres Gmail > Fonctionnalités intelligentes |

| Résumés automatiques | Analyse approfondie du contenu des fils de discussion | Workspace > Administration > Désactiver globalement |

La transparence de Google concernant ces modifications reste perfectible. L’activation automatique sans notification explicite a suscité des critiques parmi les défenseurs de la vie privée. Les sanctions liées à la collecte de données témoignent d’une vigilance accrue des autorités de régulation face aux pratiques des géants technologiques. Cette évolution s’inscrit dans un contexte où le RGPD et les législations similaires imposent des obligations croissantes en matière de consentement éclairé.

Les alternatives sécurisées à Gmail pour une protection maximale

Face aux préoccupations croissantes concernant la confidentialité, plusieurs solutions de messagerie alternatives se positionnent comme des remparts contre la surveillance algorithmique. Proton Mail figure en tête de ces alternatives, avec un chiffrement de bout en bout par défaut. Basé en Suisse, ce service bénéficie d’un cadre juridique particulièrement protecteur en matière de données personnelles. Aucune intelligence artificielle tierce ne peut analyser le contenu des échanges, garantissant une confidentialité absolue.

Tutanota représente une autre option solide pour les utilisateurs exigeants. Ce service allemand applique également un chiffrement automatique sur l’ensemble des communications. L’absence de publicité ciblée constitue l’un de ses atouts majeurs, le modèle économique reposant exclusivement sur les abonnements payants. Cette indépendance financière élimine toute tentation d’exploitation des données à des fins commerciales.

Mailfence complète ce triptyque des messageries respectueuses de la vie privée. Originaire de Belgique, cette plateforme propose des fonctionnalités avancées incluant le chiffrement OpenPGP et la signature numérique. L’interface intuitive facilite la transition pour les utilisateurs habitués aux services grand public. La possibilité d’utiliser son propre nom de domaine séduit particulièrement les professionnels et les petites entreprises.

La migration vers ces alternatives nécessite une préparation minutieuse. Le transfert des contacts, l’archivage des anciens courriels et la communication du changement d’adresse aux correspondants habituels constituent les étapes incontournables. Des outils spécialisés permettent d’automatiser partiellement ce processus, réduisant ainsi les risques de perte d’informations. Les solutions de chiffrement accessibles facilitent cette transition technologique.

Comprendre les mécanismes de collecte de données par l’IA de Google

L’intelligence artificielle Gemini ne se contente pas de lire superficiellement les courriels. Son analyse approfondie extrait des métadonnées précieuses : expéditeurs fréquents, horaires d’envoi, sujets récurrents, longueur des messages, pièces jointes consultées. Ces informations, assemblées comme les pièces d’un puzzle numérique, construisent un profil comportemental détaillé de chaque utilisateur. La puissance de calcul déployée permet d’identifier des patterns invisibles à l’œil humain.

Les algorithmes de traitement du langage naturel décodent les intentions cachées derrière les mots. Une simple mention d’un voyage futur déclenche une cascade de suggestions publicitaires : hôtels, vols, restaurants, activités touristiques. Cette réactivité instantanée témoigne de la sophistication des systèmes de corrélation mis en place. Les nouveaux modes d’IA dans Search Console illustrent cette évolution vers une personnalisation toujours plus poussée.

Le concept de graphe de connaissances constitue le fondement technique de cette approche. Chaque information collectée s’intègre dans un réseau complexe reliant personnes, lieux, événements et préférences. Les relations entre ces entités s’enrichissent continuellement, affinant la compréhension globale du comportement utilisateur. Cette architecture permet des prédictions de plus en plus précises concernant les besoins futurs et les centres d’intérêt émergents.

Les implications commerciales de cette collecte massive dépassent largement le cadre publicitaire traditionnel. Les données agrégées alimentent des études de marché, orientent le développement de nouveaux produits et influencent les stratégies de prix. La valeur économique d’un utilisateur actif se compte en centaines d’euros sur plusieurs années, justifiant les investissements colossaux dans les infrastructures d’analyse. Cette monétisation indirecte explique la gratuité apparente des services proposés.

| Type de données collectées | Utilisation par Gemini | Impact commercial |

|---|---|---|

| Mots-clés des e-mails | Identification des centres d’intérêt | Ciblage publicitaire précis |

| Fréquence d’utilisation | Détermination de l’engagement utilisateur | Valorisation du profil publicitaire |

| Réseaux de correspondance | Cartographie des relations sociales | Marketing viral et recommandations |

| Habitudes temporelles | Optimisation des moments de contact | Maximisation des taux de conversion |

| Pièces jointes | Analyse des documents partagés | Profilage professionnel et personnel |

La question du consentement éclairé se pose avec acuité dans ce contexte. Les conditions d’utilisation, longues de plusieurs dizaines de pages, découragent toute lecture attentive. Cette complexité juridique volontaire crée une asymétrie d’information favorable aux plateformes. Les utilisateurs acceptent des clauses dont ils ignorent les implications concrètes, signant ainsi un chèque en blanc pour l’exploitation de leur vie numérique.

Les techniques de pseudonymisation employées par Google offrent une protection théorique contre l’identification directe. Les données personnelles se trouvent remplacées par des identifiants aléatoires avant traitement. Cette approche respecte formellement les exigences réglementaires tout en préservant la valeur analytique des informations. Néanmoins, les chercheurs en sécurité démontrent régulièrement la possibilité de ré-identifier des individus à partir de données prétendument anonymes.

- Analyse sémantique du contenu textuel des courriels

- Extraction des entités nommées (personnes, lieux, organisations)

- Détection des sentiments et émotions exprimés

- Identification des relations entre correspondants

- Catégorisation automatique des thématiques abordées

- Reconnaissance des intentions d’achat ou d’action

- Corrélation avec les activités sur d’autres services Google

- Construction de profils comportementaux prédictifs

Les risques juridiques et éthiques de l’analyse automatisée

La jurisprudence européenne évolue rapidement face aux pratiques des géants technologiques. Plusieurs décisions récentes ont sanctionné les transferts de données vers les États-Unis, remettant en question la conformité des infrastructures cloud. L’équilibre entre innovation et protection reste précaire dans ce domaine en constante mutation.

Les professions soumises au secret (avocats, médecins, journalistes) se trouvent particulièrement exposées. L’analyse automatique de leurs communications professionnelles pourrait compromettre la confidentialité de leurs relations avec leurs clients, patients ou sources. Aucune exception sectorielle n’existe dans les paramètres par défaut de Gmail, plaçant tous les utilisateurs sur un pied d’égalité face à l’IA. Cette uniformisation pose problème au regard des obligations déontologiques spécifiques.

La conservation des données représente un autre enjeu majeur. Combien de temps Google conserve-t-il les insights extraits des courriels ? Les politiques officielles restent floues sur ce point crucial. La valeur prédictive des données s’érode avec le temps, mais leur accumulation historique permet des analyses longitudinales révélant l’évolution des comportements. Cette perspective temporelle enrichit considérablement les modèles d’apprentissage automatique.

Solutions techniques avancées pour sécuriser vos communications

Au-delà de la simple désactivation des fonctionnalités intelligentes, des solutions techniques sophistiquées permettent de blinder véritablement ses communications électroniques. Le chiffrement de bout en bout constitue la pierre angulaire de cette stratégie défensive. Contrairement au chiffrement en transit (HTTPS), cette approche garantit que même le fournisseur de service ne peut accéder au contenu des messages. Seuls l’expéditeur et le destinataire possèdent les clés de déchiffrement nécessaires.

SimpleLogin offre une approche innovante pour compartimenter son identité numérique. Ce service génère des adresses électroniques alias redirigeant vers la boîte principale. Chaque inscription à un service tiers utilise une adresse unique, facilitant l’identification des fuites de données et limitant le profilage croisé. En cas de spam sur un alias, sa suppression n’affecte pas l’adresse principale. Cette granularité permet un contrôle fin des flux d’information.

Les gestionnaires de mots de passe comme Dashlane et Bitwarden complètent cet écosystème de sécurité. Ces outils génèrent et stockent des mots de passe complexes uniques pour chaque compte. Leur intégration avec les navigateurs facilite l’authentification tout en éliminant la tentation de réutiliser les mêmes identifiants. Les compromissions massives d’identifiants démontrent l’importance de cette diversification.

Nextcloud propose une alternative complète à l’écosystème Google pour les utilisateurs les plus exigeants. Cette plateforme auto-hébergée réplique les fonctionnalités de Drive, Calendar et Contacts tout en conservant les données sur ses propres serveurs. L’investissement initial en configuration et maintenance se trouve compensé par une souveraineté totale sur ses informations. Des prestataires comme Infomaniak proposent des instances clés en main, éliminant la complexité technique pour les non-spécialistes.

| Outil | Fonction principale | Niveau de protection | Complexité d’utilisation |

|---|---|---|---|

| Proton Mail | Messagerie chiffrée | Très élevé | Facile |

| Tutanota | E-mail et calendrier sécurisés | Très élevé | Facile |

| SimpleLogin | Alias d’adresses e-mail | Élevé | Moyenne |

| Bitwarden | Gestionnaire de mots de passe | Élevé | Facile |

| Nextcloud | Suite collaborative auto-hébergée | Maximum (contrôle total) | Difficile |

| OVHcloud | Hébergement de messagerie pro | Élevé | Moyenne |

Les réseaux privés virtuels (VPN) ajoutent une couche de protection supplémentaire en masquant l’adresse IP réelle de l’utilisateur. Cette anonymisation complique le profilage géolocalisé et empêche l’association directe des activités en ligne avec une identité physique. Les routeurs avec VPN intégré généralisent cette protection à l’ensemble du foyer, incluant les objets connectés souvent négligés dans les stratégies de sécurité.

La navigation sur le web nécessite également une vigilance particulière. Qwant, moteur de recherche européen respectueux de la vie privée, constitue une alternative crédible à Google Search. L’absence de pistage publicitaire et la non-conservation de l’historique des recherches garantissent une confidentialité authentique. Combiné avec un navigateur paramétré pour bloquer les cookies tiers et les traceurs, cet outil complète efficacement la stratégie de protection globale.

- Activer le chiffrement de bout en bout sur tous les canaux de communication

- Utiliser des alias d’adresses pour compartimenter les inscriptions

- Générer des mots de passe uniques et complexes via un gestionnaire dédié

- Auto-héberger ses services cloud pour une souveraineté maximale

- Masquer son adresse IP via un VPN lors des connexions sensibles

- Privilégier les moteurs de recherche respectueux de la vie privée

- Bloquer systématiquement les traceurs publicitaires tiers

- Auditer régulièrement les autorisations accordées aux applications

Configuration optimale pour une sécurité multicouche

L’approche de défense en profondeur superpose plusieurs mécanismes de protection pour créer un système résilient. Aucune solution unique ne garantit une sécurité absolue, mais leur combinaison élève considérablement le niveau de difficulté pour toute tentative d’intrusion ou de surveillance. Cette stratégie s’inspire des pratiques militaires où la redondance des protections compense les failles potentielles de chaque composant individuel.

La séparation des usages personnels et professionnels représente un principe fondamental souvent négligé. Utiliser des comptes distincts, hébergés sur des plateformes différentes, cloisonne les risques. Une compromission du compte professionnel n’expose pas les communications privées, et réciproquement. Cette compartimentation s’applique également aux appareils : un smartphone professionnel ne devrait pas contenir d’applications personnelles, et inversement.

Les mises à jour régulières constituent un pilier essentiel de la sécurité informatique. Les correctifs de sécurité colmatent les vulnérabilités découvertes par les chercheurs ou exploitées par les cybercriminels. Les corrections de failles majeures illustrent l’importance de cette maintenance préventive. Retarder ces installations expose inutilement ses systèmes à des attaques connues et documentées.

L’authentification à deux facteurs (2FA) ajoute une barrière significative contre les accès non autorisés. Même avec un mot de passe compromis, l’attaquant ne peut se connecter sans le second facteur (code SMS, application dédiée, clé physique). Les clés de sécurité matérielles comme YubiKey offrent le plus haut niveau de protection contre les attaques de phishing, car elles vérifient cryptographiquement l’authenticité du site avant de valider la connexion.

Répercussions de la surveillance algorithmique sur la société

L’analyse automatisée des communications privées transforme profondément les dynamiques sociales contemporaines. L’autocensure constitue le premier effet pervers observable : sachant leurs échanges potentiellement scrutés, les individus modifient inconsciemment leur expression. Certains sujets sensibles se trouvent évités, certaines opinions nuancées ou autocorrigées. Cette altération du discours érode progressivement la spontanéité et l’authenticité des relations numériques.

Le concept de panoptique numérique développé par les sociologues décrit cette surveillance permanente et invisible. Contrairement au panoptique carcéral de Bentham où les détenus savaient être potentiellement observés, la surveillance algorithmique opère dans l’opacité. Les utilisateurs ignorent précisément quelles informations sont extraites, comment elles sont interprétées et à quelles fins elles sont exploitées. Cette asymétrie informationnelle crée un déséquilibre de pouvoir fondamental.

Les bulles de filtrage, alimentées par ces systèmes d’analyse, fragmentent l’espace informationnel commun. Chaque utilisateur reçoit un flux de contenus personnalisé correspondant à ses préférences supposées. Cette customisation extrême limite l’exposition à la diversité des opinions et renforce les biais de confirmation. Les menaces sur l’écosystème informationnel dépassent largement les enjeux individuels de confidentialité.

La marchandisation de l’attention humaine atteint son paroxysme avec ces technologies. Les algorithmes optimisent continuellement les stimuli déclenchant l’engagement : indignation, curiosité, validation sociale. Cette manipulation comportementale, documentée par des lanceurs d’alerte issus des grandes plateformes, exploite les failles psychologiques humaines. Le temps passé en ligne devient la métrique centrale, au détriment du bien-être et de la qualité des interactions.

| Impact social | Manifestation concrète | Conséquence à long terme |

|---|---|---|

| Autocensure | Évitement de sujets controversés dans les e-mails | Appauvrissement du débat démocratique |

| Bulles de filtrage | Exposition sélective aux informations | Polarisation et fragmentation sociale |

| Manipulation comportementale | Optimisation de l’engagement via le contenu émotionnel | Dégradation de la santé mentale collective |

| Asymétrie de pouvoir | Contrôle unilatéral des algorithmes par les plateformes | Concentration du pouvoir informationnel |

| Normalisation de la surveillance | Acceptation résignée de l’intrusion algorithmique | Érosion progressive des libertés individuelles |

Les enfants et adolescents, natifs numériques, grandissent dans un environnement où la surveillance constitue la norme. Cette socialisation précoce modifie leur rapport à la vie privée et leurs attentes en matière de confidentialité. Les études longitudinales commencent à documenter les effets développementaux de cette exposition constante. La protection contre les arnaques exploitant l’IA nécessite une éducation spécifique adaptée à ces nouvelles menaces.

- Modification inconsciente du langage et de l’expression personnelle

- Renforcement des biais cognitifs par la personnalisation algorithmique

- Fragilisation de l’anonymat et du droit à l’oubli

- Concentration du pouvoir entre les mains des propriétaires d’algorithmes

- Monétisation systématique des interactions sociales

- Érosion de la frontière entre sphères publique et privée

- Normalisation de la surveillance comme condition d’accès aux services

- Vulnérabilité accrue face aux manipulations psychologiques ciblées

Les alternatives décentralisées comme les protocoles Matrix ou ActivityPub proposent des architectures différentes où le contrôle reste distribué. Ces systèmes fédérés empêchent la concentration de données entre les mains d’un acteur unique. Leur adoption reste confidentielle, mais leur existence prouve la viabilité technique d’autres modèles. La transition nécessite cependant un effort collectif et une volonté politique de soutenir ces infrastructures numériques communes.

Mobilisation citoyenne et régulation des pratiques algorithmiques

Les associations de défense des droits numériques multiplient les recours juridiques contre les pratiques abusives. La Quadrature du Net en France, l’Electronic Frontier Foundation aux États-Unis ou noyb en Europe documentent les violations et saisissent les autorités compétentes. Ces actions collectives compensent partiellement le déséquilibre de moyens entre individus isolés et multinationales technologiques. Les politiques de confidentialité conformes au RGPD résultent souvent de cette pression constante.

Le RGPD européen établit un cadre juridique contraignant, mais son application reste inégale. Les amendes prononcées contre les violations atteignent désormais des montants significatifs, incitant les entreprises à renforcer leurs pratiques. L’extraterritorialité du règlement impose ces standards aux acteurs non-européens traitant des données de résidents européens. Cette réglementation pionnière inspire d’autres juridictions dans l’élaboration de leurs propres législations protectrices.

L’éducation numérique constitue un levier essentiel pour élever le niveau de conscience collective. Comprendre les mécanismes techniques et économiques sous-jacents permet des choix éclairés. Les programmes scolaires intègrent progressivement ces thématiques, formant une génération plus critique face aux outils numériques. L’utilisation éthique de l’IA nécessite cette montée en compétence généralisée.

Auditer et nettoyer ses traces numériques existantes

Désactiver les fonctionnalités intelligentes ne suffit pas : les données historiques persistent dans les serveurs de Google. Un audit complet des informations stockées constitue le préalable à toute démarche de nettoyage. L’interface Google Takeout permet de télécharger l’intégralité des données associées à un compte : historique de recherche, localisations enregistrées, vidéos visionnées, publicités personnalisées. Cette extraction révèle souvent l’étendue insoupçonnée de la collecte opérée au fil des années.

Le tableau de bord des activités Google offre une vue synthétique des informations enregistrées. Chaque service dispose de paramètres spécifiques contrôlant la rétention des données. L’historique de localisation, particulièrement intrusif, trace tous les déplacements physiques de l’utilisateur. Sa désactivation ne supprime pas l’historique existant, nécessitant une action manuelle distincte. Les procédures d’effacement des données Google détaillent ces manipulations parfois contre-intuitives.

Les autorisations accordées aux applications tierces connectées au compte Google méritent un examen attentif. Nombre de services obsolètes ou non utilisés conservent des accès étendus : lecture des e-mails, gestion du calendrier, accès aux contacts. Cette accumulation progressive crée des vulnérabilités supplémentaires. Révoquer systématiquement les autorisations inutiles réduit la surface d’attaque et limite la dissémination des données personnelles.

| Type de données | Localisation | Procédure de suppression |

|---|---|---|

| Historique de recherche | myactivity.google.com | Supprimer l’activité par période ou globalement |

| Localisation enregistrée | Google Maps > Chronologie | Désactiver et supprimer l’historique complet |

| Publicités personnalisées | Paramètres de compte > Données et confidentialité | Désactiver la personnalisation publicitaire |

| YouTube : vidéos visionnées | youtube.com/feed/history | Effacer tout l’historique de visionnage |

| Autorisations tierces | myaccount.google.com/permissions | Révoquer individuellement les accès inutiles |

Les e-mails archivés constituent une mine d’informations exploitable par les algorithmes. Une purge régulière des messages obsolètes limite le volume de données disponible pour l’analyse rétrospective. Les conversations de plus de deux ans présentent rarement un intérêt pratique et peuvent être supprimées sans impact fonctionnel. Cette hygiène numérique préventive réduit progressivement l’empreinte informationnelle accumulée.

OVHcloud propose des solutions d’hébergement de messagerie professionnelle respectant les standards européens de protection des données. La localisation des serveurs en France ou en Europe garantit l’application du RGPD et échappe aux législations extraterritoriales problématiques. Cette souveraineté géographique rassure les entreprises sensibles aux questions de confidentialité. Les comparaisons avec Google Cloud mettent en évidence ces différences fondamentales d’approche.

- Télécharger une copie complète de ses données via Google Takeout

- Analyser le contenu de l’archive pour identifier les informations sensibles

- Supprimer l’historique de recherche et de navigation par périodes

- Effacer la chronologie complète des localisations enregistrées

- Désactiver la personnalisation publicitaire sur tous les services

- Révoquer les autorisations des applications tierces inactives

- Purger les anciens e-mails et fichiers Drive inutiles

- Configurer des suppressions automatiques pour les futures données

La suppression définitive d’un compte Google représente l’option radicale pour les utilisateurs les plus déterminés. Cette démarche irréversible nécessite une préparation minutieuse : sauvegarde des données essentielles, transfert des abonnements et services connectés, notification des contacts. Les stratégies complètes de suppression accompagnent cette transition vers un écosystème numérique alternatif.

Surveillance continue et ajustements des paramètres

La protection des données personnelles ne constitue pas une action ponctuelle mais un processus continu. Les mises à jour des services modifient régulièrement les paramètres par défaut, réactivant parfois des fonctionnalités précédemment désactivées. Un contrôle trimestriel des configurations garantit le maintien du niveau de protection souhaité. Cette vigilance permanente compense les tentatives récurrentes de réinitialisation des choix utilisateurs.

Les nouvelles fonctionnalités introduites par Google activent souvent la collecte de données supplémentaires. L’historique démontre cette tendance constante à l’expansion du périmètre surveillé. Sans action explicite de l’utilisateur, ces extensions s’appliquent automatiquement. L’activation de nouvelles fonctionnalités Maps illustre ces mécanismes d’opt-out systématiques plutôt qu’opt-in.

Les notifications de violation de données se multiplient, exposant les failles de sécurité même chez les acteurs majeurs. Les vols massifs d’informations rappellent la fragilité intrinsèque de toute centralisation excessive. La diversification des services utilisés limite l’impact d’une compromission unique, principe fondamental de gestion des risques informatiques.

Désactiver Gemini supprime-t-il les données déjà collectées par Google ?

La désactivation des fonctionnalités intelligentes empêche la collecte future mais ne supprime pas automatiquement les données historiques. Une action manuelle spécifique via les paramètres de compte est nécessaire pour effacer l’historique déjà accumulé. Google Takeout permet de visualiser l’étendue des informations stockées avant d’entreprendre leur suppression sélective ou globale.

Les alternatives comme Proton Mail sont-elles vraiment plus sûres que Gmail ?

Proton Mail et services similaires appliquent un chiffrement de bout en bout rendant impossible la lecture du contenu des messages par le fournisseur lui-même. Contrairement à Gmail où Google peut techniquement accéder aux courriels, ces alternatives garantissent une confidentialité architecturale. Le modèle économique basé sur l’abonnement élimine l’incitation à exploiter les données à des fins publicitaires.

Peut-on utiliser Gmail professionnellement tout en protégeant la confidentialité ?

Les comptes Google Workspace offrent des paramètres administratifs permettant de désactiver les fonctionnalités intelligentes à l’échelle organisationnelle. Cette approche centralisée garantit une politique uniforme de protection. Cependant, pour une confidentialité maximale dans des secteurs sensibles, les solutions auto-hébergées comme Nextcloud ou les messageries européennes spécialisées comme OVHcloud offrent un meilleur contrôle.

Comment vérifier si mes données ont été exploitées par l’IA de Google ?

Aucun indicateur direct ne signale l’utilisation spécifique des données personnelles par Gemini. Néanmoins, la personnalisation des publicités et des suggestions de contenu témoigne indirectement de cette exploitation. L’interface des paramètres publicitaires révèle les catégories de ciblage appliquées au profil, reflet partiel de l’analyse algorithmique effectuée sur les communications et activités.

La désactivation des fonctionnalités intelligentes affecte-t-elle l’utilisation quotidienne de Gmail ?

Les fonctions de base de la messagerie restent pleinement opérationnelles après désactivation de Gemini. Seules les suggestions automatiques de réponses, les résumés intelligents et les catégorisations avancées disparaissent. Ces commodités, bien que pratiques, ne constituent pas des éléments indispensables pour la plupart des utilisateurs. Le compromis entre confort et confidentialité relève d’une appréciation personnelle des priorités.