Une onde de choc traverse le monde numérique : 183 millions d’identifiants et de mots de passe ont été versés dans la base de données du site Have I Been Pwned, une plateforme de référence dirigée par l’expert en cybersécurité Troy Hunt. Cette révélation, datée du 21 octobre, a provoqué un vent de panique parmi les utilisateurs de services en ligne, notamment ceux qui possèdent des comptes Gmail, Apple, Facebook, Instagram, Yahoo, LinkedIn, Twitter, Dropbox, Adobe et Microsoft. Pourtant, Google tient à rassurer ses utilisateurs en affirmant qu’aucune faille directe n’a été identifiée dans ses systèmes, même si la vigilance reste de mise face à cette véritable mine d’or pour les cybercriminels.

Le volume de données en question donne le vertige : 3,5 téraoctets d’informations représentant pas moins de 23 milliards de lignes de texte. Selon l’entreprise Synthient, qui a découvert cette base, les données ont été collectées sur près d’un an via des plateformes spécialisées dans le vol d’identifiants. Si 92 % des identifiants étaient déjà recensés dans d’autres bases de données connues, 16,4 millions d’adresses apparaissent pour la première fois, ce qui inquiète particulièrement les spécialistes de la sécurité numérique.

L’origine de cette fuite massive : entre malwares et credential stuffing

Cette fuite colossale ne résulte pas d’une attaque ciblée contre un service précis comme Gmail ou Facebook. Elle provient d’une accumulation de stealer logs, ces traces laissées par des logiciels espions installés à l’insu des utilisateurs, et de listes issues d’attaques dites de credential stuffing. Dans ce type d’opération, les pirates testent systématiquement des identifiants déjà compromis sur d’autres plateformes, pariant sur le fait que de nombreux internautes réutilisent les mêmes mots de passe sur plusieurs services.

Les infostealers, ces programmes malveillants capables de siphonner les informations stockées dans les navigateurs et gestionnaires de mots de passe, ont joué un rôle central dans cette collecte. Pendant des mois, ces outils ont travaillé en silence, récupérant des identifiants sur des machines infectées, avant que les données ne soient mises en vente ou partagées sur le dark web. L’analyse de Synthient révèle que cette campagne de collecte s’est étalée sur une année complète, témoignant d’une opération d’envergure menée avec une organisation quasi-industrielle.

Troy Hunt, le créateur de Have I Been Pwned, a confirmé avoir reçu des fichiers massifs contenant ces informations. Parmi les comptes identifiés, certains utilisateurs de Gmail ont reconnu que les mots de passe révélés correspondaient effectivement à leurs identifiants actuels ou passés. Cette confirmation a alimenté les inquiétudes, même si elle ne prouve pas une brèche directe chez Google. La plateforme Chrome protection mots de passe offre d’ailleurs des outils intégrés pour détecter ces compromissions.

Comment fonctionnent les stealer logs

Les stealer logs sont des fichiers générés par des logiciels malveillants spécifiquement conçus pour extraire des données sensibles des ordinateurs infectés. Ces programmes ciblent les navigateurs web, où de nombreux utilisateurs stockent leurs identifiants par commodité. Une fois infiltrés, ils parcourent les fichiers de configuration de Chrome, Firefox, Edge ou Safari pour récupérer les mots de passe enregistrés, les cookies de session et même les tokens d’authentification.

Le processus se déroule en plusieurs étapes :

- Infection initiale par téléchargement d’un fichier piégé ou visite d’un site compromis

- Installation silencieuse du malware sans alerter l’utilisateur

- Extraction des données stockées localement, incluant les mots de passe, historiques de navigation et informations bancaires

- Envoi des données vers un serveur contrôlé par les pirates

- Mise à disposition sur des forums du dark web ou vente à d’autres cybercriminels

Cette technique s’avère particulièrement redoutable car elle exploite la confiance que les utilisateurs placent dans leurs navigateurs. Beaucoup pensent que les gestionnaires de mots de passe intégrés offrent une sécurité suffisante, sans réaliser que ces protections peuvent être contournées si la machine elle-même est compromise. Les experts recommandent d’utiliser des solutions de gestion de mots de passe dédiées avec chiffrement de bout en bout.

Le credential stuffing, une menace persistante

Le credential stuffing représente une autre facette de cette menace. Cette technique repose sur un constat simple : une large proportion d’utilisateurs réutilise les mêmes combinaisons d’identifiants et de mots de passe sur plusieurs services. Les cybercriminels exploitent cette négligence en testant automatiquement des milliers, voire des millions de combinaisons volées sur différentes plateformes.

Imaginez qu’un pirate obtienne votre identifiant et mot de passe suite à une fuite chez un petit forum en ligne. Il va alors tester cette même combinaison sur Gmail, Yahoo, Microsoft, LinkedIn, Twitter, Facebook, Instagram, Apple, Dropbox et Adobe. Si vous avez commis l’erreur de réutiliser le même mot de passe, tous vos comptes deviennent vulnérables en cascade. Cette méthode explique pourquoi une fuite apparemment mineure peut avoir des répercussions considérables.

| Type d’attaque | Méthode utilisée | Risque principal | Protection recommandée |

|---|---|---|---|

| Stealer logs | Malware extracteur de données | Vol direct des identifiants stockés | Antivirus à jour, méfiance face aux téléchargements |

| Credential stuffing | Test automatique d’identifiants volés | Compromission multiple si réutilisation | Mots de passe uniques par service |

| Phishing ciblé | Usurpation d’identité par e-mail | Divulgation volontaire d’informations | Vérification systématique des expéditeurs |

| Attaque par force brute | Test exhaustif de combinaisons | Accès aux comptes faiblement protégés | Mots de passe complexes et longs |

La réaction de Google face à l’alerte sécurité Gmail

Face à l’emballement médiatique provoqué par la mention de comptes Gmail compromis, Google a rapidement publié un démenti officiel. Le géant de Mountain View insiste sur le fait qu’il n’existe aucune faille dans ses systèmes de sécurité. Un porte-parole a déclaré que les informations faisant état d’une brèche massive de Gmail sont « entièrement inexactes et incorrectes », résultant d’une « mauvaise interprétation des mises à jour continues des bases de données de vol d’identifiants ».

Cette position s’explique par la nature même de la fuite. Les données révélées ne proviennent pas d’un piratage direct des serveurs de Google, Microsoft, Facebook ou Apple, mais de la compromission de machines individuelles d’utilisateurs. Les pirates ont récupéré les identifiants stockés localement sur des ordinateurs infectés, et non en s’introduisant dans les infrastructures des géants technologiques. Cette distinction technique est cruciale pour comprendre la véritable nature de la menace.

Néanmoins, Google reconnaît implicitement la gravité de la situation en renouvelant ses appels à la vigilance. L’entreprise souligne que même si ses systèmes n’ont pas été directement attaqués, les utilisateurs dont les identifiants figurent dans cette base de données restent exposés. Les cybercriminels disposent désormais d’une immense collection de combinaisons potentiellement valides, qu’ils peuvent exploiter de multiples façons : tentatives d’accès frauduleux, campagnes de phishing ciblées ou usurpation d’identité.

Les mesures de sécurité recommandées par Google

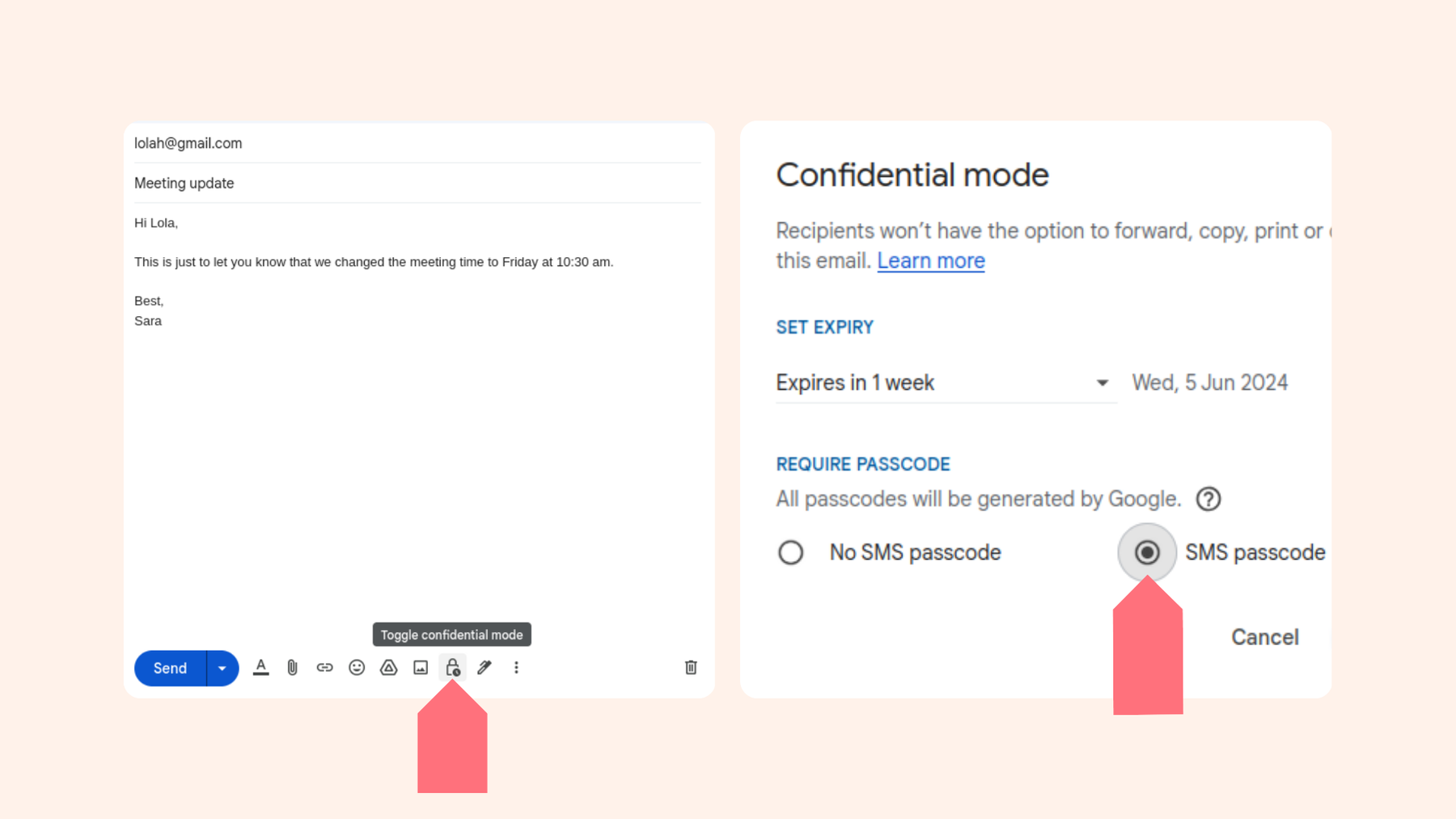

Google profite de cette alerte pour promouvoir activement l’adoption de mesures de sécurité renforcées. La première recommandation concerne l’activation de la vérification en deux étapes, considérée comme la protection la plus efficace contre l’utilisation frauduleuse d’identifiants compromis. Même si un pirate obtient votre mot de passe, il ne pourra pas accéder à votre compte sans le second facteur d’authentification, généralement un code envoyé sur votre téléphone ou généré par une application dédiée.

Les principales mesures préconisées incluent :

- Activation obligatoire de la double authentification sur tous les comptes sensibles

- Adoption des passkeys, ces clés d’accès sans mot de passe considérées comme l’avenir de l’authentification

- Utilisation du gestionnaire de mots de passe intégré à Chrome pour détecter les identifiants compromis

- Mise à jour régulière des mots de passe, particulièrement ceux réutilisés sur plusieurs services

- Vérification sur Have I Been Pwned pour savoir si votre adresse e-mail figure dans la fuite

Google précise également disposer d’un processus automatique de réinitialisation des mots de passe lorsque ses systèmes détectent de grands volumes d’identifiants compromis. Cette fonctionnalité analyse en continu les bases de données de fuites connues et compare les hash de mots de passe pour identifier les comptes à risque. Si votre compte est concerné, vous recevrez une notification vous invitant à changer immédiatement votre mot de passe. Pour aller plus loin dans la sécurisation de votre compte Google, plusieurs options avancées sont disponibles.

Les passkeys, une révolution en matière d’authentification

Les passkeys représentent une innovation majeure que Google promeut activement depuis plusieurs mois. Cette technologie élimine complètement le besoin de mots de passe traditionnels en s’appuyant sur la cryptographie à clé publique. Concrètement, lors de la création d’un compte ou de la configuration d’un passkey, votre appareil génère une paire de clés : une clé publique stockée sur le serveur du service, et une clé privée qui reste exclusivement sur votre appareil.

L’authentification se fait ensuite par une vérification biométrique (empreinte digitale, reconnaissance faciale) ou par un code PIN local. Même si un pirate intercepte les données échangées lors de la connexion, il ne peut rien en faire sans avoir physiquement accès à votre appareil et à votre méthode de déverrouillage. Cette approche rend obsolètes les techniques de phishing traditionnelles, puisqu’il n’existe plus de mot de passe à voler ou à deviner.

Les avantages des passkeys se révèlent multiples : impossibilité de les réutiliser sur plusieurs services, résistance totale aux attaques par force brute, protection contre le phishing, et expérience utilisateur simplifiée. Apple, Microsoft et Google ont collaboré pour développer cette norme commune, compatible avec iOS, Android, Windows, macOS et les principaux navigateurs. Les solutions comme l’authentification biométrique avancée s’inscrivent dans cette évolution.

Les autres géants technologiques concernés par cette fuite massive

Si Gmail a capté l’essentiel de l’attention médiatique, cette fuite touche un spectre bien plus large de services en ligne. Les analyses de Synthient révèlent la présence d’identifiants associés à Microsoft, Yahoo, LinkedIn, Twitter, Facebook, Instagram, Apple, Dropbox et Adobe. Cette diversité témoigne de la nature indiscriminée des infostealers, qui collectent aveuglément toutes les données disponibles sur les machines infectées.

Microsoft, qui gère les services Outlook, Hotmail et Live, se trouve particulièrement exposé avec des dizaines de millions d’identifiants potentiellement compromis. Yahoo, bien qu’ayant perdu de son influence, compte encore des centaines de millions d’utilisateurs dont certains identifiants figurent dans cette base. LinkedIn, réseau professionnel de référence, représente une cible de choix pour les cybercriminels cherchant à mener des attaques ciblées contre des entreprises.

Facebook et Instagram, propriétés de Meta, voient également des millions de comptes potentiellement exposés. La nature sociale de ces plateformes amplifie les risques : un compte compromis peut servir à diffuser des escroqueries auprès de tous les contacts de la victime, exploitant ainsi la confiance établie entre amis et famille. Twitter (aujourd’hui X) n’échappe pas à cette problématique, les comptes piratés servant souvent de relais pour des campagnes de désinformation ou de phishing.

Apple face aux enjeux de sécurité des identifiants

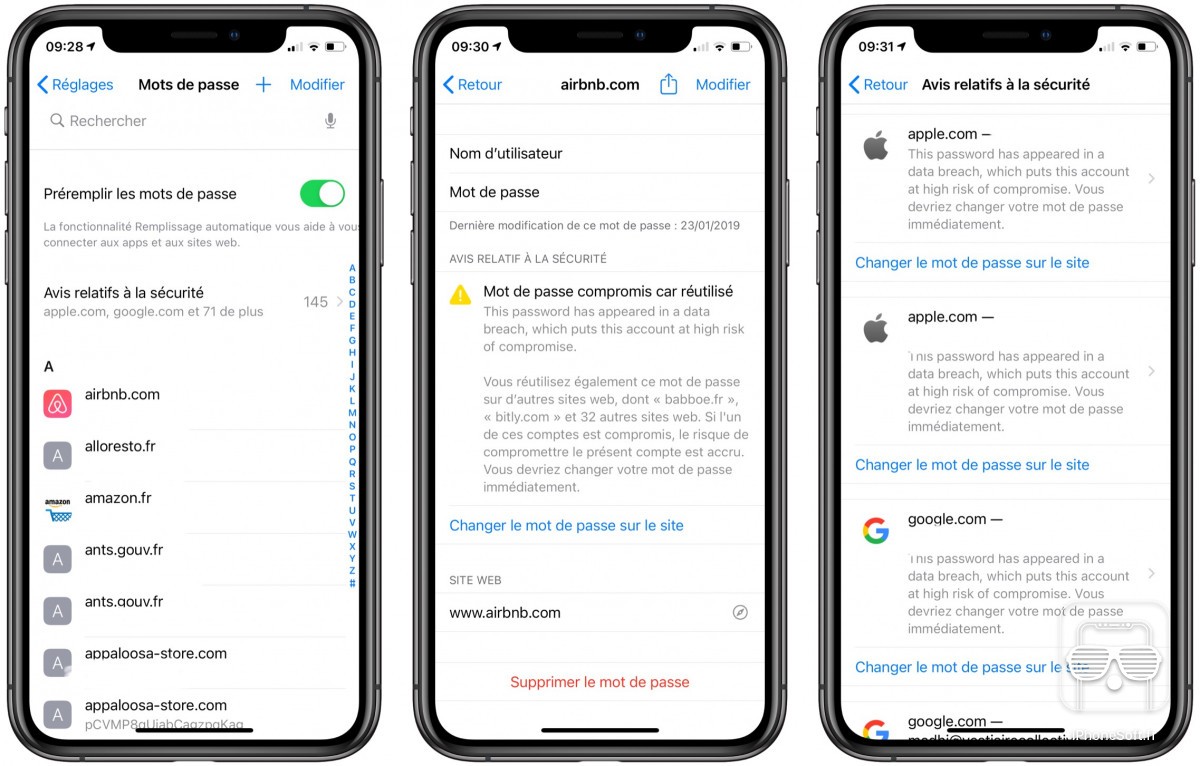

Apple a bâti une large part de son image de marque sur la protection de la vie privée et la sécurité des données. Pourtant, même l’écosystème réputé sécurisé de la marque à la pomme n’échappe pas à cette fuite. Des identifiants Apple ID figurent dans la base de données, exposant potentiellement l’accès à iCloud, l’App Store, Apple Music et tous les services associés. La situation rappelle des incidents précédents concernant des identifiants Apple compromis.

L’entreprise de Cupertino insiste sur le fait que ces compromissions résultent d’infections de machines individuelles et non d’une faille dans ses systèmes. Apple recommande l’utilisation de son gestionnaire de mots de passe intégré, Trousseau iCloud, qui offre désormais des fonctionnalités de détection d’identifiants compromis similaires à celles de Google. La firme pousse également activement l’adoption des passkeys via son système Face ID et Touch ID.

Les services professionnels comme LinkedIn et Dropbox

La présence d’identifiants LinkedIn dans cette fuite soulève des préoccupations particulières pour les entreprises. Ce réseau professionnel contient des informations sensibles sur les structures organisationnelles, les relations d’affaires et les parcours professionnels. Un compte LinkedIn compromis offre aux cybercriminels une mine d’informations pour mener des attaques de social engineering ou du spear phishing ciblé contre des organisations spécifiques.

Dropbox et Adobe représentent des cibles différentes mais tout aussi critiques. Dropbox héberge des documents professionnels et personnels sensibles, tandis qu’Adobe Creative Cloud contient souvent des projets en cours et des données créatives précieuses. La compromission de ces comptes peut entraîner des pertes de propriété intellectuelle ou servir de point d’entrée pour des attaques plus larges contre les organisations utilisant ces services.

| Service | Type de données à risque | Impact potentiel | Action prioritaire |

|---|---|---|---|

| Gmail / Google | E-mails, contacts, documents Drive | Accès à l’historique complet de communications | Changer le mot de passe, activer 2FA |

| Microsoft / Outlook | E-mails professionnels, OneDrive | Compromission de données d’entreprise | Vérification immédiate, notification IT |

| Apple ID | Photos iCloud, achats, localisation | Accès à l’écosystème complet | Réinitialisation, vérification appareils connectés |

| Réseau professionnel, messages | Social engineering, spear phishing | Surveillance activité suspecte, changement mot de passe | |

| Facebook / Instagram | Messages, photos, relations sociales | Usurpation d’identité, escroqueries | Vérification sessions actives, nouveau mot de passe |

Comment vérifier si vos identifiants figurent dans la fuite et réagir efficacement

La première étape pour tout internaute soucieux de sa sécurité consiste à vérifier si ses identifiants figurent dans cette base de données ou dans d’autres fuites connues. Le site Have I Been Pwned offre un service gratuit permettant de rechercher votre adresse e-mail dans sa base qui recense désormais des milliards d’identifiants compromis. L’utilisation de cet outil ne présente aucun risque : vous saisissez simplement votre adresse e-mail, et le site vous indique si elle apparaît dans des fuites connues.

Troy Hunt, créateur du service, a conçu la plateforme pour fonctionner sans stocker les recherches effectuées ni exposer publiquement les adresses vérifiées. Si votre adresse figure dans la base, le site détaille les incidents de sécurité concernés, la date approximative de la fuite et le type d’informations compromises (mot de passe, numéro de téléphone, etc.). Cette transparence permet d’évaluer précisément le niveau de risque et d’adapter sa réponse en conséquence.

Pour les utilisateurs de Chrome, Google propose également un outil intégré de vérification des mots de passe accessible via le gestionnaire de mots de passe du navigateur. Cet outil analyse les identifiants enregistrés et les compare à des bases de données de fuites connues, signalant ceux qui ont été compromis, ceux qui sont trop faibles ou ceux qui sont réutilisés sur plusieurs sites. Cette fonctionnalité s’avère particulièrement pratique puisqu’elle ne nécessite aucune action manuelle et fonctionne en arrière-plan.

Les actions immédiates à entreprendre si vous êtes concerné

Si la vérification révèle que vos identifiants figurent dans la fuite, plusieurs actions s’imposent avec une priorité absolue. La première consiste à changer immédiatement le mot de passe du compte concerné, en choisissant une combinaison totalement différente, longue et complexe. Évitez les mots du dictionnaire, les dates de naissance ou toute information personnelle facilement devinable. Un bon mot de passe combine majuscules, minuscules, chiffres et caractères spéciaux sur au moins 12 caractères.

Actions prioritaires à mener sans délai :

- Modification du mot de passe sur le compte compromis avec une combinaison unique et forte

- Changement des mots de passe sur tous les autres services où vous auriez réutilisé le même identifiant

- Activation de la double authentification sur tous les comptes importants (e-mail, banque, réseaux sociaux)

- Vérification des sessions actives et déconnexion des appareils non reconnus

- Surveillance des activités suspectes : connexions inhabituelles, e-mails non envoyés, achats non effectués

- Mise à jour des questions de sécurité avec des réponses qui ne sont pas des informations publiques

La réutilisation de mots de passe représente l’erreur la plus courante et la plus dangereuse. Si vous utilisez le même mot de passe sur Gmail, LinkedIn et Dropbox, la compromission d’un seul suffit à mettre en danger tous les autres. Cette cascade de vulnérabilités explique pourquoi les experts insistent tant sur l’importance d’identifiants uniques pour chaque service. Des solutions innovantes de gestion émergent pour faciliter cette pratique.

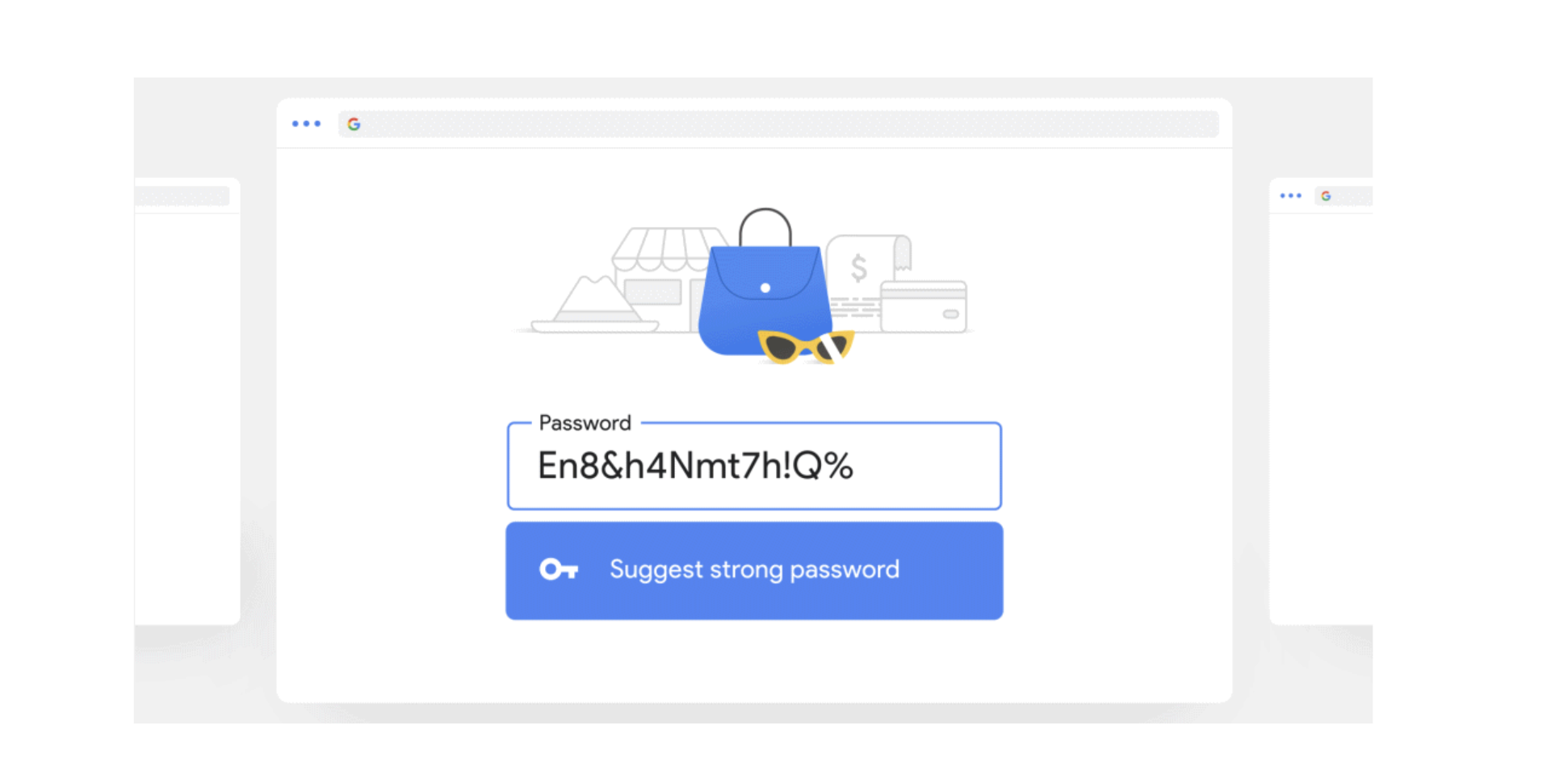

L’adoption d’un gestionnaire de mots de passe

Face à la multiplication des comptes en ligne et à la nécessité d’utiliser des mots de passe uniques et complexes pour chacun, les gestionnaires de mots de passe deviennent indispensables. Ces logiciels génèrent, stockent et remplissent automatiquement vos identifiants sur tous vos appareils, ne vous demandant de retenir qu’un seul mot de passe maître particulièrement robuste. Les solutions comme Dashlane, 1Password, LastPass ou Bitwarden offrent un chiffrement de bout en bout garantissant que même leurs développeurs ne peuvent accéder à vos données.

L’avantage majeur réside dans la génération automatique de mots de passe aléatoires de 20 caractères ou plus, impossibles à mémoriser mais extrêmement résistants aux attaques par force brute. Ces outils détectent également les mots de passe réutilisés, ceux qui sont trop faibles ou ceux qui figurent dans des fuites connues, vous incitant à les corriger. Certaines solutions intègrent même des fonctionnalités d’authentification à deux facteurs et de stockage sécurisé pour d’autres informations sensibles comme les cartes bancaires. Des innovations comme les clés FIDO2 pour un accès sans phishing renforcent encore la sécurité.

Les implications à long terme et l’évolution des menaces cybernétiques

Cette fuite massive ne constitue pas un événement isolé mais s’inscrit dans une tendance inquiétante d’accumulation continue de données volées. Les bases de données de mots de passe compromis grossissent de manière exponentielle, alimentées par des campagnes de malwares toujours plus sophistiquées et des violations de sécurité touchant régulièrement des services en ligne. Have I Been Pwned recense désormais plus de 13 milliards de comptes compromis, un chiffre qui augmente de plusieurs millions chaque mois.

Les cybercriminels ont industrialisé leurs opérations, créant un véritable écosystème économique autour du vol et de la revente de données. Des forums spécialisés sur le dark web proposent des bases de données triées par service, pays ou secteur d’activité. Les prix varient selon la fraîcheur des données et la valeur perçue des comptes : un identifiant bancaire se négocie bien plus cher qu’un simple compte de forum. Cette marchandisation de l’information personnelle alimente un cycle vicieux où chaque nouvelle fuite enrichit les arsenaux des pirates.

Les techniques d’attaque évoluent également en permanence. Les infostealers deviennent plus furtifs, échappant à la détection des antivirus traditionnels grâce à des méthodes d’obfuscation avancées. Les campagnes de phishing gagnent en sophistication, exploitant l’intelligence artificielle pour générer des e-mails indiscernables des communications légitimes. Le credential stuffing s’automatise à grande échelle avec des réseaux de bots capables de tester des millions de combinaisons en quelques heures. Des virus espions infiltrent même les applications populaires.

Le rôle croissant de l’intelligence artificielle dans la cybercriminalité

L’intelligence artificielle transforme radicalement le paysage de la cybercriminalité. Les outils de génération de texte permettent désormais de créer des e-mails de phishing parfaitement rédigés, adaptés culturellement et personnalisés en fonction des informations disponibles sur la cible. Les deepfakes vocaux peuvent reproduire la voix d’un dirigeant pour autoriser des virements frauduleux. Les algorithmes d’apprentissage automatique optimisent les attaques par force brute en priorisant les combinaisons les plus probables selon les habitudes des utilisateurs.

Mais l’IA sert également les défenseurs. Les systèmes de détection d’anomalies analysent en temps réel les comportements de connexion pour identifier des activités suspectes : connexion depuis un pays inhabituel, téléchargement massif de données, tentatives d’accès répétées. Google, Microsoft et Apple investissent massivement dans ces technologies pour protéger leurs utilisateurs. Les modèles d’apprentissage automatique peuvent désormais prédire les tentatives de piratage avant qu’elles ne réussissent, en analysant des milliards de signaux faibles.

Les enjeux réglementaires et la responsabilité des plateformes

Face à l’ampleur des fuites de données, les régulateurs durcissent progressivement les règles applicables aux entreprises gérant des informations personnelles. Le RGPD européen impose des obligations strictes de notification en cas de violation de données, avec des amendes pouvant atteindre 4 % du chiffre d’affaires mondial pour les manquements graves. Aux États-Unis, une mosaïque de lois étatiques comme le CCPA californien impose des standards similaires.

Pourtant, la nature de cette fuite soulève des questions complexes de responsabilité. Google, Microsoft, Apple, Facebook et les autres services concernés peuvent légitimement arguer qu’ils ne sont pas responsables de la compromission de machines individuelles par des malwares. Leurs systèmes n’ont pas été directement attaqués, et les identifiants ont été volés sur les appareils des utilisateurs. Néanmoins, certains experts estiment que ces géants technologiques devraient assumer une part de responsabilité dans la sensibilisation et la formation des utilisateurs aux bonnes pratiques de sécurité.

| Évolution | Impact sur la sécurité | Réponse des acteurs | Perspective future |

|---|---|---|---|

| IA générative | Phishing ultra-personnalisé | Filtres anti-spam améliorés par IA | Course technologique permanente |

| Infostealers furtifs | Vol silencieux de données massives | Détection comportementale avancée | Fin des antivirus traditionnels |

| Credential stuffing automatisé | Compromission en cascade des comptes | Limitation du taux de tentatives, captchas | Abandon progressif des mots de passe |

| Marchés du dark web | Industrialisation du vol de données | Coopération internationale accrue | Économie criminelle persistante |

L’avenir de la sécurité numérique repose probablement sur l’abandon progressif des mots de passe au profit de méthodes d’authentification plus robustes. Les passkeys, la biométrie avancée et les tokens matériels représentent des alternatives prometteuses. Mais la transition prendra du temps, et pendant cette période, des milliards d’utilisateurs resteront vulnérables aux fuites comme celle révélée par Have I Been Pwned. La vigilance, l’éducation et l’adoption des bonnes pratiques demeurent les meilleures défenses face à cette menace protéiforme.

Comment savoir si mon compte Gmail fait partie des 183 millions compromis ?

Vous pouvez vérifier si votre adresse e-mail figure dans cette fuite en visitant le site Have I Been Pwned et en saisissant votre adresse. Le service est gratuit, sécurisé et ne stocke pas vos recherches. Si votre compte apparaît dans les résultats, changez immédiatement votre mot de passe et activez la double authentification.

Cette fuite provient-elle d’une faille dans les systèmes de Google ?

Non. Google a formellement démenti toute faille dans ses systèmes. Les 183 millions d’identifiants proviennent de stealer logs (logiciels espions installés sur des ordinateurs individuels) et d’attaques par credential stuffing, où des pirates testent des identifiants volés ailleurs. Les données ont été récupérées depuis des machines infectées, pas depuis les serveurs de Google.

Que sont les passkeys et pourquoi sont-ils plus sûrs que les mots de passe ?

Les passkeys sont une méthode d’authentification sans mot de passe basée sur la cryptographie à clé publique. Ils fonctionnent avec votre empreinte digitale, reconnaissance faciale ou code PIN local. Contrairement aux mots de passe, ils ne peuvent pas être volés par phishing, réutilisés sur plusieurs services, ni devinés par force brute, car la clé privée ne quitte jamais votre appareil.

Quels autres services que Gmail sont touchés par cette fuite massive ?

Cette fuite concerne également des identifiants associés à Microsoft (Outlook, Hotmail), Yahoo, LinkedIn, Twitter, Facebook, Instagram, Apple, Dropbox et Adobe. Les infostealers collectent aveuglément toutes les données stockées sur les machines infectées, sans distinction de service. Il est donc crucial de vérifier et sécuriser tous vos comptes en ligne.

Dois-je changer tous mes mots de passe après cette révélation ?

Si votre adresse e-mail figure dans la base Have I Been Pwned, changez immédiatement le mot de passe du compte concerné et de tous les autres services où vous auriez réutilisé ce même mot de passe. Profitez-en pour adopter un gestionnaire de mots de passe qui génère des identifiants uniques et complexes pour chaque service, éliminant ainsi le risque de compromission en cascade.