Attention : les attaques de phishing évoluent, rendant la détection plus difficile. Un rapport met en lumière des alertes de sécurité fictives d’Google et PayPal qui semblent incroyablement légitimes. Découvrez comment ces arnaques sophistiquées fonctionnent et protégez-vous contre ces menaces de plus en plus convaincantes.

Détecter les emails d’escroquerie devient de plus en plus difficile à mesure que les attaquants utilisent des méthodes de plus en plus sophistiquées. Un rapport récent met en avant une technique qui rend les fausses alertes de sécurité de Google et de PayPal extrêmement convaincantes.

Cela renforce la nécessité d’appliquer une mesure de protection simple mais efficace chaque fois que vous recevez un email qui semble important et nécessite votre attention immédiate.

Comment fonctionnent les attaques de phishing ?

Une attaque de phishing se produit lorsqu’une personne vous envoie un faux email prétendant venir d’une entreprise ou d’une organisation, incluant un lien vous demandant de vous connecter pour entreprendre une action. Souvent, l’email créera un sentiment d’urgence, par exemple en affirmant que votre compte a été compromis.

Le lien vous mènera à une page web conçue pour ressembler à la vraie, mais qui est utilisée pour collecter vos informations d’identification de connexion.

Diverses étapes sont mises en œuvre par des entreprises comme Apple et Google pour tenter de détecter et de bloquer les attaques de phishing, ainsi que des indices que vous pouvez rechercher pour identifier les faux emails. Toutefois, un rapport d’Bleeping Computer évoque une méthode astucieuse utilisée pour usurper l’identité de Google et de PayPal.

Une méthode d’attaque hautement convaincante

Un développeur et professionnel de la sécurité expérimenté a reçu l’un de ces emails et a mené des investigations.

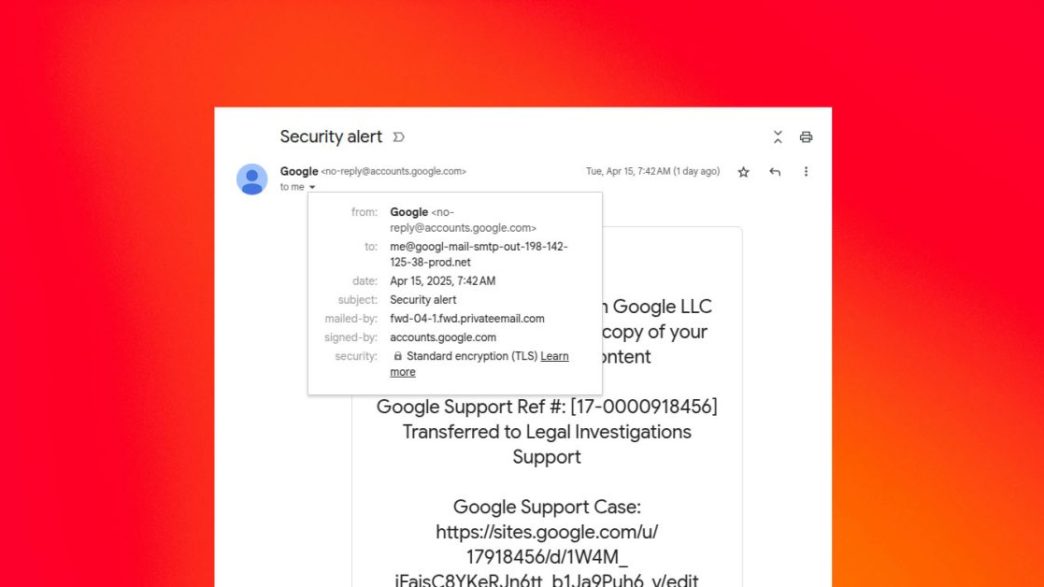

Nick Johnson, le développeur principal du Ethereum Name Service (ENS), a reçu une alerte de sécurité semblant provenir de Google, l’informant d’une assignation à comparaître émise par une autorité judiciaire demandant l’accès au contenu de son compte Google.

Pratiquement tout semblait légitime, et Google avait même placé ce message dans d’autres alertes de sécurité authentiques. Le message était signé et livré par Google.

Ce que l’attaquant avait fait, c’était créer une fausse page de connexion sur un service d’hébergement web accessible à tous. Il a également utilisé une astuce pour amener Google à lui envoyer un email réel, puis a transféré ce message avec le contenu frauduleux.

Ce faisant, il a fait en sorte que cela semble avoir passé les contrôles de sécurité standard destinés à identifier ce type d’escroquerie.

Le message frauduleux semblait provenir de “no-reply@google.com” et a passé l’authentification DomainKeys Identified Mail (DKIM), mais l’expéditeur réel était différent. […]

“Puisque Google a généré l’email [original], il est signé avec une clé DKIM valide et passe tous les contrôles”, explique Johnson, ajoutant que la dernière étape consistait à transférer l’alerte de sécurité aux victimes.

La faiblesse dans les systèmes de Google est que les contrôles DKIM vérifient uniquement le message et les en-têtes, sans tenir compte de l’enveloppe. Ainsi, l’email frauduleux passe la validation de signature et paraît légitime dans la boîte de réception du destinataire.

De plus, en nommant l’adresse frauduleuse me@, Gmail affichera le message comme s’il avait été livré à l’adresse email de la victime.

La page de connexion est également une copie exacte de la vraie. Google a déclaré travailler sur une solution pour empêcher l’utilisation de cette méthode à l’avenir, mais il est encore possible de l’exploiter pour le moment.

Une méthode similaire a été utilisée avec PayPal, où une fonctionnalité de cadeaux a été sollicitée pour faire en sorte que l’email de phishing semble provenir d’une adresse PayPal authentique.

Comment vous protéger

La première étape la plus importante que vous puissiez prendre est de ne jamais cliquer sur les liens reçus dans des emails, même s’ils semblent authentiques. Au lieu de cela, utilisez vos propres marque-pages ou tapez une URL authentique que vous connaissez.

Soyez particulièrement prudent avec les emails qui impliquent une certaine urgence. Des exemples courants incluent :

- Affirmation selon laquelle votre compte a été compromis

- Envoi d’une facture pour une transaction frauduleuse, et un lien pour l’annuler

- Affirmation que vous devez de l’argent pour des taxes, des péages, etc., et que vous devez payer immédiatement

Dans le cas de Google, il est prétendu que la police leur a servi une assignation à comparaître exigeant l’accès au contenu de votre compte, vous invitant ainsi à vous opposer.

Accessoires mis en avant

Image : Collage d’écran tiré de Nick Johnson, fond par Mathias Reding sur Unsplash

Mon avis :

Les attaques de phishing, devenues particulièrement sophistiquées, exploitent des mécanismes comme l’authentification DKIM pour masquer leur provenance. Bien que des efforts soient déployés par des entreprises comme Google ou PayPal pour détecter ces menaces, il est crucial pour les utilisateurs de ne pas cliquer sur des liens suspects, en privilégiant les URL connues pour éviter les pièges.

Les questions fréquentes :

Comment fonctionnent les attaques par phishing ?

Une attaque par phishing se produit lorsqu’une personne vous envoie un email frauduleux prétendant provenir d’une entreprise ou d’une organisation, incluant un lien vous demandant de vous connecter pour entreprendre une action. Souvent, l’email crée un sentiment d’urgence, par exemple en affirmant que votre compte a été compromis.

Quelle est la méthode d’attaque la plus convaincante utilisée par les fraudeurs ?

Une méthode très convaincante consiste à créer une fausse page de connexion sur un service d’hébergement accessible à tous. Les fraudeurs peuvent également faire en sorte que Google envoie un vrai email, puis le transmettre avec un contenu frauduleux, ce qui permet à l’email de passer les vérifications de sécurité habituelles.

Comment vous protéger des attaques de phishing ?

La mesure la plus importante à prendre est de ne jamais cliquer sur des liens reçus par email, même s’ils semblent authentiques. Utilisez plutôt vos propres signets ou tapez une URL connue et fiable. Soyez particulièrement méfiant envers les emails suggérant une urgence, comme ceux affirmant que votre compte a été compromis ou que vous devez payer une taxe immédiate.

Quels types d’emails doivent éveiller la méfiance ?

Faites attention aux emails qui : déclarent que votre compte a été compromis, vous envoient une facture pour une transaction fictive avec un lien pour l’annuler, ou affirment que vous devez de l’argent pour des taxes, des péages, etc., et que vous devez payer immédiatement.