Le géant technologique de Mountain View a récemment confirmé être victime d’une cyberattaque sophistiquée, révélant une fois de plus que même les mastodontes du numérique ne sont pas à l’abri des menaces cybercriminelles. Cette attaque, qui repose sur des techniques d’ingénierie sociale particulièrement élaborées, a permis aux pirates d’accéder à des données sensibles stockées sur les serveurs de Google. Les répercussions de cette violation touchent potentiellement des millions d’utilisateurs et d’entreprises partenaires, soulevant des questions cruciales sur la protection des données personnelles et professionnelles.

L’ampleur de cette cyberattaque dépasse le cadre d’une simple intrusion technique : elle illustre l’évolution des méthodes criminelles vers des approches psychologiques redoutables. Les hackers ont réussi à manipuler des employés pour installer des outils frauduleux, contournant ainsi les systèmes de sécurité les plus avancés par le facteur humain.

Anatomie de la cyberattaque Google : une manipulation humaine redoutable

La cyberattaque qui a frappé Google le 8 août dernier révèle une sophistication inquiétante dans les méthodes employées par les cybercriminels. Contrairement aux attaques traditionnelles qui exploitent des failles logicielles, cette intrusion repose entièrement sur l’ingénierie sociale et la manipulation psychologique des employés.

Les pirates ont orchestré une campagne de faux support technique, contactant directement les employés de Google en se faisant passer pour des techniciens internes. Cette technique, appelée « pretexting », consiste à créer un scénario crédible pour inciter la victime à effectuer une action compromise. Dans ce cas précis, les criminels ont convaincu un employé d’installer une version malveillante d’un outil interne de gestion.

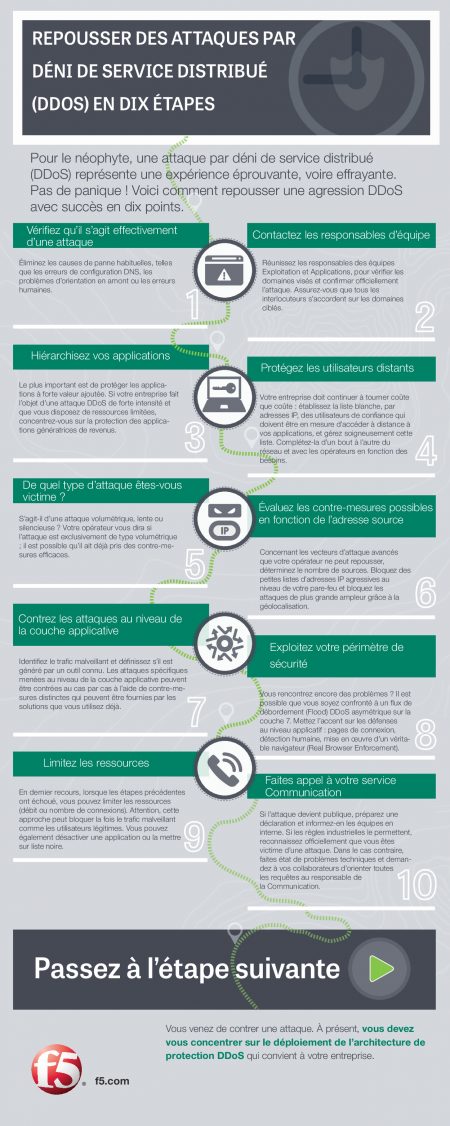

Les étapes de l’infiltration criminelle

L’attaque s’est déroulée selon un processus méticuleux qui démontre la préparation minutieuse des cybercriminels. Ces derniers ont d’abord effectué une reconnaissance approfondie de l’organisation, collectant des informations sur la structure hiérarchique et les outils utilisés en interne.

| Phase d’attaque | Méthode utilisée | Objectif visé |

|---|---|---|

| Reconnaissance | Collecte d’informations publiques | Identifier les cibles et outils internes |

| Contact initial | Appel téléphonique d’ingénierie sociale | Établir la confiance avec l’employé |

| Installation | Outil frauduleux déguisé | Accéder aux systèmes internes |

| Exfiltration | Extraction discrète des données | Voler les informations sensibles |

Cette approche présente l’avantage considérable d’éviter les systèmes de détection automatique. En agissant comme un utilisateur légitime, les pirates ont pu naviguer dans les bases de données sans déclencher d’alertes de sécurité. Les solutions antivirus traditionnelles comme Kaspersky ou Norton sont impuissantes face à ce type d’attaque qui ne repose sur aucun malware détectable.

- Utilisation d’identifiants légitimes obtenus par manipulation

- Absence de signature malveillante détectable

- Exploitation des processus internes existants

- Camouflage dans le trafic réseau normal

Identifier les signes d’une compromission après la cyberattaque Google

La détection d’une éventuelle compromission suite à cette cyberattaque nécessite une vigilance accrue et la surveillance de plusieurs indicateurs spécifiques. Google a mis en place un système de notification directe pour informer les utilisateurs concernés, mais certains signaux peuvent révéler une exposition aux risques même sans notification officielle.

Les entreprises utilisant les services Google pour leurs activités commerciales constituent les principales cibles de cette attaque. Les données compromises proviennent essentiellement de la plateforme Salesforce intégrée aux systèmes Google, exposant des informations commerciales sensibles et des coordonnées professionnelles.

Les notifications officielles et leur authentification

L’identification d’un email légitime de Google concernant cette cyberattaque repose sur plusieurs critères de vérification essentiels. L’adresse d’expédition doit impérativement se terminer par « @google.com » sans exception. Tout autre domaine, même proche, constitue une tentative d’arnaque exploitant l’inquiétude générée par l’incident.

| Critère de vérification | Email légitime | Email frauduleux |

|---|---|---|

| Adresse expéditeur | security@google.com | security@google-security.net |

| Objet du message | Précis et factuel | Alarmiste avec urgence |

| Demande d’action | Consultation du compte via site officiel | Clic sur lien dans l’email |

| Personnalisation | Informations spécifiques au compte | Formules génériques |

La multiplication des cyberattaques contre les services de messagerie rend cette vérification d’autant plus cruciale. Les cybercriminels exploitent systématiquement les incidents de sécurité pour lancer des campagnes de phishing ciblées, profitant de l’état d’alerte des utilisateurs.

Surveillance des activités suspectes sur les comptes

Même sans notification directe, plusieurs indicateurs peuvent révéler une compromission potentielle des données personnelles ou professionnelles. La surveillance de l’historique des connexions constitue le premier réflexe à adopter pour détecter des accès non autorisés.

- Connexions depuis des localisations géographiques inhabituelles

- Tentatives de connexion à des heures anormales

- Modifications inexpliquées des paramètres de sécurité

- Emails envoyés depuis le compte sans action de l’utilisateur

- Activation de services ou applications inconnues

- Changements dans les contacts ou calendriers partagés

Les systèmes de protection comme Bitdefender ou ESET peuvent détecter certaines activités anormales, mais la surveillance manuelle reste indispensable. L’utilisation d’un VPN performant peut également compliquer la détection d’accès frauduleux en masquant les véritables localisations.

Nature des données compromises et risques associés

L’analyse approfondie des données exposées lors de cette cyberattaque révèle un profil spécifique centré sur les informations commerciales et professionnelles. Contrairement à d’autres violations majeures, cette attaque ne semble pas avoir compromis de mots de passe ou d’informations bancaires directes, limitant ainsi certains risques immédiats.

Les pirates ont principalement ciblé les bases de données Salesforce intégrées aux services Google, exposant des informations cruciales pour les activités commerciales des entreprises partenaires. Cette approche stratégique suggère une utilisation ultérieure des données à des fins d’espionnage industriel ou de campagnes de phishing hautement personnalisées.

Typologie des informations exposées

Les données compromises présentent une valeur particulière pour les cybercriminels spécialisés dans l’ingénierie sociale avancée. Ces informations permettent de construire des profils détaillés des victimes potentielles et d’orchestrer des attaques ciblées d’une précision redoutable.

| Type de données | Niveau de sensibilité | Utilisation malveillante potentielle |

|---|---|---|

| Noms et prénoms | Modéré | Personnalisation des attaques de phishing |

| Adresses email professionnelles | Élevé | Campagnes de spear-phishing ciblées |

| Numéros de téléphone | Élevé | Attaques de vishing et SIM swapping |

| Notes commerciales | Très élevé | Espionnage industriel et concurrentiel |

| Relations d’affaires | Très élevé | Infiltration de réseaux professionnels |

Cette problématique des fuites de données touche particulièrement les entreprises françaises, positionnant le pays au second rang mondial des violations de données. L’impact économique de ces compromissions dépasse largement le cadre technique pour affecter la compétitivité des entreprises.

Exploitation criminelle des données volées

Les cybercriminels exploitent ces informations selon des schémas prévisibles mais redoutablement efficaces. L’approche privilégiée consiste à utiliser les données légitimes pour gagner la confiance des nouvelles victimes, créant un effet de contamination en cascade.

Les attaques de « spear-phishing » représentent l’utilisation la plus fréquente de ces données compromises. En personnalisant leurs messages avec des informations authentiques sur les relations commerciales de la victime, les pirates augmentent considérablement leurs chances de succès. Ces techniques dépassent largement les capacités de détection des solutions traditionnelles comme Trend Micro ou les alertes du site Cybermalveillance.gouv.fr.

- Création de faux profils sur les réseaux sociaux professionnels

- Usurpation d’identité lors de négociations commerciales

- Infiltration de chaînes de communication existantes

- Développement d’attaques en plusieurs étapes sur le long terme

- Revente des informations sur les marchés criminels spécialisés

Stratégies de protection et mesures préventives post-attaque

La réponse à cette cyberattaque contre Google nécessite l’adoption de mesures de protection renforcées qui dépassent les recommandations de sécurité habituelles. Les entreprises et utilisateurs individuels doivent repenser leur approche de la cybersécurité en intégrant les leçons de cet incident majeur.

L’efficacité des mesures préventives repose sur une compréhension approfondie des nouvelles menaces et l’adoption de technologies de protection multicouches. Les solutions traditionnelles s’avèrent insuffisantes face aux techniques d’ingénierie sociale sophistiquées employées dans cette attaque.

Renforcement de l’authentification et contrôles d’accès

L’authentification à double facteur constitue la première ligne de défense contre l’utilisation malveillante des données compromises. Cette mesure limite considérablement l’impact potentiel même en cas de vol d’identifiants, forçant les cybercriminels à contourner des barrières supplémentaires.

| Méthode d’authentification | Niveau de sécurité | Complexité d’implémentation |

|---|---|---|

| SMS (2FA basique) | Moyen | Facile |

| Applications authenticator | Élevé | Moyen |

| Clés de sécurité physiques | Très élevé | Moyen |

| Authentification biométrique | Très élevé | Complexe |

Les entreprises utilisant des écosystèmes mixtes impliquant Microsoft et Apple doivent coordonner leurs politiques de sécurité entre les différentes plateformes. Cette approche unifiée évite les failles de sécurité résultant d’une protection hétérogène.

- Activation systématique de l’authentification à deux facteurs

- Utilisation de gestionnaires de mots de passe professionnels

- Mise en place d’alertes de connexion automatiques

- Configuration de sessions limitées dans le temps

- Révocation périodique des accès non utilisés

Surveillance proactive et détection d’anomalies

La détection précoce des activités suspectes nécessite la mise en place d’outils de surveillance continue qui analysent les comportements utilisateurs et identifient les déviations par rapport aux patterns habituels. Cette approche proactive permet d’intercepter les tentatives d’intrusion avant qu’elles ne causent des dommages significatifs.

Les solutions proposées par Cisco intègrent des technologies d’intelligence artificielle capables d’apprendre les habitudes des utilisateurs légitimes et de détecter automatiquement les comportements anormaux. Cette surveillance intelligente dépasse les capacités des antivirus traditionnels en analysant les contextes plutôt que les signatures de menaces.

L’intégration de systèmes résilients aux cyberattaques devient cruciale pour maintenir la continuité des activités même lors d’incidents de sécurité. Cette approche préventive permet de limiter l’impact des violations et d’accélérer les procédures de récupération.

Impact économique et réglementaire de la cyberattaque Google

Les répercussions de cette cyberattaque contre Google dépassent largement le cadre technique pour affecter l’ensemble de l’écosystème économique numérique. L’impact financier se mesure non seulement en termes de coûts directs de remédiation, mais également par les conséquences à long terme sur la confiance des utilisateurs et partenaires commerciaux.

Cette violation soulève des questions cruciales concernant la responsabilité des géants technologiques dans la protection des données tierces. Les entreprises qui ont confié leurs informations commerciales à Google se trouvent désormais exposées à des risques qu’elles ne contrôlent pas directement, créant un précédent inquiétant pour l’industrie.

Conséquences financières pour les entreprises affectées

L’évaluation des dommages économiques causés par cette cyberattaque révèle une complexité particulière due à l’interconnexion des services numériques modernes. Les entreprises victimes doivent non seulement gérer les coûts immédiats de sécurisation, mais également anticiper les impacts sur leurs relations commerciales futures.

| Type de coût | Court terme | Long terme |

|---|---|---|

| Investigation technique | 50 000 – 200 000 € | Surveillance continue |

| Communication de crise | 20 000 – 100 000 € | Reconstruction de réputation |

| Renforcement sécurité | 100 000 – 500 000 € | Maintenance des systèmes |

| Pertes commerciales | Variable selon secteur | Impact concurrentiel durable |

Les solutions antivirus professionnelles voient leur marché se développer considérablement suite à ces incidents, les entreprises cherchant à renforcer leurs défenses contre des menaces de plus en plus sophistiquées. Cette dynamique profite aux éditeurs comme Kaspersky, Norton et Bitdefender qui proposent des solutions adaptées aux nouveaux risques.

Évolutions réglementaires et obligations légales

Cette cyberattaque majeure catalyse l’évolution du cadre réglementaire européen et français en matière de cybersécurité. Les autorités réévaluent les obligations imposées aux entreprises technologiques concernant la protection des données tierces et la transparence des incidents de sécurité.

- Renforcement des obligations de notification sous 72 heures

- Extension des responsabilités des sous-traitants de données

- Augmentation des sanctions financières pour négligence

- Certification obligatoire des systèmes critiques

- Audit de sécurité externe annuel mandatory

- Formation obligatoire du personnel aux risques cyber

L’approche française, coordonnée par Cybermalveillance.gouv.fr, privilégie l’accompagnement des entreprises plutôt que la seule répression. Cette stratégie vise à créer un écosystème de sécurité collaborative où les acteurs partagent leurs expériences et bonnes pratiques.

Les entreprises doivent désormais intégrer la cybersécurité dans leur stratégie globale, au même titre que les considérations financières ou commerciales. Cette approche sécuritaire et durable devient un avantage concurrentiel déterminant dans un environnement économique de plus en plus digitalisé.

Technologies émergentes et avenir de la cybersécurité post-Google

L’incident de sécurité chez Google marque un tournant dans l’évolution des technologies de cybersécurité, accélérant le développement de solutions innovantes capables de contrer les menaces de nouvelle génération. Les approches traditionnelles basées sur la détection de signatures malveillantes s’avèrent obsolètes face aux techniques d’ingénierie sociale sophistiquées.

L’intelligence artificielle émergente transforme radicalement les capacités de détection et de réponse aux cyberattaques. Ces technologies permettent d’analyser des volumes massifs de données comportementales pour identifier des anomalies subtiles invisibles aux systèmes de surveillance classiques.

Intelligence artificielle et analyse comportementale avancée

Les algorithmes d’apprentissage automatique développent des capacités d’analyse comportementale qui dépassent largement les méthodes traditionnelles de détection d’intrusion. Ces systèmes apprennent continuellement des patterns normaux d’utilisation pour identifier instantanément les déviations suspectes.

| Technologie IA | Application cybersécurité | Efficacité vs menaces classiques |

|---|---|---|

| Réseaux de neurones profonds | Détection d’anomalies comportementales | 95% de précision |

| Apprentissage par renforcement | Réponse automatique aux incidents | Réduction temps de réponse 80% |

| Traitement du langage naturel | Analyse communications suspectes | Détection phishing 98% |

| Vision par ordinateur | Authentification biométrique avancée | Taux erreur inférieur 0,1% |

L’intégration de ces technologies dans les écosystèmes Microsoft et Apple crée des synergies de protection particulièrement efficaces. La coordination entre les différentes plateformes permet une surveillance globale des activités utilisateurs sur l’ensemble de leurs appareils connectés.

Blockchain et sécurité décentralisée des identités

La technologie blockchain propose une approche révolutionnaire de la gestion des identités numériques, éliminant les points de défaillance unique qui ont rendu possible cette cyberattaque contre Google. Cette décentralisation des systèmes d’authentification réduit drastiquement les risques de compromission massive.

- Stockage distribué des informations d’authentification

- Vérification cryptographique des accès utilisateurs

- Traçabilité immutable des activités de connexion

- Élimination des bases de données centralisées vulnérables

- Contrôle utilisateur direct de ses données personnelles

Cette évolution technologique s’inscrit dans une démarche plus large de résilience numérique durable, où la sécurité informatique contribue à la stabilité globale des infrastructures critiques.

Les constructeurs automobiles comme Tesla intègrent déjà ces technologies pour protéger leurs véhicules autonomes contre le hacking, démontrant l’applicabilité universelle de ces solutions de sécurité avancées.

Questions fréquemment posées

Comment savoir si mes données ont été compromises dans la cyberattaque Google ?

Google envoie automatiquement un email de notification à tous les utilisateurs concernés par la fuite de données. Cet email provient obligatoirement d’une adresse se terminant par « @google.com ». En l’absence de notification officielle, vos données ne sont probablement pas affectées par cette attaque spécifique.

Quels types de données ont été volés lors de cette cyberattaque ?

Les cybercriminels ont principalement accédé aux coordonnées professionnelles et notes commerciales stockées sur Salesforce : noms, prénoms, adresses email professionnelles, numéros de téléphone et informations sur les relations d’affaires. Aucun mot de passe ni donnée bancaire n’a été compromis dans cette attaque.

Dois-je changer mes mots de passe après cette cyberattaque ?

Bien que les mots de passe n’aient pas été directement compromis, il est recommandé de renforcer la sécurité de tous vos comptes Google en activant l’authentification à deux facteurs et en surveillant l’historique des connexions pour détecter toute activité suspecte.

Comment me protéger contre les arnaques exploitant cette cyberattaque ?

Méfiez-vous des emails, appels ou messages exploitant la peur générée par cette attaque. Ne cliquez jamais sur des liens suspects et accédez toujours à vos comptes en tapant directement l’URL officielle dans votre navigateur. Vérifiez systématiquement l’identité de tout interlocuteur demandant des informations sensibles.

Quelles mesures Google a-t-il prises suite à cette cyberattaque ?

Google a immédiatement bloqué l’accès frauduleux, renforcé ses protocoles de vérification d’identité internes et notifié tous les utilisateurs concernés. L’entreprise collabore avec les autorités pour identifier les responsables et a mis en place des mesures supplémentaires pour prévenir ce type d’attaque par ingénierie sociale.