Google détient probablement plus d’informations sur vous que vous ne l’imaginez. Chaque recherche, chaque clic, chaque localisation géographique alimente une base de données colossale où vos données personnelles s’accumulent depuis des années. Entre votre numéro de téléphone qui apparaît dans les résultats de recherche, votre adresse domiciliaire accessible en quelques clics ou votre historique de navigation minutieusement archivé, la frontière entre vie publique et confidentialité s’estompe dangereusement.

Heureusement, le géant américain a récemment repensé ses outils de gestion des données, offrant aux utilisateurs un contrôle inédit sur leurs informations. L’outil « Résultats vous concernant », totalement remanié, promet désormais une surveillance proactive de vos données sensibles et une procédure de suppression simplifiée. Cette évolution marque un tournant dans la relation entre les utilisateurs et leurs empreintes numériques, ouvrant la voie à un véritable digital detox personnalisé.

Les nouveaux outils Google pour protéger vos données personnelles

La protection des données devient enfin accessible au grand public grâce aux récentes innovations de Google. L’outil « Résultats vous concernant », lancé initialement en 2022, bénéficie d’une refonte majeure qui révolutionne l’approche de la confidentialité en ligne. Cette transformation répond aux préoccupations croissantes des utilisateurs concernant la dissémination de leurs informations sensibles sur le web.

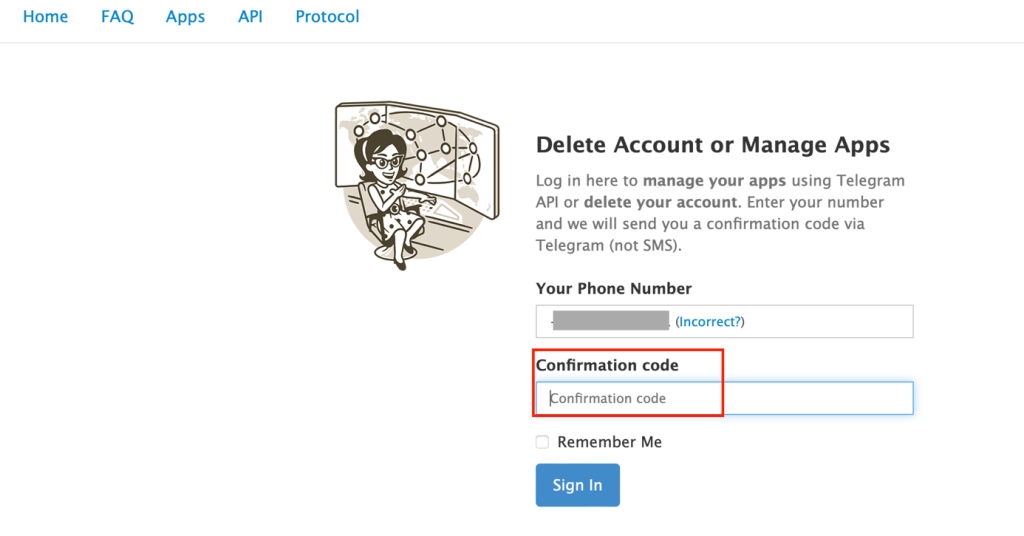

Le principal atout de cette mise à jour réside dans son caractère proactif. Contrairement aux anciens systèmes qui nécessitaient une démarche manuelle permanente, le nouvel outil surveille automatiquement l’apparition de vos données personnelles dans les résultats de recherche. Il suffit de renseigner une seule fois vos coordonnées – nom, adresse, numéro de téléphone, email – pour que le système se charge du reste.

Cette approche automatisée représente une révolution dans la gestion des données. Google garantit que ces informations ne sont ni partagées avec des tiers, ni utilisées pour personnaliser l’expérience utilisateur dans ses autres services. Cette séparation stricte renforce la confiance des utilisateurs et démontre l’engagement de l’entreprise envers la sécurité des données.

L’interface repensée simplifie également les demandes de suppression directement depuis les résultats de recherche. Un simple menu à trois points, situé à droite de chaque résultat, permet désormais de comprendre les contenus éligibles à la suppression et de soumettre une demande en quelques clics. Cette intégration native élimine les démarches fastidieuses qui décourageaient auparavant de nombreux utilisateurs.

- Surveillance automatique des données sensibles

- Alertes en temps réel par email ou notification push

- Interface simplifiée pour les demandes de suppression

- Séparation stricte des données de surveillance

- Accès direct depuis les résultats de recherche

| Fonctionnalité | Ancienne version | Nouvelle version |

|---|---|---|

| Surveillance | Manuelle uniquement | Automatique et proactive |

| Notifications | Aucune | Email et push |

| Demandes de suppression | Formulaire séparé | Intégrée aux résultats |

| Temps de traitement | Plusieurs jours | Quelques heures |

Cette évolution s’inscrit dans une démarche plus large de démocratisation de la privacy. En rendant ces outils accessibles au grand public, Google répond aux exigences réglementaires européennes tout en anticipant les attentes futures des utilisateurs. La prise de contrôle des données personnelles devient ainsi une réalité concrète pour des millions d’utilisateurs.

Configuration et paramétrage de la surveillance proactive

La mise en place de la surveillance proactive nécessite une configuration initiale minutieuse pour garantir son efficacité. Cette étape cruciale détermine la qualité de la protection des données obtenue et l’amplitude de la surveillance exercée sur vos informations sensibles.

Le processus débute par la sélection précise des informations à surveiller. Google propose quatre catégories principales : nom complet, adresse personnelle, numéro de téléphone et adresse email. Chaque catégorie peut être affinée selon vos besoins spécifiques. Par exemple, la surveillance du nom peut inclure les variantes orthographiques ou les diminutifs couramment utilisés.

Les paramètres de notification méritent une attention particulière. L’option email convient parfaitement aux utilisateurs souhaitant un suivi régulier sans interruption immédiate. Les notifications push, plus intrusives, s’avèrent indispensables pour les professionnels exposés ou les personnalités publiques nécessitant une réactivité maximale face aux fuites de données.

La géolocalisation de la surveillance constitue un paramètre souvent négligé mais essentiel. Google permet de limiter la surveillance à certaines régions géographiques, particulièrement utile pour éviter les faux positifs liés à des homonymes dans d’autres pays. Cette personnalisation géographique optimise la pertinence des alertes reçues.

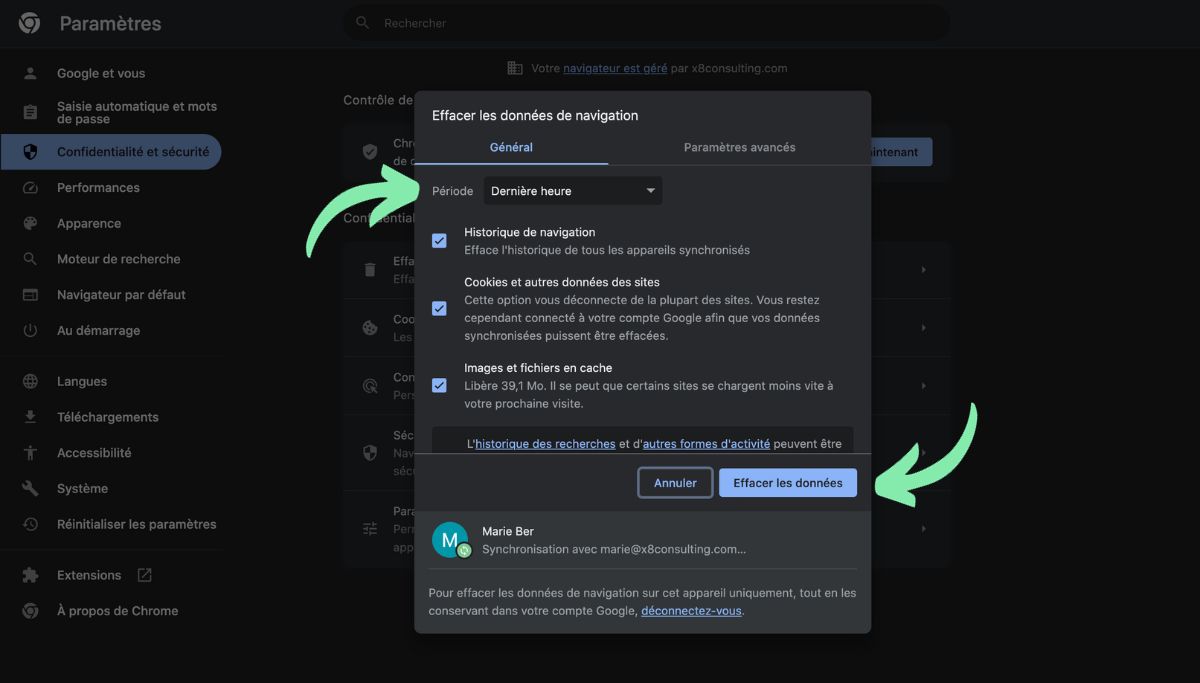

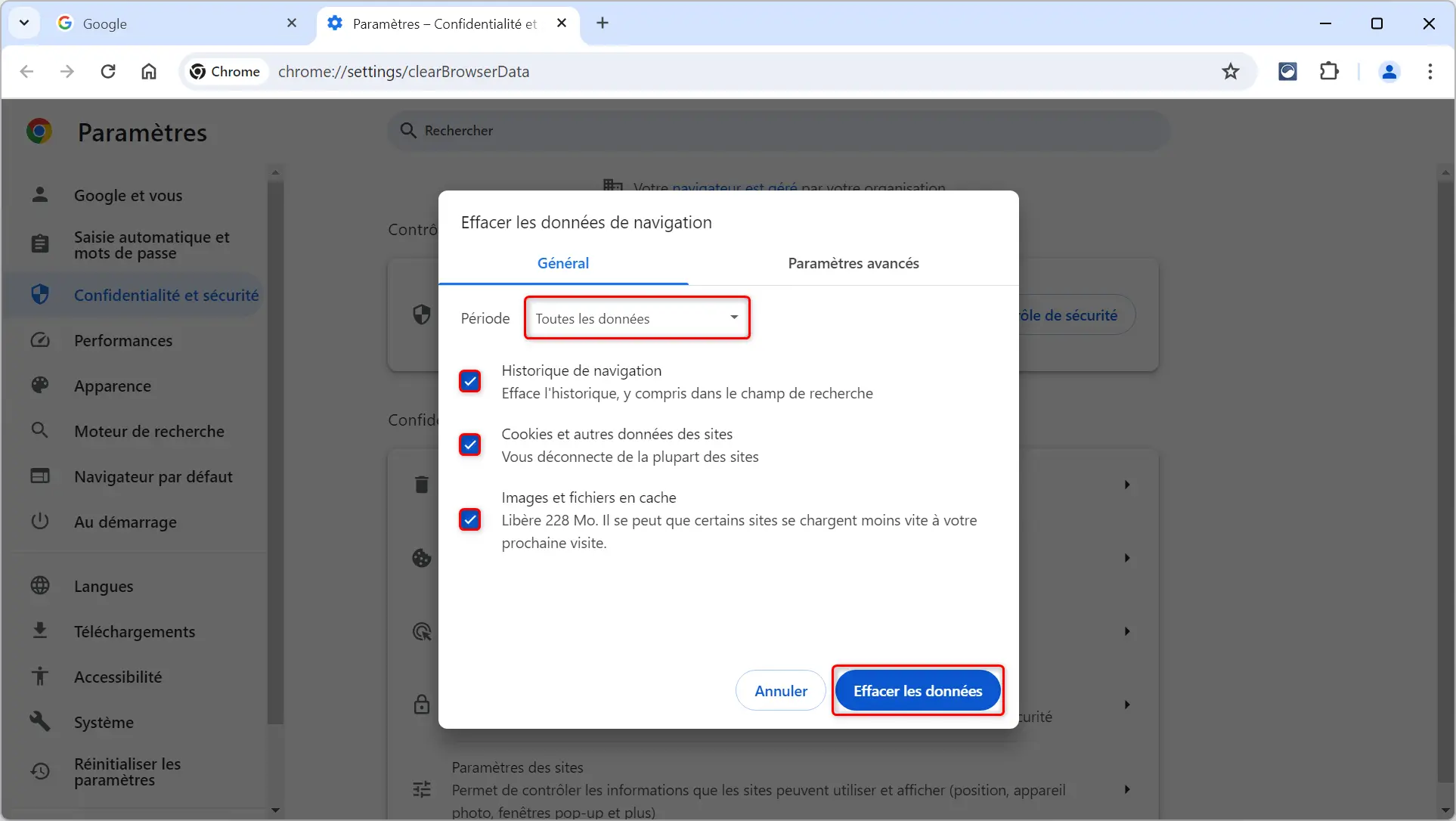

Méthodes avancées d’effacement de compte et nettoyage de données

L’effacement de compte va bien au-delà de la simple suppression de profil. Cette démarche exhaustive nécessite une approche méthodique pour éliminer définitivement toutes les traces numériques accumulées au fil des années d’utilisation des services Google. Les données résiduelles, souvent négligées, peuvent persister longtemps après une suppression superficielle.

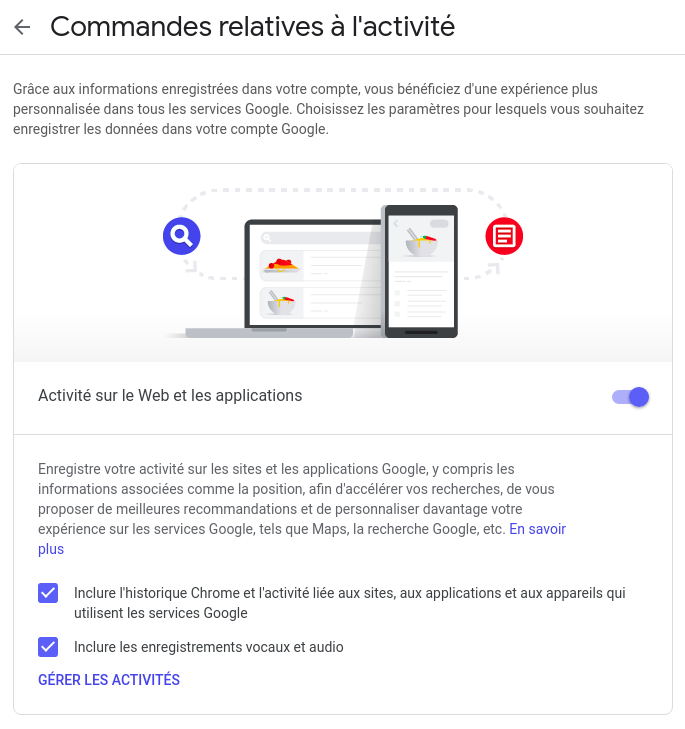

Google My Activity constitue le cœur névralgique de cette opération de nettoyage de compte. Cet outil centralisé répertorie l’intégralité de vos interactions avec l’écosystème Google : recherches, vidéos visionnées, trajets GPS, commandes vocales et bien plus encore. L’interface permet un contrôle granulaire, autorisant la suppression sélective par période, par service ou par type d’activité.

La suppression automatique représente une fonctionnalité cruciale pour maintenir une hygiène numérique optimale. Cette option programme l’effacement périodique des données selon des intervalles prédéfinis : 3 mois, 18 mois ou 36 mois. Cette automatisation prévient l’accumulation excessive d’informations sensibles tout en préservant une utilisation normale des services.

Les données de géolocalisation nécessitent une attention particulière en raison de leur caractère hautement sensible. L’historique des positions Google Maps révèle des informations détaillées sur vos habitudes, trajets professionnels et lieux fréquentés. La suppression de ces données implique plusieurs étapes : désactivation de la collecte future, effacement de l’historique existant et suppression des sauvegardes automatiques.

Certaines catégories de données échappent aux procédures standard de suppression. Les informations liées aux transactions financières, aux achats Play Store ou aux abonnements YouTube Premium persistent plus longtemps pour des raisons légales et comptables. Ces données, protégées par des obligations réglementaires, nécessitent des démarches spécifiques auprès du support Google.

- Suppression de l’historique de recherche complet

- Effacement des données de géolocalisation

- Nettoyage de l’activité YouTube et recommandations

- Suppression des sauvegardes automatiques

- Élimination des données publicitaires personnalisées

- Effacement des informations de paiement stockées

| Type de données | Délai de suppression | Récupération possible | Impact sur les services |

|---|---|---|---|

| Historique de recherche | Immédiat | Non | Perte des suggestions personnalisées |

| Données de géolocalisation | 24-48h | Non | Maps moins précis |

| Activité YouTube | Immédiat | Non | Recommandations réinitialisées |

| Informations de paiement | 30 jours | Oui (7 jours) | Nouvelle saisie nécessaire |

| Photos sauvegardées | 60 jours | Oui (30 jours) | Espace de stockage libéré |

La vérification post-suppression s’avère indispensable pour s’assurer de l’efficacité du nettoyage de compte. Cette étape implique de contrôler différents points d’accès : résultats de recherche, cache des moteurs de recherche tiers, archives web et réseaux sociaux connectés. La suppression des données personnelles du web nécessite souvent une approche multi-plateforme pour garantir son exhaustivité.

Gestion des services interconnectés et dépendances

L’écosystème Google forme un réseau complexe de services interconnectés où la suppression d’une donnée peut affecter le fonctionnement d’autres applications. Cette interdépendance nécessite une planification minutieuse pour éviter les dysfonctionnements inattendus et préserver l’utilisation normale des services essentiels.

Gmail illustre parfaitement cette complexité. La suppression de l’historique de recherche Google peut impacter la fonction de recherche intelligente dans la messagerie. De même, l’effacement des données de géolocalisation affecte la fonctionnalité de rappel géolocalisé dans Google Calendar. Ces connexions invisibles requièrent une approche progressive et réfléchie.

Les applications tierces connectées via l’authentification Google compliquent davantage cette équation. La modification des paramètres de confidentialité peut provoquer des déconnexions intempestives ou des pertes de synchronisation. Un audit préalable des applications autorisées permet d’anticiper ces problèmes et de planifier les reconnexions nécessaires.

La synchronisation multi-appareils représente un défi supplémentaire dans le processus d’effacement de compte. Les données supprimées sur un appareil peuvent persister temporairement sur d’autres terminaux en attente de synchronisation. Cette latence technique nécessite une vérification systématique sur l’ensemble des appareils connectés au compte Google.

Stratégies de digital detox et alternatives respectueuses de la privacy

Le digital detox dépasse la simple suppression ponctuelle de données pour embrasser une philosophie globale de consommation numérique responsable. Cette approche holistique combine restriction proactive de la collecte de données, diversification des services utilisés et adoption d’alternatives respectueuses de la privacy. L’objectif consiste à reprendre le contrôle de son empreinte numérique sans sacrifier les bénéfices de la technologie moderne.

La diversification des moteurs de recherche constitue la première étape de cette démarche émancipatrice. DuckDuckGo, Startpage ou Qwant proposent des alternatives crédibles à Google Search sans collecte massive de données personnelles. Ces moteurs respectueux de la confidentialité offrent des résultats pertinents tout en préservant l’anonymat des utilisateurs. Leur adoption progressive permet de réduire significativement la dépendance à l’écosystème Google.

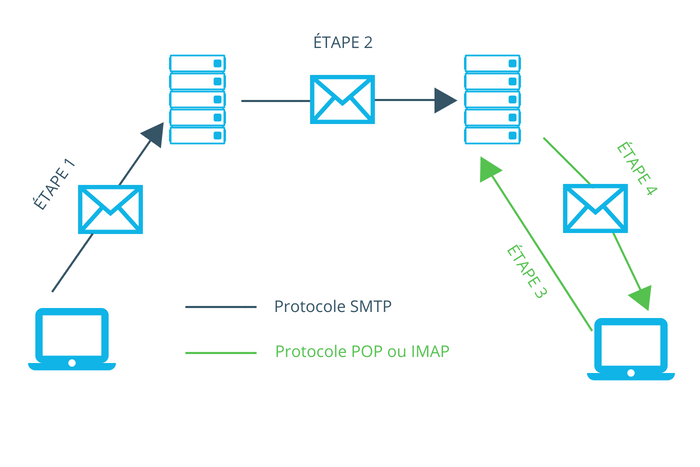

La messagerie électronique représente un autre domaine critique nécessitant une réflexion approfondie. ProtonMail, Tutanota ou Mailfence proposent un chiffrement de bout en bout et un hébergement dans des juridictions protectrices de la vie privée. La migration depuis Gmail s’effectue progressivement en utilisant les fonctions de redirection automatique pendant la période de transition.

Le stockage cloud alternatif libère les utilisateurs de la dépendance à Google Drive. Nextcloud, pCloud ou Tresorit offrent des solutions respectueuses de la privacy avec un contrôle total sur la localisation des données. Certaines options permettent même l’auto-hébergement pour les utilisateurs avancés souhaitant une maîtrise absolue de leurs informations.

La navigation web anonyme nécessite une reconfiguration complète des habitudes numériques. Le navigateur Tor, Firefox avec modules de protection ou Brave Browser limitent considérablement le tracking publicitaire et la collecte de données. Ces outils, associés à des VPN respectueux de la confidentialité, créent une bulle de protection efficace contre la surveillance numérique.

- Adoption progressive de moteurs de recherche alternatifs

- Migration vers des services de messagerie chiffrée

- Utilisation de stockage cloud respectueux de la privacy

- Configuration de navigateurs web sécurisés

- Mise en place de VPN sans logs

- Désactivation systématique du tracking publicitaire

- Audit régulier des permissions d’applications

| Service Google | Alternative respectueuse | Niveau de confidentialité | Facilité de migration |

|---|---|---|---|

| Google Search | DuckDuckGo | Excellent | Immédiate |

| Gmail | ProtonMail | Excellent | Modérée |

| Google Drive | Nextcloud | Excellent | Complexe |

| Google Maps | OpenStreetMap | Bon | Modérée |

| YouTube | PeerTube | Excellent | Difficile |

| Chrome | Firefox | Bon | Facile |

L’approche progressive s’avère plus efficace qu’une rupture brutale avec l’écosystème Google. Cette transition étalée sur plusieurs mois permet d’identifier les services réellement indispensables et de tester les alternatives sans perturbation majeure. Chaque substitution réussie renforce l’autonomie numérique et réduit la surface d’exposition aux collecteurs de données.

La sensibilisation de l’entourage amplifie l’impact de cette démarche individuelle. Le partage d’expériences et de recommandations d’outils respectueux de la privacy crée un cercle vertueux d’adoption. Cette dimension collective transforme le digital detox personnel en mouvement plus large de reconquête de la vie privée numérique. Les méthodes low-tech pour sécuriser les données personnelles complètent efficacement cette approche globale.

Mise en place d’une routine de protection continue

La protection des données efficace repose sur une routine automatisée plutôt que sur des actions ponctuelles. Cette approche systématique transforme la sécurité numérique en habitude naturelle, réduisant considérablement les risques d’exposition de données sensibles. L’automatisation de ces processus libère l’utilisateur des contraintes de surveillance manuelle permanente.

L’audit mensuel des paramètres de confidentialité constitue le pilier de cette routine protectrice. Cette vérification régulière détecte les modifications apportées par les mises à jour de services, les nouvelles autorisations accordées automatiquement et les éventuelles fuites de données. Un calendrier numérique avec rappels automatiques facilite la régularité de cette pratique essentielle.

La sauvegarde préventive des données importantes précède toujours les opérations de nettoyage massif. Cette précaution évite les pertes accidentelles d’informations critiques lors des suppressions d’envergure. Les solutions de sauvegarde chiffrée, stockées localement ou chez des hébergeurs respectueux de la privacy, garantissent la récupération possible sans compromission de la confidentialité.

La veille technologique sur les évolutions des politiques de confidentialité permet d’anticiper les changements impactant la protection des données. Les alertes Google, newsletters spécialisées et forums dédiés à la privacy constituent d’excellentes sources d’information pour rester à jour. Cette vigilance proactive évite les mauvaises surprises liées aux modifications unilatérales de conditions d’utilisation.

Aspects légaux et réglementaires de la suppression de données

Le cadre juridique encadrant la suppression des données personnelles s’enrichit continuellement de nouvelles dispositions renforçant les droits des utilisateurs. Le Règlement Général sur la Protection des Données (RGPD) européen établit des fondements solides, mais son application concrète soulève encore de nombreuses questions pratiques. Les entreprises technologiques adaptent progressivement leurs procédures pour se conformer à ces exigences légales croissantes.

Le droit à l’effacement, communément appelé « droit à l’oubli », constitue l’un des piliers fondamentaux de cette protection renforcée. Ce principe accorde aux individus la possibilité d’exiger la suppression de leurs données dans des circonstances spécifiques : données collectées illégalement, consentement retiré, finalité de traitement expirée ou opposition légitime au traitement. Google doit théoriquement répondre à ces demandes dans un délai d’un mois maximum.

La portabilité des données représente un autre aspect crucial de cette évolution réglementaire. Cette disposition oblige les plateformes à fournir les données personnelles dans un format structuré et interopérable, facilitant la migration vers des services concurrents. Google Takeout illustre cette obligation en permettant le téléchargement exhaustif de l’ensemble des données collectées par l’entreprise.

Les limites légales à la suppression créent cependant des zones grises préoccupantes. Certaines données doivent être conservées pour des obligations comptables, fiscales ou de sécurité nationale. Cette rétention obligatoire concerne notamment les informations de facturation, les logs de sécurité et les données liées à des enquêtes judiciaires en cours. La transparence sur ces exceptions reste souvent insuffisante.

Les sanctions administratives dissuadent théoriquement les pratiques abusives mais leur application reste inégale selon les juridictions. Les amendes peuvent atteindre 4% du chiffre d’affaires mondial pour les violations les plus graves, créant un véritable enjeu économique pour les géants technologiques. Cette pression financière accélère l’amélioration des outils de gestion des données proposés aux utilisateurs.

- Droit à l’effacement dans un délai maximum d’un mois

- Portabilité des données en format interopérable

- Transparence sur les traitements de données effectués

- Consentement explicite pour chaque finalité de traitement

- Signalement obligatoire des violations de données

- Désignation d’un délégué à la protection des données

| Droit de l’utilisateur | Délai de réponse | Exceptions possibles | Sanctions en cas de non-respect |

|---|---|---|---|

| Droit d’accès | 1 mois | Aucune | Jusqu’à 20M€ ou 4% CA |

| Droit de rectification | 1 mois | Données anonymisées | Jusqu’à 20M€ ou 4% CA |

| Droit à l’effacement | 1 mois | Obligations légales | Jusqu’à 20M€ ou 4% CA |

| Droit à la portabilité | 1 mois | Données d’autrui | Jusqu’à 20M€ ou 4% CA |

| Droit d’opposition | Immédiat | Intérêt légitime | Jusqu’à 20M€ ou 4% CA |

Les recours judiciaires se multiplient face aux refus de suppression jugés injustifiés par les utilisateurs. Ces contentieux établissent progressivement une jurisprudence précisant l’interprétation des textes réglementaires. Les décisions récentes tendent à renforcer les droits des individus, obligeant les plateformes à justifier plus rigoureusement leurs refus de suppression.

La coopération internationale reste nécessaire pour l’efficacité de ces mesures face à des entreprises opérant mondialement. Les accords de transfert de données entre juridictions et l’harmonisation des standards de protection constituent des enjeux majeurs pour l’avenir. Les violations de données personnelles récentes soulignent l’urgence de cette coordination internationale.

Procédures de recours et médiation en cas de refus

Les refus de suppression de données personnelles ne constituent pas une fatalité définitive. Plusieurs voies de recours permettent de contester ces décisions et d’obtenir gain de cause auprès des autorités compétentes. La connaissance de ces procédures s’avère essentielle pour faire valoir efficacement ses droits face aux géants technologiques.

La Commission Nationale de l’Informatique et des Libertés (CNIL) en France centralise les plaintes relatives aux violations du RGPD. Cette autorité indépendante dispose de pouvoirs d’investigation et de sanction considérables. Le dépôt de plainte s’effectue gratuitement en ligne et déclenche une procédure d’enquête approfondie sur les pratiques contestées.

La médiation préalable auprès du service client de Google peut résoudre certains différends sans escalade judiciaire. Cette approche amiable, souvent négligée, permet parfois d’obtenir satisfaction en précisant les motifs légaux de la demande de suppression. La documentation exhaustive de ces échanges facilite les recours ultérieurs en cas d’échec de la médiation.

Les associations de défense des consommateurs proposent un accompagnement juridique spécialisé dans ces démarches complexes. Leur expertise technique et leur connaissance des procédures administratives optimisent les chances de succès. Ces organismes peuvent également initier des actions collectives lorsque les violations affectent de nombreux utilisateurs simultanément.

Surveillance continue et maintenance de la confidentialité

La confidentialité numérique nécessite une vigilance permanente plutôt qu’une intervention ponctuelle. Cette surveillance continue s’apparente à l’entretien d’un système de sécurité domestique : efficace uniquement si régulièrement contrôlé et mis à jour. Les menaces évoluent constamment, obligeant les stratégies de protection à s’adapter en permanence pour maintenir leur efficacité.

L’évolution des algorithmes de Google impacte directement la visibilité des données personnelles dans les résultats de recherche. Ces modifications, souvent imperceptibles pour l’utilisateur moyen, peuvent faire ressurgir des informations précédemment masquées ou révéler de nouvelles corrélations entre données apparemment déconnectées. La surveillance proactive détecte ces changements avant qu’ils ne compromettent la privacy.

Les mises à jour de politique de confidentialité introduisent régulièrement de nouvelles modalités de collecte et de traitement des données. Ces modifications, souvent présentées sous forme de notifications discrètes, peuvent autoriser des usages inédits de vos informations personnelles. L’analyse systématique de ces évolutions permet de réagir rapidement en adaptant les paramètres de protection.

La multiplication des services Google complique la gestion des données par l’introduction constante de nouveaux points de collecte. Chaque nouvelle application, fonctionnalité ou intégration représente potentiellement une source supplémentaire de fuites d’informations. La cartographie régulière de l’écosystème Google utilisé permet d’identifier ces nouveaux risques.

Les connexions tierces autorisées évoluent également de manière autonome, modifiant leurs propres politiques de confidentialité indépendamment de Google. Une application initialement respectueuse de la privacy peut adopter des pratiques plus intrusives après une acquisition ou un changement de stratégie commerciale. L’audit périodique de ces autorisations élimine les risques liés à ces évolutions non contrôlées.

- Surveillance mensuelle des résultats de recherche personnels

- Audit trimestriel des paramètres de confidentialité

- Vérification semestrielle des applications autorisées

- Contrôle annuel des sauvegardes et exports de données

- Veille permanente sur les évolutions réglementaires

- Test régulier des outils de protection alternatifs

| Fréquence de contrôle | Éléments à vérifier | Actions préventives | Outils recommandés |

|---|---|---|---|

| Hebdomadaire | Alertes de l’outil Google | Traitement immédiat des notifications | Résultats vous concernant |

| Mensuelle | Résultats de recherche personnels | Demandes de suppression ciblées | Recherche Google incognito |

| Trimestrielle | Paramètres de confidentialité | Réajustement des autorisations | Google My Activity |

| Semestrielle | Applications tierces connectées | Révocation des accès inutiles | Google Account Security |

| Annuelle | Export complet des données | Sauvegarde et archivage | Google Takeout |

L’automatisation de ces tâches de surveillance réduit considérablement la charge mentale associée à la protection des données. Des scripts personnalisés, des extensions de navigateur ou des services spécialisés peuvent automatiser certaines vérifications routinières. Cette automatisation libère du temps pour se concentrer sur les aspects stratégiques de la confidentialité numérique.

La documentation de ces activités de surveillance facilite l’identification des tendances et des patterns récurrents. Cette historisation permet d’optimiser les stratégies de protection en se concentrant sur les menaces les plus fréquentes. Elle constitue également une preuve précieuse en cas de contentieux avec Google concernant des violations de privacy.

L’évolution technologique impose une formation continue pour maintenir l’efficacité de ces mesures de protection. Les nouvelles techniques de tracking, les innovations en matière d’intelligence artificielle et les évolutions des réglementations nécessitent une actualisation permanente des connaissances. Les ressources spécialisées comme celles proposées pour effacer les données personnelles en ligne constituent d’excellents supports d’apprentissage continu.

Anticipation des nouvelles menaces et technologies émergentes

L’intelligence artificielle transforme radicalement les méthodes de collecte et d’analyse des données personnelles. Les algorithmes d’apprentissage automatique peuvent désormais identifier des patterns invisibles dans des datasets apparemment anonymisés, reconstituant des profils individuels à partir d’informations fragmentaires. Cette évolution technologique nécessite une adaptation des stratégies de protection des données pour anticiper ces nouvelles capacités d’analyse.

L’Internet des Objets (IoT) multiplie exponentiellement les sources de collecte de données personnelles. Chaque appareil connecté – smartphone, montre intelligente, assistant vocal, véhicule moderne – génère des informations détaillées sur les habitudes et comportements des utilisateurs. Cette prolifération des capteurs nécessite une vigilance accrue et des mesures de protection étendues à l’ensemble de l’écosystème numérique personnel.

Les technologies de reconnaissance faciale et vocale intégrées aux services Google créent de nouveaux risques pour la confidentialité. Ces systèmes biométriques, particulièrement sensibles car difficilement modifiables, nécessitent des protections renforcées. Leur utilisation croissante dans l’authentification et la personnalisation des services oblige à repenser les stratégies d’anonymisation traditionnelles.

La blockchain et les cryptomonnaies introduisent paradoxalement de nouveaux défis pour l’effacement de compte. L’immutabilité caractéristique de ces technologies entre en conflit avec le droit à l’oubli, créant des données définitivement non suppressibles. Cette tension technologique et légale nécessitera probablement des arbitrages réglementaires futurs pour concilier innovation et privacy.

Les avancées en informatique quantique menacent à terme les méthodes de chiffrement actuelles protégeant les données personnelles. Cette révolution technologique, bien qu’encore lointaine, impose dès maintenant une réflexion sur les standards de sécurité futurs. La transition vers des algorithmes résistants aux attaques quantiques constitue un enjeu majeur pour la pérennité de la protection des données. L’adoption proactive de technologies comme celles utilisées par Apple TV 4K pour protéger la vie privée illustre cette nécessaire anticipation technologique.

Questions fréquemment posées

Combien de temps Google conserve-t-il réellement mes données après suppression ?

Google applique des délais variables selon le type de données supprimées. Les informations de recherche disparaissent généralement sous 24 heures, tandis que les sauvegardes système peuvent conserver certaines traces pendant 90 jours maximum. Les données liées aux transactions financières ou aux obligations légales peuvent être conservées plusieurs années selon la réglementation applicable.

L’outil « Résultats vous concernant » fonctionne-t-il dans tous les pays ?

Cet outil reste principalement disponible dans les pays soumis au RGPD européen et quelques autres juridictions dotées de législations similaires. Son déploiement mondial progressif dépend des évolutions réglementaires locales. Les utilisateurs d’autres régions peuvent néanmoins utiliser les formulaires de suppression traditionnels de Google.

Puis-je récupérer des données personnelles supprimées par erreur ?

Google propose une période de grâce limitée pour certains types de données. Les emails Gmail peuvent être récupérés pendant 30 jours après suppression, les photos Google Photos pendant 60 jours. Cependant, la suppression via l’outil de confidentialité est généralement définitive et irréversible. La sauvegarde préventive reste la meilleure protection contre les suppressions accidentelles.

Les données supprimées de Google disparaissent-elles automatiquement des autres moteurs de recherche ?

Non, la suppression des données personnelles de Google n’affecte pas leur présence sur Bing, Yahoo ou d’autres moteurs de recherche. Chaque plateforme nécessite des démarches de suppression séparées. Les sites web sources conservent également leurs données indépendamment des actions menées auprès des moteurs de recherche.

Comment vérifier l’efficacité complète de la suppression de mes données ?

La vérification exhaustive nécessite plusieurs étapes : recherche de son nom sur différents moteurs, contrôle des sites d’archives web comme Wayback Machine, vérification des réseaux sociaux connectés et test depuis différentes localisations géographiques. L’utilisation d’outils de recherche spécialisés et de services de monitoring de réputation numérique peut révéler des données résiduelles non détectées par les vérifications manuelles standard.