La sécurité numérique vient une fois de plus de franchir un nouveau cap d’alerte avec la découverte de trois vulnérabilités critiques dans Google Chrome. Ces failles représentent un danger immédiat pour des millions d’utilisateurs à travers le monde, permettant potentiellement aux cybercriminels de prendre le contrôle complet des navigateurs et des ordinateurs. Google a rapidement réagi en déployant un correctif d’urgence, mais l’efficacité de cette réponse dépend entièrement de la rapidité avec laquelle les utilisateurs procèdent à la mise à jour de leur logiciel. Cette situation rappelle l’importance cruciale de maintenir ses outils numériques constamment actualisés dans un environnement où les menaces évoluent quotidiennement.

Nature et ampleur des vulnérabilités découvertes dans Chrome

Les équipes de sécurité de Google ont identifié trois brèches majeures au sein du code de Chrome, dont deux ont été découvertes par des chercheurs externes participant au programme de bug bounty de l’entreprise. Cette collaboration entre Google et la communauté des experts en sécurité illustre l’approche proactive nécessaire pour maintenir la protection des utilisateurs dans l’écosystème numérique actuel.

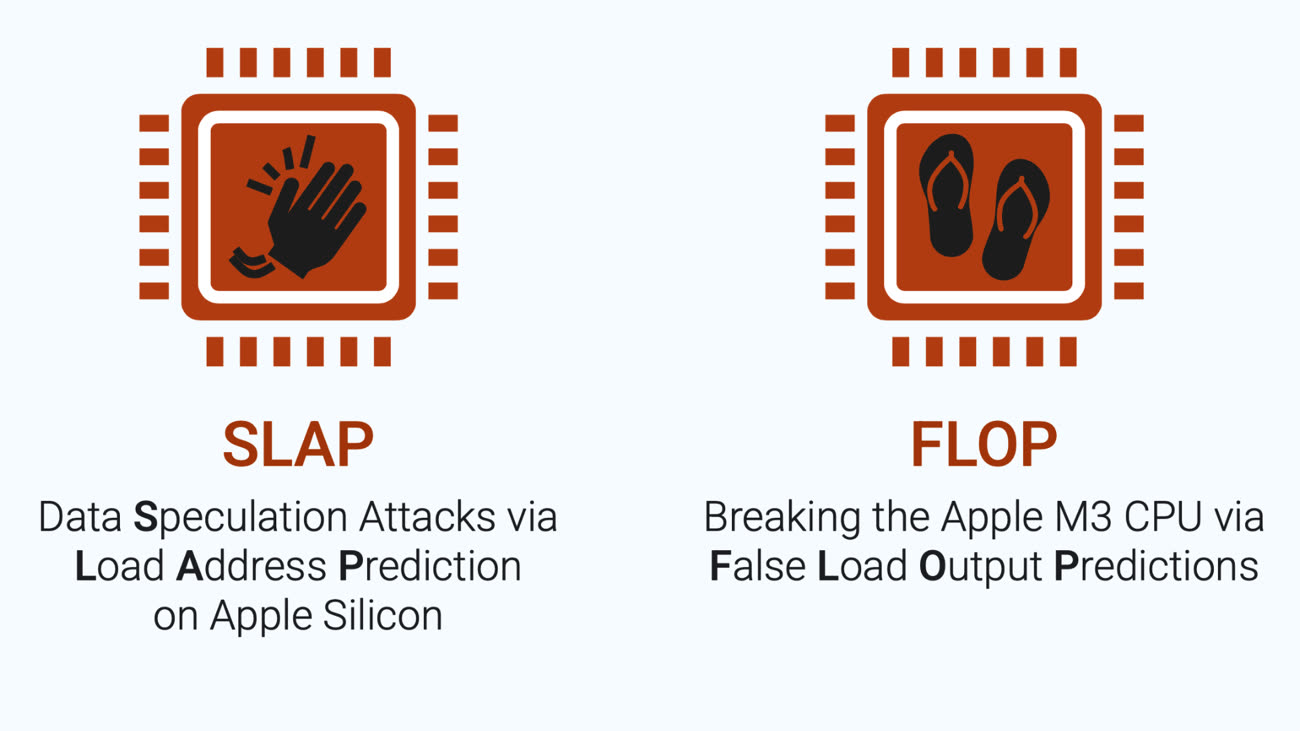

La première vulnérabilité touche directement le moteur JavaScript V8, composant fondamental responsable de l’exécution du code des pages web. Cette faille de haute gravité survient lorsque le navigateur effectue des calculs erronés, créant une situation où Chrome peut accéder à des zones mémoire inappropriées. Les conséquences de cette anomalie sont particulièrement préoccupantes car elles ouvrent la voie à des attaques sophistiquées.

| Vulnérabilité | Composant affecté | Niveau de gravité | Mode d’exploitation |

|---|---|---|---|

| Faille V8 | Moteur JavaScript | Haute | Code JavaScript malveillant |

| Faille Profiler | Outil de performance | Haute | Corruption mémoire |

| Faille interne | Non communiqué | Non spécifiée | Non divulgué |

La seconde brèche concerne le composant Profiler de Chrome, l’outil interne chargé de mesurer les performances du navigateur. Cette vulnérabilité résulte d’un bug dans la gestion de la mémoire temporaire. Lorsque Profiler termine ses analyses, il libère normalement l’espace mémoire utilisé. Cependant, une erreur dans ce processus provoque la réutilisation incorrecte de cette mémoire libérée, créant une opportunité d’exploitation pour les attaquants.

- Exploitation via JavaScript malveillant intégré aux pages web

- Prise de contrôle du navigateur sans interaction utilisateur

- Accès potentiel aux données personnelles stockées

- Propagation possible vers le système d’exploitation

- Corruption de mémoire exploitable à distance

Google maintient le silence sur la troisième faille, découverte par ses propres équipes internes. Cette discrétion s’explique probablement par la volonté de limiter les informations disponibles aux potentiels attaquants avant que la majorité des utilisateurs n’aient procédé à la mise à jour de leur navigateur.

Mécanismes d’attaque et scénarios d’exploitation

L’exploitation de ces vulnérabilités suit des schémas d’attaque particulièrement vicieux. Les cybercriminels peuvent intégrer du code JavaScript malveillant dans des pages web apparemment légitimes. Lorsqu’un utilisateur visite ces pages piégées avec une version vulnérable de Chrome, le code malveillant exploite automatiquement les failles identifiées.

Le processus d’attaque ne nécessite aucune interaction de la part de la victime. La simple consultation d’une page web compromise suffit à déclencher l’exploit. Cette caractéristique rend ces vulnérabilités particulièrement dangereuses, car elles peuvent affecter des utilisateurs même prudents qui évitent normalement les comportements à risque en ligne.

Une fois l’attaque initiée, les pirates peuvent corrompre la mémoire du navigateur et exécuter du code arbitraire. Cette capacité leur permet de prendre progressivement le contrôle du navigateur, puis d’étendre leur influence vers le système d’exploitation de l’ordinateur infecté. L’accès ainsi obtenu ouvre la voie au vol de données personnelles, à l’installation de logiciels malveillants additionnels ou à l’utilisation de la machine compromise dans des réseaux de botnets.

Correctifs déployés et versions sécurisées disponibles

Face à la gravité de ces découvertes, Google a immédiatement lancé le déploiement d’un correctif d’urgence pour toutes les plateformes supportées. La réactivité de cette réponse témoigne de la priorité accordée par l’entreprise à la sécurité de ses utilisateurs, particulièrement dans un contexte où les cybermenaces se multiplient et se sophistiquent.

La mise à jour corrective porte Chrome vers les versions 137.0.7151.119 et 137.0.7151.120 pour les systèmes macOS et Windows, tandis que les utilisateurs Linux bénéficient de la version 137.0.7151.119. Ce déploiement échelonné permet à Google de monitorer la stabilité des correctifs tout en s’assurant de leur efficacité contre les vulnérabilités identifiées.

| Système d’exploitation | Version corrigée | Date de déploiement | Méthode de distribution |

|---|---|---|---|

| Windows | 137.0.7151.119/120 | 17 juin 2025 | Mise à jour automatique |

| macOS | 137.0.7151.119/120 | 17 juin 2025 | Mise à jour automatique |

| Linux | 137.0.7151.119 | 17 juin 2025 | Gestionnaire de paquets |

Le processus de distribution s’étale sur plusieurs jours, voire semaines, pour s’assurer que tous les utilisateurs reçoivent le correctif. Cette approche progressive permet également de détecter d’éventuels problèmes de compatibilité ou de stabilité avant qu’ils n’affectent la totalité de la base utilisateurs.

- Déploiement automatique via le système de mise à jour intégré

- Notification utilisateur lors de la disponibilité du correctif

- Redémarrage du navigateur requis pour finaliser l’installation

- Vérification de version recommandée après mise à jour

- Activation des mises à jour automatiques conseillée

Cette situation fait écho aux récentes mises à jour de sécurité déployées sur d’autres plateformes technologiques. Les fabricants comme Samsung ont également renforcé leurs processus de mise à jour, notamment pour les appareils connectés comme illustré par les dernières améliorations apportées à la Galaxy Watch 6.

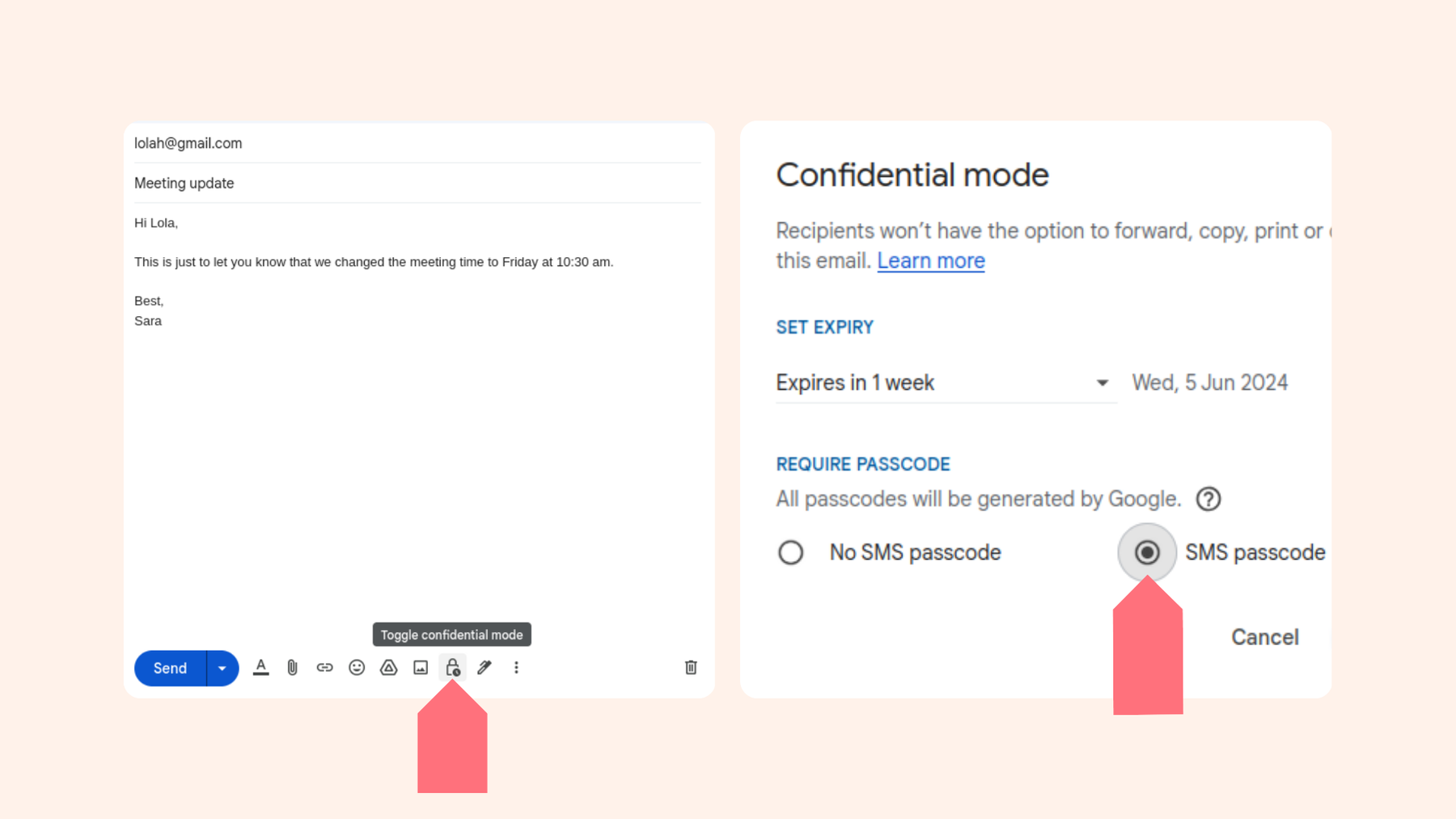

Procédure de vérification et d’installation des correctifs

Pour s’assurer de bénéficier de la protection offerte par ces correctifs, les utilisateurs doivent vérifier manuellement la version de leur navigateur et procéder à la mise à jour si nécessaire. Cette démarche proactive reste essentielle, car tous les systèmes ne reçoivent pas immédiatement les mises à jour automatiques.

L’accès aux informations de version s’effectue via le menu Chrome, en sélectionnant « À propos de Google Chrome ». Cette section affiche la version actuelle et déclenche automatiquement la recherche de mises à jour disponibles. Si un correctif est détecté, Chrome procède immédiatement au téléchargement et demande un redémarrage pour finaliser l’installation.

Il convient de noter que cette problématique de sécurité s’étend au-delà de Chrome lui-même. Les navigateurs basés sur Chromium, tels que Microsoft Edge ou Brave, héritent potentiellement des mêmes vulnérabilités. Leurs utilisateurs doivent également s’assurer de la mise à jour de leurs outils de navigation, suivant une démarche similaire à celle observée pour d’autres technologies comme les récentes améliorations logicielles des drones DJI.

Impact sur la confidentialité et protection des données personnelles

L’exploitation de ces vulnérabilités représente une menace directe pour la confidentialité des données personnelles des utilisateurs. Les attaquants qui parviennent à exploiter ces failles obtiennent un accès privilégié aux informations stockées dans le navigateur, incluant les mots de passe sauvegardés, l’historique de navigation, les cookies de session et les données de formulaires.

Cette situation soulève des questions fondamentales sur la protection de la vie privée dans l’environnement numérique actuel. Les navigateurs modernes centralisent une quantité considérable d’informations personnelles sensibles, transformant chaque faille de sécurité en risque majeur pour la confidentialité des utilisateurs.

| Type de données exposées | Niveau de risque | Conséquences potentielles | Mesures de protection |

|---|---|---|---|

| Mots de passe | Critique | Accès aux comptes en ligne | Authentification double facteur |

| Données bancaires | Critique | Fraude financière | Surveillance des comptes |

| Historique navigation | Élevé | Atteinte à la vie privée | Navigation privée |

| Cookies de session | Élevé | Usurpation d’identité | Déconnexion régulière |

Les implications financières de ces vulnérabilités sont particulièrement préoccupantes. Les données bancaires et les informations de paiement stockées dans Chrome deviennent accessibles aux cybercriminels, ouvrant la voie à des fraudes financières directes. Cette exposition peut entraîner des pertes financières significatives pour les victimes, ainsi que des complications administratives prolongées pour résoudre les problèmes de sécurité.

- Exposition des identifiants de connexion stockés

- Accès aux informations de cartes bancaires sauvegardées

- Consultation non autorisée de l’historique de navigation

- Récupération des données de formulaires complétés

- Exploitation des sessions ouvertes sur les sites web

L’impact sur la confidentialité s’étend également aux communications privées. Les pirates peuvent accéder aux sessions ouvertes sur les plateformes de messagerie, les réseaux sociaux ou les services de communication professionnelle. Cette intrusion dans la sphère privée peut avoir des conséquences personnelles et professionnelles durables.

Stratégies de protection avancées pour les utilisateurs

Au-delà de la simple mise à jour du navigateur, les utilisateurs peuvent adopter des stratégies de protection renforcées pour minimiser leur exposition aux risques de sécurité. Ces approches proactives complètent les correctifs officiels et offrent des couches de sécurité additionnelles.

L’utilisation de gestionnaires de mots de passe externes représente une première ligne de défense efficace. Ces outils stockent les identifiants de connexion dans des environnements sécurisés, réduisant la dépendance aux fonctions de sauvegarde intégrées du navigateur. Cette approche limite les informations sensibles directement accessibles en cas de compromission du navigateur.

La navigation privée constitue une autre mesure préventive utile, particulièrement pour accéder aux services sensibles comme les plateformes bancaires ou les interfaces professionnelles. Ce mode de navigation limite le stockage local des données de session et réduit les traces laissées sur le système local. Dans un contexte plus large, cette approche de sécurité multicouche rappelle les stratégies adoptées par d’autres secteurs technologiques, comme les améliorations de sécurité récemment déployées pour les systèmes de navigation par satellite.

Écosystème Chromium et navigateurs dérivés concernés

La portée de ces vulnérabilités s’étend bien au-delà de Google Chrome lui-même, affectant l’ensemble de l’écosystème basé sur le moteur Chromium. Cette architecture partagée signifie que de nombreux navigateurs populaires héritent potentiellement des mêmes failles de sécurité, multipliant le nombre d’utilisateurs exposés aux risques identifiés.

Microsoft Edge, qui a abandonné son moteur propriétaire EdgeHTML au profit de Chromium, partage désormais la même base de code que Chrome. Cette convergence technique, bien qu’elle offre de nombreux avantages en termes de compatibilité et de performances, crée également une surface d’attaque commune pour les cybercriminels. Les utilisateurs d’Edge doivent donc appliquer les mêmes précautions de mise à jour que ceux de Chrome.

| Navigateur | Base technique | Vulnérabilité héritée | Action requise |

|---|---|---|---|

| Google Chrome | Chromium natif | Totale | Mise à jour immédiate |

| Microsoft Edge | Chromium | Probable | Vérification version |

| Brave Browser | Chromium | Probable | Mise à jour recommandée |

| Opera | Chromium | Partielle | Surveillance éditeur |

Brave Browser, qui met l’accent sur la protection de la vie privée, utilise également Chromium comme fondation technique. Ironiquement, ce navigateur conçu pour renforcer la sécurité des utilisateurs peut se trouver exposé aux mêmes vulnérabilités que ses concurrents moins axés sur la confidentialité. Cette situation illustre la complexité des enjeux de sécurité dans l’écosystème numérique moderne.

- Microsoft Edge basé sur Chromium depuis 2020

- Brave Browser intégrant les correctifs Chromium

- Opera migré vers Chromium depuis 2013

- Vivaldi utilisant le moteur Chromium modifié

- Nombreux navigateurs mobiles dérivés de Chromium

Les développeurs de navigateurs dérivés doivent maintenant intégrer rapidement les correctifs publiés par Google dans leurs propres versions. Ce processus peut prendre plusieurs jours ou semaines, créant une fenêtre de vulnérabilité étendue pour leurs utilisateurs. La coordination entre les différents éditeurs devient donc cruciale pour assurer une protection cohérente de l’ensemble de l’écosystème.

Cette interdépendance technique soulève des questions sur la diversité des moteurs de rendu web. La domination de Chromium, bien qu’elle facilite le développement et améliore la compatibilité, crée également des points de défaillance uniques qui peuvent affecter simultanément une large portion des utilisateurs d’Internet. Cette situation rappelle l’importance des initiatives de diversification technologique, comme les innovations récentes dans les systèmes d’info-divertissement automobile qui tentent de réduire la dépendance à des plateformes uniques.

Calendrier de déploiement des correctifs dans l’écosystème

Le déploiement des correctifs de sécurité suit des calendriers différents selon les navigateurs et leurs éditeurs respectifs. Cette asynchronie crée des périodes de vulnérabilité variables, où certains utilisateurs bénéficient déjà de la protection while d’autres restent exposés aux risques identifiés.

Google Chrome, étant à l’origine des correctifs, bénéficie naturellement du déploiement le plus rapide. Microsoft Edge suit généralement avec un délai de quelques jours à quelques semaines, le temps d’intégrer les correctifs dans sa propre branche de développement et de procéder aux tests de validation nécessaires.

Les navigateurs comme Brave ou Opera, développés par des équipes plus restreintes, peuvent nécessiter des délais plus importants pour intégrer et valider les correctifs. Cette réalité technique souligne l’importance pour les utilisateurs de ces plateformes de surveiller attentivement les annonces de leurs éditeurs respectifs concernant les mises à jour de sécurité.

Implications pour la sécurité web et tendances futures

Cette nouvelle série de vulnérabilités dans Chrome illustre l’évolution constante du paysage des menaces cybernétiques et soulève des questions importantes sur l’avenir de la sécurité des navigateurs web. L’augmentation de la sophistication des attaques nécessite une adaptation continue des stratégies de protection et des architectures de sécurité.

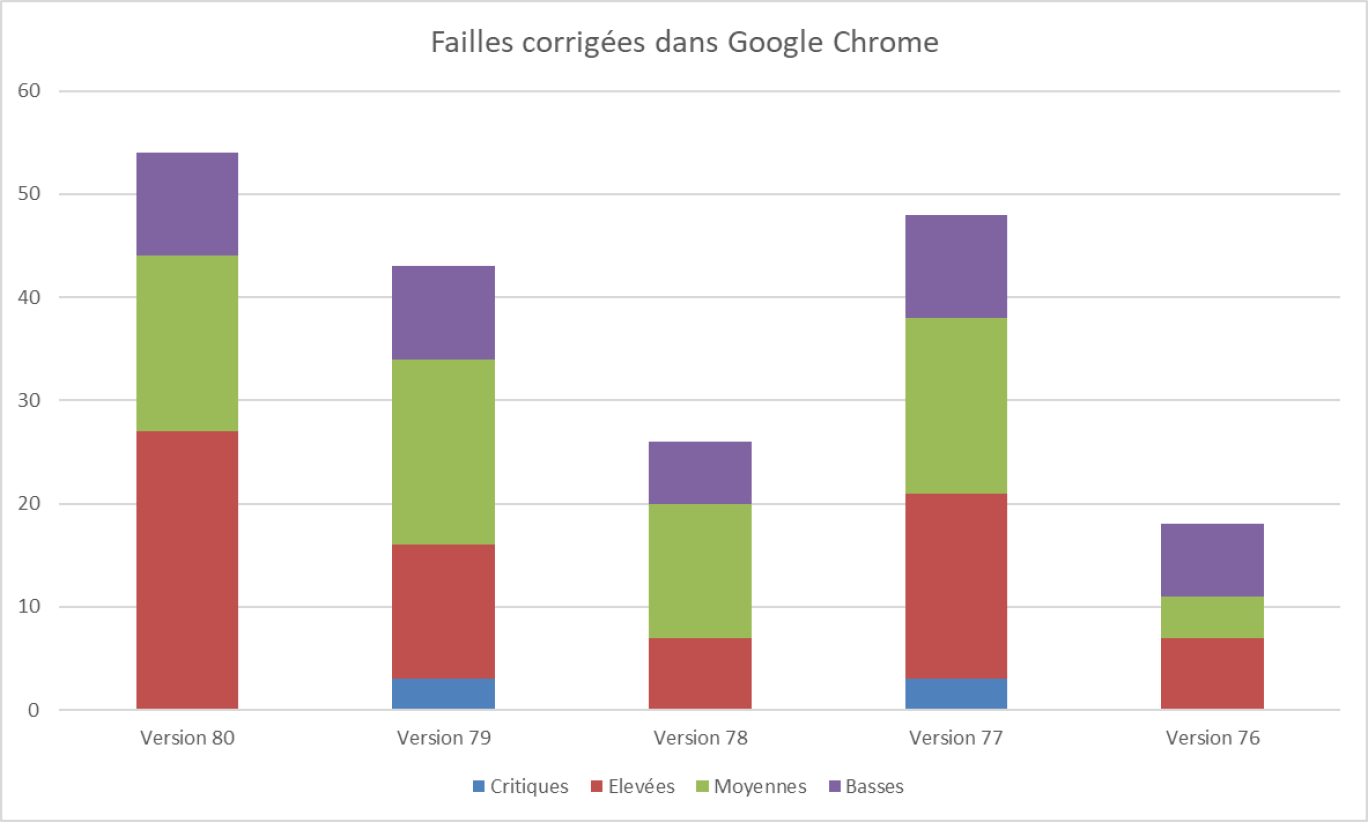

L’industrie technologique observe une accélération du rythme de découverte des vulnérabilités, en partie due à l’amélioration des outils d’analyse de sécurité et à l’expansion des programmes de bug bounty. Cette tendance positive permet une détection plus précoce des failles, mais elle révèle également la complexité croissante des logiciels modernes et les défis inhérents à leur sécurisation.

| Année | Vulnérabilités Chrome | Niveau critique | Délai de correction moyen |

|---|---|---|---|

| 2023 | 127 découvertes | 23 critiques | 8,5 jours |

| 2024 | 145 découvertes | 31 critiques | 6,2 jours |

| 2025 (partiel) | 89 découvertes | 19 critiques | 4,8 jours |

Les implications de ces découvertes dépassent le cadre technique pour toucher les aspects économiques et sociétaux de notre dépendance aux technologies web. Les entreprises doivent désormais intégrer la gestion des vulnérabilités de navigateurs dans leurs stratégies de sécurité informatique, reconnaissant que ces outils représentent des vecteurs d’attaque privilégiés pour les cybercriminels.

- Augmentation des investissements en sécurité web par les entreprises

- Développement d’outils de détection de vulnérabilités plus sophistiqués

- Renforcement de la collaboration entre éditeurs de navigateurs

- Évolution des réglementations sur la sécurité des logiciels

- Sensibilisation accrue des utilisateurs aux enjeux de sécurité

L’avenir de la sécurité des navigateurs semble s’orienter vers des architectures plus modulaires et isolées, où les composants critiques fonctionnent dans des environnements séparés pour limiter l’impact des vulnérabilités. Cette approche, déjà expérimentée par certains éditeurs, pourrait révolutionner la conception des navigateurs web dans les années à venir.

Les développements récents dans d’autres secteurs technologiques montrent des tendances similaires vers une sécurité renforcée. Les dernières mises à jour de sécurité déployées par Samsung illustrent cette approche proactive qui devient la norme dans l’industrie technologique.

Évolution des stratégies de protection et d’architecture sécurisée

L’industrie des navigateurs web explore activement de nouvelles approches architecturales pour réduire l’impact des vulnérabilités futures. Le concept de sandboxing, déjà partiellement implémenté, évolue vers des formes plus sophistiquées d’isolation des processus et des composants.

Les technologies d’intelligence artificielle commencent également à jouer un rôle dans la détection proactive des vulnérabilités. Ces systèmes peuvent analyser le code en temps réel pour identifier des patterns suspects ou des anomalies comportementales qui pourraient signaler une tentative d’exploitation.

L’intégration de ces innovations s’inscrit dans une démarche plus large de modernisation des infrastructures numériques, similaire aux évolutions observées dans d’autres domaines comme l’industrie spatiale avec les missions SpaceX ou les avancées dans les systèmes d’exploitation mobiles.

Questions fréquemment posées

Comment savoir si mon navigateur Chrome est vulnérable ?

Vérifiez votre version de Chrome en accédant au menu, puis « À propos de Google Chrome ». Si votre version est antérieure à 137.0.7151.119, vous devez immédiatement procéder à la mise à jour. Le navigateur recherchera automatiquement les correctifs disponibles lors de cette vérification.

Les autres navigateurs comme Edge ou Brave sont-ils également concernés ?

Oui, tous les navigateurs basés sur Chromium héritent potentiellement de ces vulnérabilités. Microsoft Edge, Brave, Opera et d’autres navigateurs dérivés doivent également être mis à jour. Consultez les sites officiels de ces éditeurs pour connaître la disponibilité des correctifs spécifiques.

Que faire si les mises à jour automatiques ne fonctionnent pas ?

Redémarrez complètement votre navigateur et tentez une nouvelle vérification. Si le problème persiste, téléchargez manuellement la dernière version depuis le site officiel de Google Chrome. Assurez-vous également que votre système d’exploitation est à jour, car cela peut affecter le processus de mise à jour.

Ces vulnérabilités ont-elles été exploitées par des cybercriminels ?

Google affirme n’avoir détecté aucune exploitation active de ces failles au moment de leur publication. Cependant, cette situation peut évoluer rapidement, d’où l’importance de procéder immédiatement à la mise à jour pour prévenir tout risque d’exploitation future.

Comment activer les mises à jour automatiques pour éviter ce type de situation ?

Chrome active généralement les mises à jour automatiques par défaut. Vous pouvez vérifier ce paramètre dans les paramètres avancés du navigateur, section « À propos de Chrome ». Redémarrez régulièrement votre navigateur pour permettre l’installation des correctifs téléchargés en arrière-plan.