L’ère numérique transforme radicalement les méthodes criminelles et policières. Trois jeunes délinquants ont récemment été interpellés après avoir utilisé Google Maps pour planifier leurs cambriolages et vols de véhicules, laissant derrière eux une empreinte numérique fatale. Cette affaire révèle comment les outils de géolocalisation deviennent à la fois des facilitateurs du crime et des preuves irréfutables pour les enquêteurs.

Les forces de l’ordre exploitent désormais ces traces digitales avec une efficacité redoutable. Chaque recherche, chaque itinéraire calculé, chaque consultation de carte devient un indice précieux dans les investigations modernes. Cette évolution soulève des questions cruciales sur la sécurité numérique et l’utilisation des données personnelles par les services répressifs.

Google Maps : de l’outil de navigation à l’arme du crime organisé

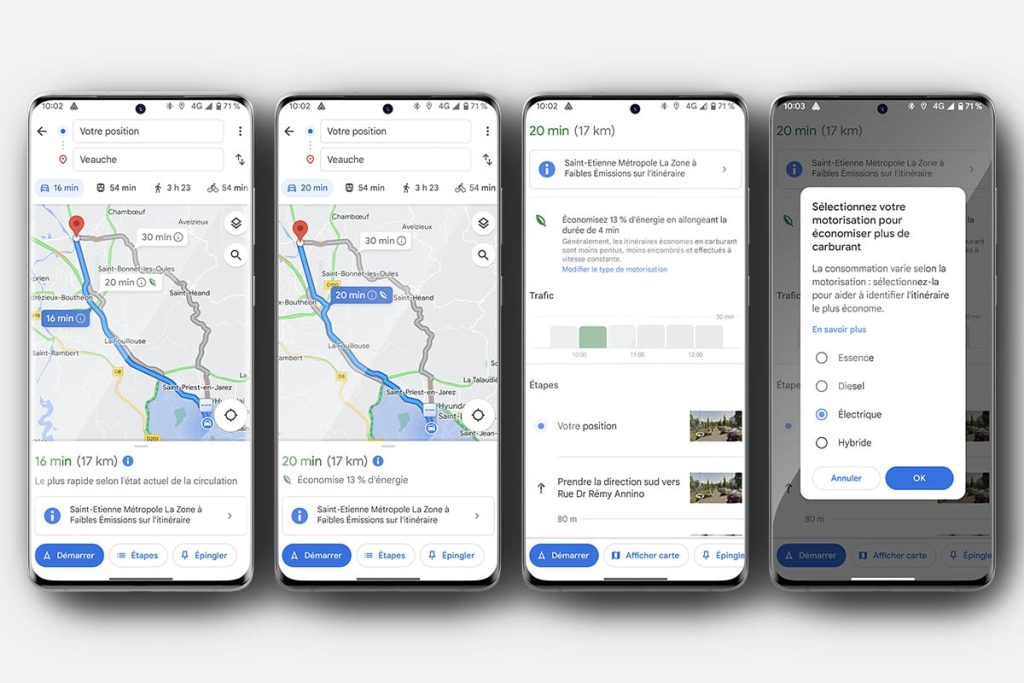

Les trois suspects utilisaient méthodiquement Google Maps pour repérer leurs cibles potentielles. L’application leur permettait d’identifier les zones résidentielles isolées, d’analyser les voies d’accès et de planifier leurs itinéraires de fuite. Cette stratégie révèle une adaptation inquiétante des méthodes criminelles aux technologies contemporaines.

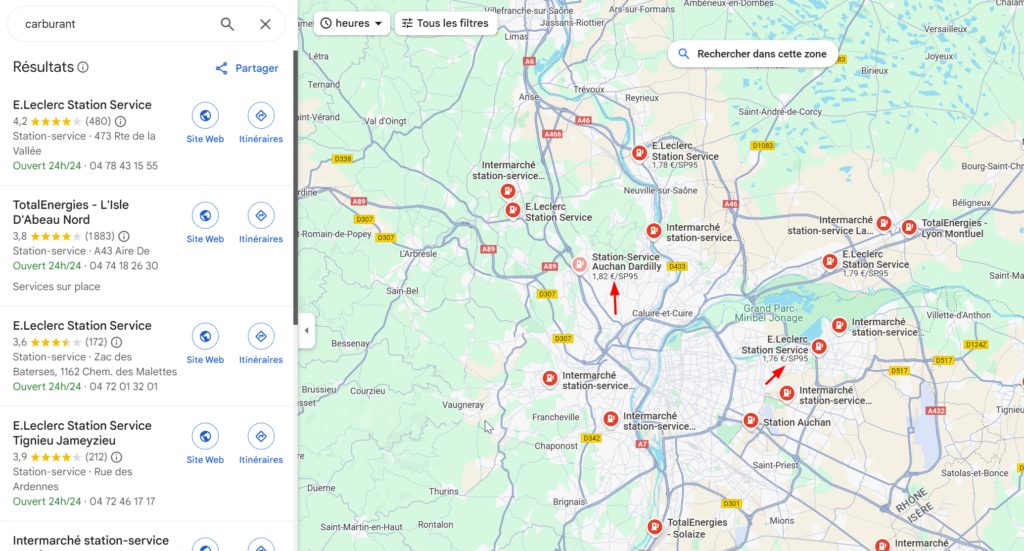

L’utilisation criminelle des applications de navigation s’articule autour de plusieurs fonctionnalités détournées. Les malfaiteurs exploitent les vues satellite pour évaluer la sécurité des propriétés, utilisent les données de trafic pour anticiper les heures optimales d’intervention, et calculent des parcours alternatifs pour échapper aux contrôles policiers. Cette sophistication technique contraste avec le jeune âge des suspects, révélant une digitalisation précoce des pratiques délictueuses.

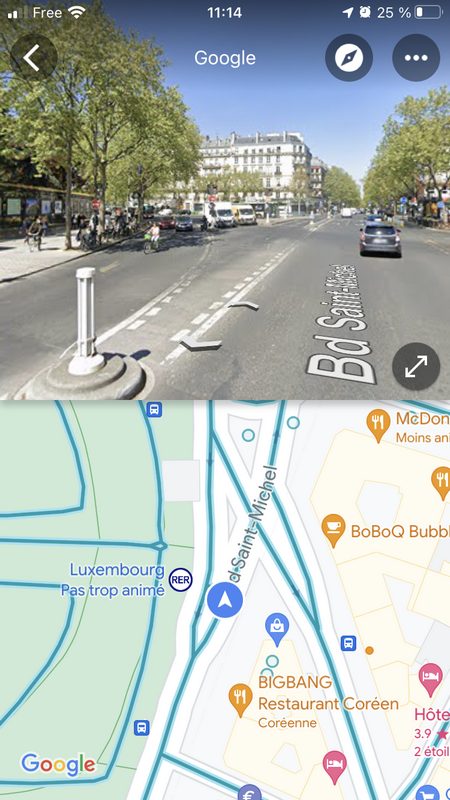

Les enquêteurs ont découvert dans les téléphones des suspects un historique détaillé de leurs reconnaissances virtuelles. Chaque adresse consultée, chaque calcul d’itinéraire constituait une preuve supplémentaire de la préméditation. Cette empreinte numérique s’avère plus précise que les témoignages traditionnels ou les indices physiques.

Méthodes de reconnaissance numérique des criminels

Les délinquants modernes développent des techniques spécifiques d’exploitation des outils cartographiques. Ils utilisent la fonction Street View pour observer les systèmes de sécurité, analysent les photos d’utilisateurs géolocalisées pour identifier les biens de valeur, et consultent les avis Google pour comprendre les habitudes des propriétaires. Cette approche systématique transforme le cambriolage connecté en une science exacte.

| Fonctionnalité détournée | Usage criminel | Trace numérique laissée |

|---|---|---|

| Calcul d’itinéraires | Planification de fuites | Historique des recherches |

| Vue satellite | Repérage de propriétés | Captures d’écran géolocalisées |

| Données de trafic | Timing optimal d’intervention | Consultations horaires enregistrées |

| Points d’intérêt | Identification de cibles lucratives | Favoris et annotations personnelles |

- Consultation répétée d’adresses spécifiques avant les délits

- Recherche d’itinéraires alternatifs évitant les zones surveillées

- Utilisation de la géolocalisation pour coordonner les actions de groupe

- Exploitation des données de circulation pour optimiser les horaires

- Sauvegarde de points GPS correspondant aux véhicules repérés

L’enquête policière révolutionnée par l’analyse des données mobiles

L’enquête policière contemporaine s’appuie massivement sur l’exploitation des données numériques. Les investigations traditionnelles cèdent progressivement la place à l’analyse forensique des smartphones, tablets et comptes en ligne. Cette évolution méthodologique offre aux enquêteurs une précision inégalée dans la reconstitution des faits.

Les services de police développent des compétences techniques spécialisées pour décrypter les comportements numériques des suspects. L’analyse des métadonnées, l’extraction des historiques de navigation et la géolocalisation des appareils constituent désormais les piliers de l’investigation moderne. Cette expertise permet de démontrer la préméditation avec une rigueur scientifique.

Technologies d’investigation numérique utilisées par les forces de l’ordre

Les enquêteurs mobilisent des outils sophistiqués d’analyse forensique pour exploiter les preuves digitales. Ces technologies permettent de reconstituer l’activité complète des suspects, depuis leurs recherches préparatoires jusqu’à leurs déplacements effectifs. L’efficacité de ces méthodes transforme radicalement les taux de résolution des affaires de vol de véhicules et de cambriolages.

La collaboration entre les services de police et les géants technologiques facilite l’accès aux données utilisateurs dans le cadre d’enquêtes judiciaires. Cette coopération, encadrée par des procédures légales strictes, permet d’obtenir rapidement les informations nécessaires à l’identification et à l’interpellation des suspects. Les questions de confidentialité des données Google prennent une dimension particulière dans ce contexte répressif.

| Type de preuve numérique | Information extraite | Valeur probante |

|---|---|---|

| Historique de navigation | Sites consultés, recherches effectuées | Démonstration de préméditation |

| Données GPS | Positions géographiques horodatées | Présence sur les lieux de délit |

| Communications | Messages, appels, contacts | Complicité et organisation criminelle |

| Applications utilisées | Fréquence, durée, finalités | Mode opératoire et habitudes |

- Extraction complète des données mobiles via des logiciels spécialisés

- Analyse des métadonnées pour reconstituer les chronologies

- Cartographie des déplacements grâce aux traces GPS

- Corrélation entre activité numérique et témoignages physiques

- Utilisation de l’intelligence artificielle pour traiter les volumes de données

Applications mobiles : vecteurs involontaires de la cybercriminalité moderne

Les applications mobiles transforment involontairement les smartphones en outils criminels sophistiqués. Au-delà de Google Maps, de nombreuses applications légitimes sont détournées pour faciliter les activités illégales. Cette perméabilité révèle les limites des contrôles préventifs dans l’écosystème mobile contemporain.

Les développeurs d’applications peinent à anticiper les usages criminels de leurs créations. Les fonctionnalités conçues pour améliorer l’expérience utilisateur deviennent des facilitateurs involontaires de la délinquance. Cette réalité impose de repenser les mécanismes de sécurité intégrés dès la conception des services numériques.

Écosystème criminel des applications détournées

La cybercriminalité moderne exploite systématiquement les failles conceptuelles des applications grand public. Les criminels développent des stratégies d’utilisation détournée qui échappent aux systèmes de détection automatisés. Cette créativité malveillante met en évidence la nécessité d’une approche proactive de la sécurité numérique.

L’affaire des trois jeunes suspects illustre parfaitement cette problématique. Leur utilisation de Google Maps respectait techniquement les conditions d’usage de l’application, rendant impossible toute détection préventive automatisée. Cette limite souligne l’importance de l’intervention humaine dans la surveillance des comportements numériques suspects.

| Type d’application | Usage légitime | Détournement criminel |

|---|---|---|

| Navigation GPS | Guidage routier | Planification de cambriolages |

| Réseaux sociaux | Communication sociale | Recrutement de complices |

| Applications photo | Partage d’images | Reconnaissance de biens de valeur |

| Services de livraison | Commande à domicile | Repérage d’habitations occupées |

Les implications juridiques de ces détournements restent floues. Les entreprises technologiques ne peuvent être tenues responsables de l’utilisation criminelle de leurs services, mais elles développent progressivement des mécanismes de détection des comportements anormaux. Cette évolution vers une surveillance algorithimique soulève des questions éthiques importantes sur l’équilibre entre sécurité et liberté numérique.

- Développement d’algorithmes de détection de comportements suspects

- Mise en place de signalements automatiques pour les autorités

- Restriction géographique de certaines fonctionnalités sensibles

- Collaboration renforcée avec les services de police

- Formation des équipes de développement aux risques criminels

Les changements dans les habitudes de recherche Google révèlent également l’évolution des pratiques criminelles. L’intelligence artificielle modifie les méthodes de planification délictueuse, obligeant les forces de l’ordre à adapter constamment leurs techniques d’investigation.