Google a annoncé la suppression prochaine de son outil de surveillance du dark web, un service relativement confidentiel mais néanmoins utile pour des milliers d’utilisateurs. Cette décision, qui intervient après quelques années seulement d’existence, s’inscrit dans une longue tradition de la firme de Mountain View : celle d’abandonner régulièrement des projets ou des services qui ne répondent plus à ses objectifs stratégiques. La fin de ce service de rapports sur le dark web n’est donc pas une surprise totale, mais elle soulève des questions légitimes sur la gestion des outils numériques et la protection des données personnelles dans l’écosystème Google.

Le service en question permettait aux utilisateurs de vérifier si leur adresse Gmail figurait sur le dark web, autrement dit s’ils avaient été victimes d’une fuite de données ou d’un piratage. Une fonctionnalité comparable à celle proposée par des plateformes indépendantes comme Have I Been Pwned, mais intégrée directement dans l’univers Google. Pourtant, malgré son utilité apparente, l’outil présentait des limitations importantes qui ont conduit à son abandon progressif.

Pourquoi Google abandonne son outil de surveillance du dark web

La raison principale invoquée par Google pour justifier la fin de ce service populaire repose sur un constat simple mais essentiel : l’outil fournissait des informations sans proposer de solutions concrètes. Selon les retours des utilisateurs, savoir que son adresse Gmail se trouve sur le dark web ne suffit pas si aucune procédure claire n’est suggérée pour y remédier. Google a admis que le rapport ne proposait pas d’étapes concrètes à suivre, ce qui limitait considérablement son utilité pratique.

Cette décision reflète une évolution de la stratégie de Google en matière de sécurité numérique. La firme préfère désormais concentrer ses efforts sur des outils offrant des procédures plus claires et actionnables pour protéger les informations en ligne. Plutôt que de multiplier les services qui alertent sans guider, Google souhaite proposer des solutions intégrées permettant aux utilisateurs de prendre des mesures immédiates lorsqu’une menace est détectée.

Le calendrier de suppression se déroule en deux phases distinctes. À partir du 15 janvier 2026, la recherche de nouvelles fuites de données cessera complètement. Un mois plus tard, le 16 février 2026, l’outil lui-même ne sera plus accessible et toutes les données associées seront définitivement effacées. Cette approche progressive permet aux utilisateurs de migrer vers d’autres solutions de surveillance sans interruption brutale du service.

| Date | Événement | Impact utilisateur |

|---|---|---|

| 15 janvier 2026 | Arrêt des recherches de fuites | Plus de nouvelles détections possibles |

| 16 février 2026 | Suppression complète du service | Accès impossible, données effacées |

- L’outil ne proposait aucune action corrective précise aux utilisateurs

- Les retours utilisateurs ont révélé une frustration face au manque de guidance

- Google privilégie désormais des solutions intégrées avec des protocoles d’action clairs

- La suppression progressive permet une transition en douceur vers d’autres outils

Cette décision s’inscrit également dans un contexte plus large où la stratégie d’avenir de Google privilégie l’efficacité opérationnelle plutôt que la multiplication des services. La firme cherche à rationaliser son offre pour éviter la dispersion de ses ressources et concentrer son innovation sur des domaines à plus forte valeur ajoutée, notamment l’intelligence artificielle et l’intégration d’outils de productivité.

Les limites techniques et pratiques du service abandonné

Au-delà des raisons officielles, plusieurs facteurs techniques expliquent pourquoi ce service n’a pas réussi à s’imposer durablement. Premièrement, la détection des fuites de données sur le dark web nécessite une infrastructure complexe et coûteuse. Google devait constamment explorer des espaces cachés d’Internet pour identifier les bases de données compromises contenant des adresses Gmail. Cette opération demande des ressources importantes pour un résultat finalement limité.

Deuxièmement, l’outil souffrait d’un problème de timing. Lorsqu’une fuite de données est détectée sur le dark web, elle circule généralement depuis plusieurs semaines, voire plusieurs mois. Les cybercriminels ont déjà eu largement le temps d’exploiter ces informations. Alerter l’utilisateur à ce stade, sans lui proposer de mesures correctives immédiates, ne faisait que créer une anxiété sans solution concrète.

Troisièmement, la concurrence d’outils tiers plus spécialisés a réduit l’attractivité du service Google. Des plateformes comme Have I Been Pwned, Dehashed ou Spycloud proposent des fonctionnalités similaires, souvent avec des bases de données plus complètes et des mises à jour plus rapides. Ces acteurs spécialisés peuvent se concentrer exclusivement sur cette problématique, là où Google gère un écosystème numérique beaucoup plus vaste.

Le cimetière des services Google : une tradition bien établie

La fin du service de surveillance du dark web n’est qu’une pierre tombale supplémentaire dans le vaste cimetière des projets abandonnés par Google. Ce phénomène est devenu une caractéristique bien connue de la firme de Mountain View, qui lance régulièrement des initiatives innovantes avant de les abandonner quelques années plus tard. Google Podcast, Google Reader, Google Wave, Google Plus et maintenant les rapports sur le dark web : la liste des services interrompus ne cesse de s’allonger.

Cette politique d’abandon suscite régulièrement des critiques de la part des utilisateurs et des observateurs du secteur technologique. Beaucoup reprochent à Google de manquer de constance dans ses engagements et de créer une incertitude permanente autour de ses services. Comment investir du temps et de l’énergie dans un outil Google quand on sait qu’il risque de disparaître dans quelques années ? Cette question légitime affecte la confiance des utilisateurs et des développeurs tiers.

| Service | Année de lancement | Année de fermeture | Raison évoquée |

|---|---|---|---|

| Google Reader | 2005 | 2013 | Baisse d’utilisation |

| Google Plus | 2011 | 2019 | Faible engagement utilisateur |

| Google Podcast | 2018 | 2024 | Consolidation vers YouTube Music |

| Goo.gl | 2009 | 2024 | Évolution des usages |

| Rapports Dark Web | 2023 | 2026 | Manque d’actions concrètes |

Pourtant, cette stratégie n’est pas nécessairement irrationnelle. Google fonctionne selon une philosophie d’innovation rapide et d’expérimentation permanente. La firme lance des projets pour tester des concepts, explorer de nouveaux marchés et mesurer l’appétit des utilisateurs. Si un service ne rencontre pas le succès escompté ou ne s’intègre pas efficacement dans l’écosystème global, il est abandonné pour libérer des ressources vers des projets plus prometteurs.

- Google privilégie l’expérimentation rapide au détriment de la pérennité garantie

- Les services abandonnés libèrent des ressources pour de nouveaux projets prioritaires

- Cette approche crée une incertitude chez les utilisateurs fidèles

- La consolidation des services permet une meilleure intégration de l’écosystème

- Les décisions d’abandon sont souvent justifiées par des métriques d’utilisation

Par exemple, la fin du service Goo.gl en 2024 illustre parfaitement cette logique. Le raccourcisseur d’URL, pourtant très populaire pendant des années, a été progressivement délaissé au profit d’autres solutions mieux intégrées aux services Google. La firme a préféré concentrer ses efforts sur des outils plus stratégiques plutôt que de maintenir un service devenu secondaire dans son offre globale.

L’impact sur les utilisateurs et les alternatives disponibles

Pour les utilisateurs qui s’étaient habitués aux rapports sur le dark web, cette suppression nécessite une transition vers d’autres solutions. Heureusement, plusieurs alternatives robustes existent sur le marché, souvent proposées par des acteurs spécialisés dans la cybersécurité. Ces plateformes offrent généralement des fonctionnalités plus avancées que l’outil Google, avec des bases de données plus complètes et des recommandations actionnables.

Have I Been Pwned reste la référence en matière de détection de fuites de données. Ce service gratuit, créé par le chercheur en sécurité Troy Hunt, permet de vérifier si une adresse email figure dans des bases de données compromises publiquement connues. Contrairement au service Google abandonné, Have I Been Pwned propose des conseils concrets sur les mesures à prendre lorsqu’une fuite est détectée, notamment le changement immédiat de mot de passe et l’activation de l’authentification à deux facteurs.

D’autres solutions payantes comme Experian, Identity Guard ou LifeLock vont encore plus loin en proposant une surveillance continue du dark web et des alertes en temps réel. Ces services professionnels incluent souvent une assurance contre le vol d’identité et un accompagnement personnalisé en cas de détection de menace. Pour les utilisateurs particulièrement préoccupés par la protection de leurs données personnelles, ces alternatives représentent un investissement justifié.

Les enjeux de la cybersécurité dans l’écosystème Google

L’abandon du service de surveillance du dark web soulève une question plus large : comment Google gère-t-il la protection des données de ses milliards d’utilisateurs ? La firme de Mountain View traite quotidiennement des volumes astronomiques d’informations personnelles à travers ses multiples services : Gmail, Google Drive, Google Photos, YouTube, Android, et bien d’autres. La sécurité de ces données constitue un enjeu stratégique majeur, autant pour la réputation de l’entreprise que pour la confiance de ses utilisateurs.

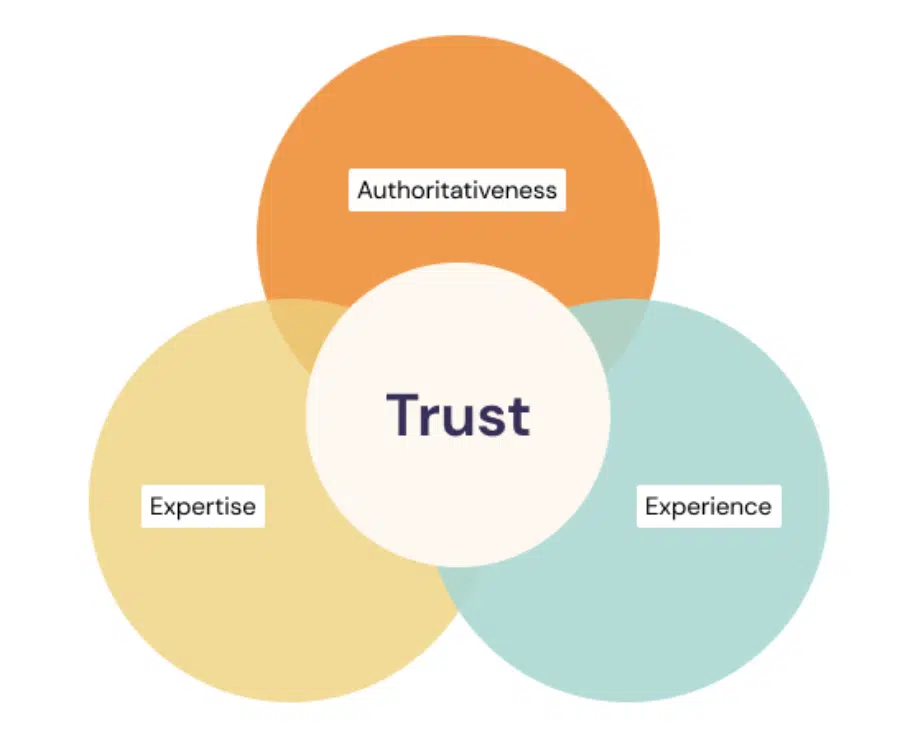

Google investit massivement dans des technologies de sécurité avancées. La firme emploie des milliers d’ingénieurs spécialisés dans la cybersécurité qui développent des systèmes de détection d’intrusion, des algorithmes de prévention des menaces et des protocoles de chiffrement sophistiqués. L’abandon du service de surveillance du dark web ne signifie donc pas que Google néglige la protection des données, mais plutôt qu’elle réoriente ses efforts vers des solutions plus efficaces et mieux intégrées.

| Technologie de sécurité | Fonction | Service concerné |

|---|---|---|

| Authentification à deux facteurs | Protection contre les accès non autorisés | Tous les services Google |

| Chiffrement end-to-end | Protection des communications | Gmail, Google Messages |

| Détection des activités suspectes | Alerte en cas de connexion inhabituelle | Compte Google |

| Gestionnaire de mots de passe | Stockage sécurisé des identifiants | Chrome, Android |

| Safe Browsing | Protection contre les sites malveillants | Chrome, Search |

Parmi les outils privilégiés par Google figurent notamment les systèmes d’alerte intégrés directement dans les comptes utilisateurs. Lorsqu’une activité suspecte est détectée – connexion depuis un nouveau pays, tentative de modification du mot de passe, accès depuis un appareil inconnu – Google envoie immédiatement une notification et propose des actions correctives précises. Cette approche proactive s’avère beaucoup plus efficace qu’un simple rapport périodique sur la présence d’une adresse email sur le dark web.

- Google investit des milliards dans la recherche en cybersécurité

- Les alertes en temps réel sont plus efficaces que les rapports périodiques

- L’authentification à deux facteurs reste la meilleure protection contre le piratage

- Les gestionnaires de mots de passe intégrés facilitent l’adoption de bonnes pratiques

- La transparence sur les incidents de sécurité renforce la confiance des utilisateurs

Cette évolution s’inscrit dans une tendance plus large observée dans l’industrie technologique. Les géants du numérique privilégient désormais des approches de sécurité « by design », intégrant la protection des données dès la conception des services plutôt que comme une couche supplémentaire ajoutée après coup. Google déconseille par exemple l’utilisation des réseaux Wi-Fi publics sans protection VPN, démontrant ainsi une volonté de sensibiliser les utilisateurs aux risques numériques.

Les nouvelles priorités de Google en matière de protection des données

Plutôt que de multiplier les outils de détection, Google concentre désormais ses efforts sur la prévention et l’éducation des utilisateurs. La firme développe des fonctionnalités qui encouragent l’adoption de comportements sécurisés : suggestions de mots de passe robustes, vérifications automatiques de la sécurité des comptes, alertes lorsque des mots de passe sont réutilisés sur plusieurs services. Cette approche préventive s’avère statistiquement plus efficace pour réduire les risques de piratage.

L’intelligence artificielle joue également un rôle croissant dans cette stratégie. Google utilise des algorithmes de machine learning pour détecter les comportements anormaux et identifier les tentatives de phishing avant même qu’elles n’atteignent les utilisateurs. Ces systèmes analysent des milliards de signaux en temps réel pour bloquer les menaces émergentes, offrant une protection dynamique qui s’adapte constamment aux nouvelles techniques des cybercriminels. L’intelligence artificielle de Google transforme ainsi profondément les mécanismes de sécurité numérique.

La consolidation des services représente une autre priorité stratégique. Plutôt que de proposer des dizaines d’outils dispersés, Google cherche à créer un écosystème intégré où les fonctionnalités de sécurité se renforcent mutuellement. L’intégration de Google Agenda avec Tasks illustre cette volonté de créer des synergies entre services, une logique qui s’applique également aux fonctionnalités de sécurité.

Comprendre la logique économique derrière l’abandon de services

Chaque service maintenu par Google représente un coût opérationnel significatif. Au-delà du développement initial, la firme doit assurer la maintenance technique, les mises à jour de sécurité, le support utilisateur, l’hébergement des données et la conformité réglementaire. Pour un service peu utilisé ou offrant une valeur ajoutée limitée, ces coûts deviennent difficiles à justifier, même pour une entreprise aux ressources apparemment illimitées comme Google.

La décision d’abandonner un service repose généralement sur une analyse coût-bénéfice rigoureuse. Google évalue plusieurs critères : le nombre d’utilisateurs actifs, le taux d’engagement, l’impact sur l’écosystème global, les revenus générés (directs ou indirects), les coûts de maintenance, et l’alignement avec la stratégie à long terme de l’entreprise. Lorsque le bilan devient défavorable, la fermeture du service s’impose comme la décision rationnelle.

| Critère d’évaluation | Impact sur la décision | Poids relatif |

|---|---|---|

| Nombre d’utilisateurs actifs | Mesure de l’adoption réelle | Élevé |

| Taux d’engagement | Fréquence et durée d’utilisation | Élevé |

| Coûts de maintenance | Ressources techniques et humaines | Moyen |

| Alignement stratégique | Cohérence avec la vision long terme | Très élevé |

| Génération de revenus | Contribution au chiffre d’affaires | Variable |

Dans le cas du service de surveillance du dark web, plusieurs facteurs ont probablement pesé dans la balance. Le nombre d’utilisateurs restait limité, le taux d’engagement était faible (combien de personnes consultent réellement ces rapports régulièrement ?), et surtout, l’outil ne s’intégrait pas dans une stratégie plus large de monétisation ou de différenciation concurrentielle. Face à ces constats, la décision d’abandonner le service devenait presque inévitable.

- Chaque service Google mobilise des ressources techniques et humaines importantes

- Les décisions d’abandon sont guidées par des métriques d’utilisation précises

- L’alignement stratégique prime souvent sur la popularité absolue d’un service

- La consolidation permet de réduire les coûts et d’améliorer la cohérence de l’offre

- Les services non monétisables sont particulièrement vulnérables aux coupes budgétaires

Cette logique économique explique également pourquoi Google préfère parfois rediriger les utilisateurs vers des services tiers plutôt que de développer ses propres solutions. Dans le domaine de la surveillance du dark web, des acteurs spécialisés offrent déjà des services performants. Google n’a donc pas besoin de réinventer la roue, surtout si cela implique d’investir des ressources considérables dans un domaine qui n’est pas central à sa mission.

L’impact sur l’innovation et la prise de risque

Paradoxalement, la propension de Google à abandonner des services peut aussi être interprétée comme un signe de santé organisationnelle. Une entreprise qui n’ose jamais fermer de services risque de s’enliser dans la maintenance d’une offre obsolète et de perdre sa capacité d’innovation. En acceptant d’abandonner régulièrement des projets qui ne fonctionnent pas, Google maintient une culture d’expérimentation et de prise de risque essentielle dans l’industrie technologique.

Cette philosophie s’apparente à celle des startups qui testent rapidement des hypothèses, échouent vite et pivotent sans hésitation. Google applique ce principe à grande échelle, malgré sa taille d’entreprise massive. Les équipes internes sont encouragées à lancer des projets innovants même si le risque d’échec est élevé, sachant que la direction n’hésitera pas à couper court si les résultats ne sont pas au rendez-vous.

Cependant, cette approche comporte aussi des risques. La réputation de Google en tant que « cimetière de services » peut décourager l’adoption de nouveaux produits. Certains utilisateurs et développeurs préfèrent attendre plusieurs années avant d’investir dans un nouveau service Google, craignant qu’il ne disparaisse prématurément. Ce phénomène crée un cercle vicieux : moins d’adoption initiale signifie moins de chances de succès, ce qui augmente la probabilité d’abandon.

Les alternatives et l’avenir de la surveillance des données personnelles

Avec la disparition du service de surveillance du dark web de Google, les utilisateurs doivent se tourner vers des alternatives pour protéger leurs données personnelles. Le marché offre heureusement un large éventail de solutions, allant des outils gratuits aux services professionnels complets. Chaque option présente des avantages et des limitations qu’il convient d’examiner attentivement avant de faire un choix.

Have I Been Pwned demeure la solution la plus populaire et la plus accessible. Ce service entièrement gratuit permet de vérifier instantanément si une adresse email ou un numéro de téléphone figure dans des bases de données compromises. La plateforme recense plus de 12 milliards de comptes piratés issus de centaines de fuites de données différentes. Les utilisateurs peuvent également s’inscrire pour recevoir des alertes automatiques en cas de nouvelle fuite impliquant leurs identifiants.

Pour ceux qui recherchent une protection plus complète, des services payants comme Experian IdentityWorks, Norton LifeLock ou Identity Guard proposent une surveillance continue du dark web, des alertes en temps réel et un accompagnement personnalisé en cas de vol d’identité. Ces solutions incluent généralement une assurance financière couvrant les pertes éventuelles liées à une usurpation d’identité, ainsi qu’un support téléphonique pour guider les victimes dans leurs démarches.

| Service | Type | Fonctionnalités principales | Prix |

|---|---|---|---|

| Have I Been Pwned | Gratuit | Vérification de fuites, alertes email | 0€ |

| Experian IdentityWorks | Payant | Surveillance continue, assurance, support | 9-29€/mois |

| Norton LifeLock | Payant | Protection complète, VPN inclus | 8-25€/mois |

| Identity Guard | Payant | Surveillance IA, alertes bancaires | 7-24€/mois |

| Dashlane | Freemium | Gestionnaire mots de passe + monitoring | 0-6€/mois |

- Les solutions gratuites suffisent pour une surveillance basique des fuites de données

- Les services payants offrent une protection plus complète et un accompagnement personnalisé

- L’authentification à deux facteurs reste plus efficace que la simple surveillance

- Les gestionnaires de mots de passe intègrent souvent des fonctions de monitoring

- La combinaison de plusieurs outils gratuits peut rivaliser avec les solutions payantes

Une approche particulièrement efficace consiste à combiner plusieurs outils gratuits pour créer une protection multicouche. Par exemple, utiliser Have I Been Pwned pour la surveillance des fuites, un gestionnaire de mots de passe comme Bitwarden pour sécuriser ses identifiants, et activer systématiquement l’authentification à deux facteurs sur tous les services sensibles. Cette combinaison offre un niveau de sécurité comparable aux solutions payantes sans frais mensuels.

L’avenir de la surveillance des données personnelles s’oriente vers une automatisation accrue et une intégration plus poussée avec les systèmes d’exploitation et les navigateurs. L’intelligence artificielle appliquée à la recherche permettra bientôt de détecter les menaces de manière prédictive, avant même qu’une fuite ne soit exploitée. Les utilisateurs bénéficieront de protections proactives sans avoir à recourir à des services tiers spécialisés.

Les bonnes pratiques pour protéger ses données sans outils spécialisés

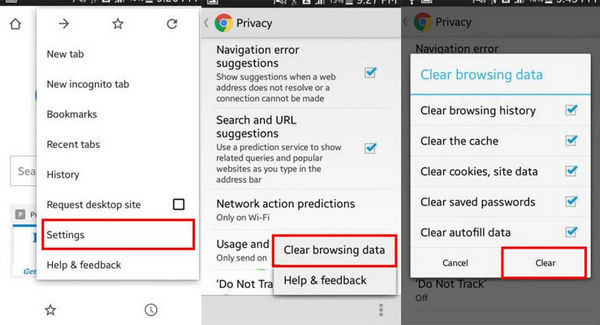

Au-delà des outils de surveillance, l’adoption de bonnes pratiques de sécurité reste le moyen le plus efficace de protéger ses données personnelles. La plupart des piratages exploitent des failles humaines plutôt que techniques : mots de passe faibles, réutilisation d’identifiants, clic sur des liens suspects. En adoptant quelques réflexes simples, il est possible de réduire considérablement les risques sans dépendre d’outils complexes.

La première règle fondamentale consiste à utiliser des mots de passe uniques et robustes pour chaque service. Un mot de passe efficace combine lettres majuscules et minuscules, chiffres et caractères spéciaux, sur une longueur d’au moins 12 caractères. Impossible de retenir des dizaines de tels mots de passe ? C’est justement l’intérêt des gestionnaires de mots de passe, qui stockent ces informations de manière chiffrée tout en les rendant facilement accessibles.

L’authentification à deux facteurs représente la deuxième ligne de défense essentielle. Même si un cybercriminel obtient votre mot de passe, il ne pourra pas accéder à votre compte sans le second facteur d’authentification – généralement un code temporaire envoyé par SMS ou généré par une application dédiée. Cette simple mesure bloque plus de 90% des tentatives de piratage, selon les statistiques de Google.

- Utiliser un mot de passe unique et complexe pour chaque service

- Activer systématiquement l’authentification à deux facteurs

- Éviter de cliquer sur des liens dans des emails suspects

- Mettre à jour régulièrement ses logiciels et applications

- Vérifier les autorisations accordées aux applications tierces

- Utiliser un réseau VPN sur les Wi-Fi publics

- Consulter régulièrement l’activité de ses comptes en ligne

La vigilance face aux tentatives de phishing constitue également un pilier de la sécurité numérique. Les cybercriminels envoient des millions d’emails frauduleux se faisant passer pour des services légitimes dans l’espoir de dérober des identifiants. Avant de cliquer sur un lien reçu par email, vérifiez toujours l’adresse de l’expéditeur, survolez le lien pour voir sa destination réelle, et en cas de doute, accédez directement au service concerné via votre navigateur plutôt que par le lien fourni.

Enfin, la révision régulière des autorisations accordées aux applications tierces permet d’identifier et de révoquer les accès inutiles à vos comptes. De nombreux services proposent de se connecter via Google, Facebook ou d’autres plateformes. Au fil du temps, ces autorisations s’accumulent et créent des points d’entrée potentiels pour des applications abandonnées ou compromises. Un nettoyage annuel de ces autorisations limite significativement la surface d’attaque.

Quand le service de surveillance du dark web de Google sera-t-il complètement arrêté ?

Le service cessera la recherche de nouvelles fuites de données le 15 janvier 2026. L’outil sera définitivement supprimé et toutes les données associées seront effacées le 16 février 2026. Cette suppression progressive permet aux utilisateurs de migrer vers des alternatives avant la fermeture définitive.

Pourquoi Google abandonne-t-il son outil de surveillance du dark web ?

Google a justifié cette décision par le fait que l’outil fournissait des informations sans proposer d’actions concrètes aux utilisateurs. Selon les retours, savoir que son adresse Gmail figure sur le dark web ne suffit pas sans procédures claires pour corriger la situation. La firme préfère concentrer ses efforts sur des outils offrant des solutions actionnables.

Quelles alternatives existent pour surveiller ses données sur le dark web ?

Plusieurs alternatives gratuites et payantes existent. Have I Been Pwned reste la référence gratuite pour vérifier les fuites de données. Pour une protection plus complète, des services comme Experian IdentityWorks, Norton LifeLock ou Identity Guard proposent une surveillance continue, des alertes en temps réel et une assurance contre le vol d’identité pour environ 7 à 30 euros par mois.

Comment protéger efficacement ses données sans outils de surveillance du dark web ?

La meilleure protection consiste à adopter des pratiques de sécurité rigoureuses : utiliser des mots de passe uniques et complexes pour chaque service, activer l’authentification à deux facteurs partout où c’est possible, utiliser un gestionnaire de mots de passe, rester vigilant face aux tentatives de phishing, et mettre régulièrement à jour ses logiciels et applications.

Pourquoi Google abandonne-t-il régulièrement ses services ?

Google fonctionne selon une philosophie d’innovation rapide et d’expérimentation. La firme lance des projets pour tester des concepts et mesurer l’appétit des utilisateurs. Si un service ne rencontre pas le succès escompté ou ne s’intègre pas efficacement dans l’écosystème global, il est abandonné pour libérer des ressources vers des projets plus prometteurs ou stratégiques.