Google ouvre l’année 2026 avec une alerte de sécurité qui concerne des millions d’utilisateurs à travers le monde. Le géant américain vient d’identifier une vulnérabilité classée de gravité élevée dans WebView, un composant essentiel de Chrome. Cette faille permet potentiellement à des extensions malveillantes de contourner les mécanismes de protection du navigateur. Face à cette menace, l’entreprise de Mountain View déploie une mise à jour d’urgence pour protéger ses utilisateurs contre d’éventuelles attaques. La découverte de cette brèche intervient dans un contexte où les cybermenaces se multiplient et où la vigilance autour de la sécurité des navigateurs devient primordiale.

WebView : comprendre la nature de la vulnérabilité découverte dans Chrome

La faille identifiée par Google se situe précisément dans WebView, ce composant technique qui permet d’afficher du contenu web directement à l’intérieur d’une application ou d’une interface, sans nécessiter l’ouverture d’une fenêtre de navigateur traditionnelle. WebView joue un rôle crucial dans l’écosystème Chrome puisqu’il facilite l’intégration de pages web dans diverses applications mobiles et de bureau.

La vulnérabilité se manifeste lorsque Chrome applique de manière incorrecte certaines politiques de sécurité liées à la balise WebView. Cette défaillance crée une brèche exploitable par des acteurs malveillants. Concrètement, une extension déjà installée sur le navigateur peut profiter de cette faiblesse pour injecter du code HTML ou JavaScript dans une page web, en ignorant les restrictions normalement imposées par les protocoles de sécurité de Google.

Une fois cette injection réalisée, l’extension malveillante accède à des données sensibles auxquelles elle n’aurait jamais dû pouvoir accéder. Les informations personnelles, les identifiants de connexion, voire les données bancaires peuvent alors être compromises. Cette situation est d’autant plus inquiétante que de nombreuses extensions piégées circulent régulièrement sur le Chrome Web Store. D’ailleurs, des extensions malveillantes ciblant des services populaires ont récemment été détectées.

Google reste volontairement discret sur les détails techniques précis de la faille par mesure de sécurité. L’entreprise applique sa politique habituelle qui consiste à restreindre l’accès aux informations sensibles tant que la majorité des utilisateurs n’a pas reçu le correctif. Cette approche vise à limiter les risques d’exploitation de la vulnérabilité par des cybercriminels qui pourraient utiliser ces informations pour développer des attaques ciblées avant le déploiement complet du patch.

Les risques concrets pour les utilisateurs de Chrome

Les conséquences d’une exploitation réussie de cette faille peuvent être graves pour les internautes. Une extension compromise peut modifier le comportement de sites web légitimes, afficher de fausses pages de connexion ou rediriger les utilisateurs vers des sites de phishing. Les cybercriminels peuvent également intercepter des communications sensibles ou voler des sessions authentifiées pour accéder à des comptes personnels.

Les entreprises sont particulièrement vulnérables puisque leurs employés utilisent Chrome pour accéder à des ressources professionnelles critiques. Une extension malveillante pourrait ainsi compromettre des données confidentielles d’entreprise, des documents stratégiques ou des accès à des systèmes internes. Cette situation souligne l’importance d’une cybersécurité renforcée dans les organisations.

| Type de risque | Impact potentiel | Niveau de gravité |

|---|---|---|

| Vol de données personnelles | Identifiants, mots de passe, informations bancaires | Élevé |

| Injection de code malveillant | Contrôle du comportement du navigateur | Critique |

| Phishing ciblé | Usurpation d’identité, fraude financière | Élevé |

| Compromission d’entreprise | Fuite de données sensibles professionnelles | Critique |

- Modification non autorisée du contenu des pages web visitées

- Interception de données saisies dans des formulaires en ligne

- Redirection vers des sites malveillants sans consentement

- Installation de scripts espions surveillant l’activité de navigation

- Contournement des avertissements de sécurité du navigateur

Les extensions malveillantes : une menace persistante pour la sécurité de Chrome

Le problème des extensions malveillantes sur Chrome n’est malheureusement pas nouveau. Ces petits programmes qui promettent d’améliorer l’expérience de navigation cachent parfois des intentions malveillantes. Récemment, pas moins de 28 extensions piégées ont été découvertes sur le Chrome Web Store, démontrant la persistance de cette menace malgré les efforts de Google pour sécuriser sa plateforme.

Ces extensions utilisent différentes techniques pour passer sous les radars des contrôles de sécurité. Certaines démarrent avec un comportement légitime avant d’activer leurs fonctions malveillantes via une mise à jour ultérieure. D’autres exploitent des permissions excessives que les utilisateurs accordent sans vraiment comprendre les implications. La combinaison de cette faille WebView avec une extension déjà compromise crée un cocktail particulièrement dangereux pour la sécurité des données.

Les chercheurs en cybersécurité observent une sophistication croissante des techniques employées par les développeurs d’extensions malveillantes. Ces derniers misent sur l’ingénierie sociale pour convaincre les utilisateurs d’installer leurs produits piégés. Des promesses alléchantes comme l’amélioration de la productivité, l’accès à du contenu premium gratuit ou l’optimisation des performances du navigateur servent d’appât pour attirer les victimes potentielles.

Comment identifier une extension potentiellement dangereuse

Plusieurs signaux d’alerte peuvent aider à repérer une extension suspecte avant qu’elle ne cause des dommages. Le nombre de téléchargements constitue un premier indicateur : une extension récente avec très peu d’installations doit susciter la méfiance. Les avis utilisateurs méritent également une attention particulière, notamment leur qualité et leur authenticité.

Les permissions demandées par l’extension fournissent des indices cruciaux sur ses intentions réelles. Une simple extension de changement de thème qui demande l’accès à toutes les données sur tous les sites web devrait immédiatement éveiller les soupçons. De même, la réputation du développeur compte énormément : privilégier les extensions créées par des éditeurs reconnus limite considérablement les risques. Cette vigilance s’inscrit dans une démarche plus large de protection de ses données en ligne.

| Critère de vérification | Signal positif | Signal d’alerte |

|---|---|---|

| Nombre d’installations | Plus de 100 000 utilisateurs | Moins de 1 000 utilisateurs |

| Note moyenne | 4 étoiles ou plus avec nombreux avis | Pas d’avis ou avis génériques suspects |

| Permissions demandées | Limitées au strict nécessaire | Accès large sans justification |

| Fréquence des mises à jour | Maintenance régulière documentée | Aucune mise à jour ou changements brusques |

- Vérifier l’identité du développeur et rechercher des informations à son sujet

- Lire attentivement la description et la politique de confidentialité de l’extension

- Consulter les commentaires récents plutôt que se fier uniquement à la note globale

- Examiner la date de dernière mise à jour et l’historique des versions

- Privilégier les extensions recommandées par des sources fiables en sécurité

Le déploiement du correctif : versions concernées et procédure de mise à jour

Pour neutraliser cette menace, Google a rapidement développé et déployé un correctif de sécurité intégré dans de nouvelles versions de Chrome. Le patch se trouve dans la version 143.0.7499.192/.193 pour les systèmes Windows et Mac, tandis que les utilisateurs Linux doivent installer la version 143.0.7499.192. Ces numéros de version spécifiques marquent l’intégration du correctif qui élimine la vulnérabilité WebView identifiée.

Le déploiement de cette mise à jour critique s’effectue de manière progressive auprès de l’ensemble des utilisateurs de Chrome à travers le monde. Cette approche graduelle permet à Google de surveiller d’éventuels problèmes de compatibilité ou effets secondaires inattendus du correctif avant sa généralisation complète. Néanmoins, l’urgence de la situation implique que le déploiement s’accélère rapidement pour protéger le maximum d’utilisateurs dans les meilleurs délais.

Procédure détaillée pour installer la mise à jour de sécurité

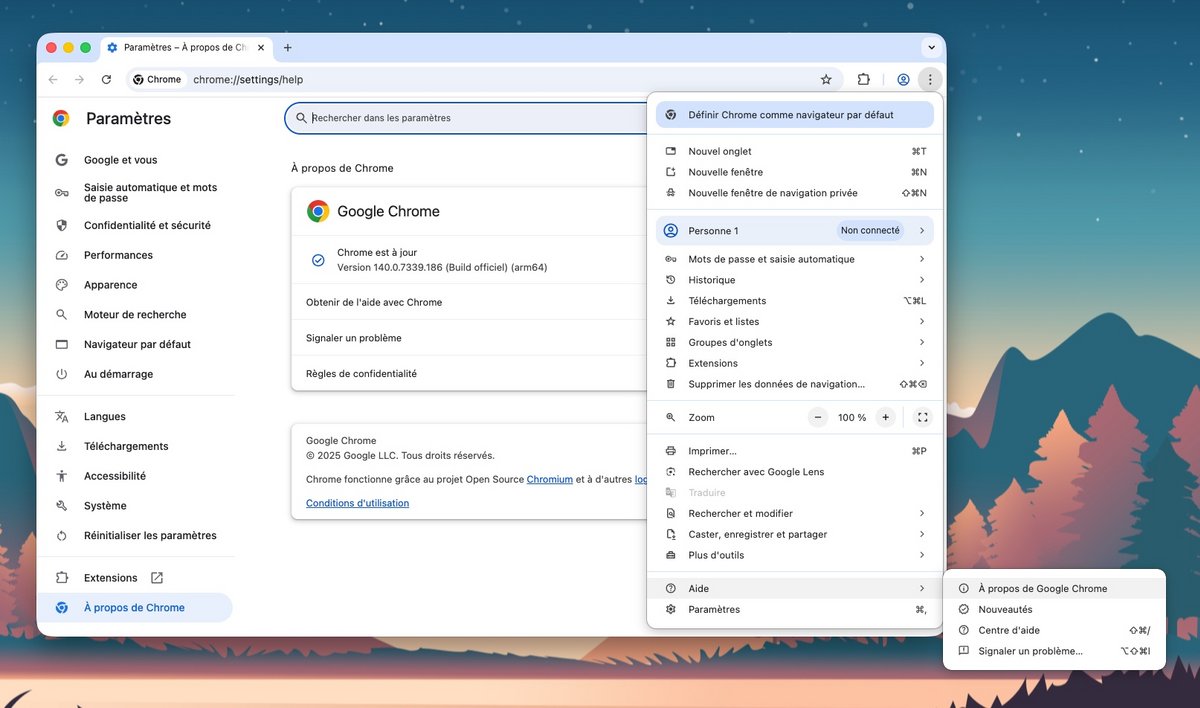

La mise à jour de Chrome s’effectue en quelques étapes simples mais essentielles. Pour vérifier si la mise à jour est disponible, il faut d’abord accéder au menu Chrome en cliquant sur les trois points verticaux situés dans le coin supérieur droit du navigateur. Ensuite, sélectionner l’option « Aide » puis « À propos de Google Chrome ». Cette action déclenche automatiquement la vérification des mises à jour disponibles.

Si une mise à jour est détectée, Chrome la télécharge automatiquement. Une fois le téléchargement terminé, un bouton « Relancer » apparaît. Cliquer sur ce bouton redémarre le navigateur et finalise l’installation du correctif de sécurité. Il est crucial de sauvegarder son travail avant de relancer Chrome car toutes les fenêtres et onglets ouverts seront fermés puis restaurés. Cette démarche proactive s’inscrit dans les bonnes pratiques de gestion des failles de sécurité de Chrome.

| Étape | Action à effectuer | Résultat attendu |

|---|---|---|

| 1 | Ouvrir le menu Chrome (trois points) | Affichage du menu déroulant |

| 2 | Sélectionner Aide > À propos de Google Chrome | Ouverture de la page de vérification |

| 3 | Attendre la vérification automatique | Téléchargement automatique si disponible |

| 4 | Cliquer sur le bouton « Relancer » | Redémarrage et installation complète |

| 5 | Vérifier le numéro de version après redémarrage | Version 143.0.7499.192 ou supérieure |

Après le redémarrage, il est recommandé de vérifier que la mise à jour a bien été installée en retournant dans le menu « À propos de Google Chrome ». Le numéro de version affiché doit correspondre à l’une des versions corrigées mentionnées précédemment. Cette vérification garantit que le navigateur bénéficie désormais de la protection contre la faille WebView découverte.

- Fermer les documents et applications sensibles avant de relancer Chrome

- S’assurer d’une connexion internet stable pendant le téléchargement de la mise à jour

- Noter le numéro de version actuel avant la mise à jour pour comparaison

- Redémarrer l’ordinateur si le bouton « Relancer » ne répond pas

- Vérifier que les extensions importantes fonctionnent correctement après la mise à jour

Activer les mises à jour automatiques : une protection continue indispensable

Au-delà de l’installation ponctuelle de ce correctif urgent, l’activation des mises à jour automatiques représente la meilleure stratégie pour maintenir un niveau de sécurité optimal sur le long terme. Cette fonctionnalité permet à Chrome de télécharger et d’installer automatiquement les correctifs de sécurité dès leur disponibilité, sans intervention manuelle de l’utilisateur. Dans un contexte où de nouvelles vulnérabilités sont régulièrement découvertes, cette automatisation élimine le risque d’oubli ou de négligence.

Les mises à jour automatiques fonctionnent en arrière-plan sans perturber l’utilisation normale du navigateur. Chrome vérifie régulièrement la disponibilité de nouvelles versions et lance le téléchargement lorsque l’utilisateur ne sollicite pas intensivement sa connexion internet. L’installation complète ne s’effectue qu’au prochain redémarrage du navigateur, moment où l’utilisateur en est informé par une notification discrète.

Configuration des paramètres de mise à jour automatique

Sur la plupart des installations de Chrome, les mises à jour automatiques sont activées par défaut. Toutefois, certaines configurations d’entreprise ou modifications manuelles peuvent avoir désactivé cette fonction essentielle. Pour vérifier et activer les mises à jour automatiques, il faut accéder aux paramètres système de l’ordinateur plutôt qu’aux paramètres internes de Chrome, car cette fonctionnalité dépend du système d’exploitation.

Sur Windows, ouvrir les paramètres système puis naviguer vers « Mise à jour et sécurité » permet de gérer les options de mise à jour. Sur Mac, accéder aux Préférences Système puis à « Mise à jour de logiciels » offre les mêmes possibilités. Il convient de cocher l’option permettant les mises à jour automatiques des applications, ce qui inclut Chrome. Cette configuration garantit une sécurité en ligne renforcée au quotidien.

| Système d’exploitation | Chemin d’accès aux paramètres | Option à activer |

|---|---|---|

| Windows 10/11 | Paramètres > Mise à jour et sécurité | Mises à jour automatiques activées |

| macOS | Préférences Système > Mise à jour de logiciels | Maintenir automatiquement mon Mac à jour |

| Linux (Ubuntu) | Logiciels et mises à jour > Mises à jour | Télécharger et installer automatiquement |

| Chrome OS | Paramètres > À propos de Chrome OS | Recherche automatique (activé par défaut) |

Une fois les mises à jour automatiques activées, Chrome se charge de maintenir le navigateur à jour sans intervention supplémentaire. Il reste néanmoins important de redémarrer régulièrement Chrome pour finaliser l’installation des mises à jour téléchargées. Un petit indicateur coloré apparaît sur l’icône du menu Chrome lorsqu’une mise à jour attend d’être appliquée : vert pour une mise à jour récente, orange pour quelques jours d’attente, rouge pour une mise à jour urgente en attente depuis plusieurs jours.

- Redémarrer Chrome au moins une fois par semaine pour appliquer les mises à jour en attente

- Vérifier mensuellement que les mises à jour automatiques sont toujours actives

- Ne pas désactiver les mises à jour automatiques même temporairement

- Consulter les notes de version pour comprendre les améliorations apportées

- Signaler tout dysfonctionnement après une mise à jour via le centre d’aide Google

Panorama des menaces de sécurité dans l’écosystème des navigateurs web

Cette faille Chrome s’inscrit dans un contexte plus large de menaces persistantes visant les navigateurs web. Ces logiciels constituent des cibles privilégiées pour les cybercriminels car ils représentent la porte d’entrée principale vers internet pour la majorité des utilisateurs. Chaque jour, des milliards de transactions, de connexions et d’échanges d’informations sensibles transitent par les navigateurs, créant un environnement riche en opportunités pour les acteurs malveillants.

Les éditeurs de navigateurs investissent massivement dans la sécurité, développant des technologies de protection toujours plus sophistiquées. Le sandboxing isole les processus pour limiter l’impact d’une éventuelle compromission. Les mécanismes de vérification des certificats SSL garantissent l’authenticité des sites visités. Les filtres anti-phishing et les listes de sites malveillants connus bloquent l’accès aux menaces identifiées. Malgré ces efforts considérables, de nouvelles vulnérabilités continuent d’émerger, nécessitant une vigilance constante.

Les différents types de vulnérabilités affectant les navigateurs

Les failles de sécurité dans les navigateurs se répartissent en plusieurs catégories distinctes selon leur nature et leur mécanisme d’exploitation. Les vulnérabilités d’exécution de code à distance permettent à un attaquant de faire exécuter du code malveillant simplement en dirigeant la victime vers une page web piégée. Les failles de type « use after free » exploitent des erreurs de gestion de la mémoire pour prendre le contrôle du navigateur. Les attaques par confusion de type profitent d’erreurs dans la vérification des types de données pour contourner les protections.

Certaines vulnérabilités ciblent spécifiquement des composants particuliers comme WebView dans le cas présent, mais aussi les moteurs JavaScript, les interpréteurs CSS ou les décodeurs multimédias. D’autres exploitent les interactions entre le navigateur et le système d’exploitation pour élever leurs privilèges. La diversité et la complexité de ces menaces expliquent pourquoi même les navigateurs les plus sécurisés font régulièrement l’objet de correctifs. Les systèmes d’exploitation mobiles sont également concernés par ces problématiques.

| Type de vulnérabilité | Mécanisme d’exploitation | Niveau de danger | Fréquence de découverte |

|---|---|---|---|

| Exécution de code à distance | Visite d’une page piégée | Critique | Modérée |

| Use After Free | Erreur de gestion mémoire | Élevé | Fréquente |

| Cross-Site Scripting (XSS) | Injection de scripts malveillants | Élevé | Très fréquente |

| Contournement de sandbox | Échappement des protections | Critique | Rare |

| Élévation de privilèges | Exploitation système d’exploitation | Critique | Modérée |

La chaîne d’attaque complète combine souvent plusieurs vulnérabilités distinctes. Un cybercriminel peut d’abord exploiter une faille XSS pour injecter du code dans une page, puis utiliser une vulnérabilité du navigateur pour échapper au sandbox, avant de terminer par une élévation de privilèges au niveau du système. Cette stratégie en plusieurs étapes explique pourquoi la correction d’une seule faille, même critique, ne suffit pas à garantir une sécurité absolue.

- Maintenir tous les navigateurs installés à jour, même ceux utilisés occasionnellement

- Limiter le nombre d’extensions installées au strict nécessaire

- Utiliser des solutions de sécurité complémentaires comme les antivirus

- Privilégier la navigation HTTPS et vérifier les certificats des sites sensibles

- Adopter une hygiène numérique rigoureuse avec des mots de passe forts et uniques

- Se former régulièrement aux nouvelles menaces et techniques d’attaque

L’importance de la veille en cybersécurité pour les utilisateurs

Rester informé des dernières menaces et des meilleures pratiques de sécurité constitue un élément fondamental de la protection personnelle en ligne. Les blogs spécialisés en cybersécurité, les bulletins de sécurité des éditeurs et les médias technologiques constituent d’excellentes sources d’information. Google publie régulièrement des rapports de transparence détaillant les menaces détectées et les mesures prises pour protéger les utilisateurs.

La communauté de la sécurité informatique joue également un rôle crucial dans la découverte et la divulgation responsable des vulnérabilités. Les programmes de bug bounty récompensent les chercheurs qui identifient des failles et les signalent aux éditeurs avant qu’elles ne soient exploitées. Cette collaboration entre entreprises technologiques et chercheurs indépendants améliore constamment le niveau de sécurité global des navigateurs. Il est également utile de consulter les actualités sur les nouvelles technologies de protection développées par les géants du web.

Les utilisateurs peuvent également participer activement à leur propre protection en signalant les comportements suspects, les extensions douteuses ou les sites potentiellement malveillants. Chrome intègre des fonctionnalités de signalement accessibles directement depuis le menu du navigateur. Ces retours alimentent les bases de données de menaces connues et permettent d’améliorer les systèmes de détection automatique pour l’ensemble de la communauté.

Comment savoir si mon navigateur Chrome est affecté par cette faille de sécurité ?

Toutes les versions de Chrome antérieures à la 143.0.7499.192 (ou .193 selon le système) sont potentiellement vulnérables à cette faille WebView. Pour vérifier votre version, ouvrez le menu Chrome, sélectionnez Aide puis À propos de Google Chrome. Si votre numéro de version est inférieur, installez immédiatement la mise à jour disponible.

Faut-il désinstaller toutes ses extensions Chrome après cette alerte de sécurité ?

Il n’est pas nécessaire de supprimer toutes vos extensions, mais c’est l’occasion idéale de faire le tri. Conservez uniquement les extensions essentielles provenant de développeurs reconnus avec de nombreux avis positifs. Supprimez celles que vous n’utilisez plus ou celles dont la provenance vous semble douteuse. Vérifiez également les permissions accordées à chaque extension.

Les autres navigateurs basés sur Chromium sont-ils également concernés par cette vulnérabilité ?

Oui, les navigateurs utilisant Chromium comme base (Edge, Opera, Brave, Vivaldi) peuvent potentiellement être affectés par des vulnérabilités similaires. Ces éditeurs développent généralement leurs propres correctifs en se basant sur les découvertes de Google. Il est recommandé de maintenir également ces navigateurs à jour et de consulter leurs bulletins de sécurité respectifs.

Combien de temps faut-il pour que la mise à jour de sécurité soit déployée sur tous les ordinateurs ?

Google déploie progressivement les mises à jour de sécurité urgentes sur une période de quelques jours à deux semaines maximum. Le délai varie selon les régions géographiques et les configurations réseau. Vous pouvez forcer la vérification manuelle en accédant au menu À propos de Google Chrome plutôt que d’attendre la mise à jour automatique.

Que faire si la mise à jour Chrome échoue ou ne s’installe pas correctement ?

Si la mise à jour échoue, essayez d’abord de redémarrer complètement votre ordinateur puis relancez Chrome. Si le problème persiste, téléchargez l’installateur complet depuis le site officiel de Google Chrome et effectuez une réinstallation propre. Vos favoris et paramètres seront conservés. En cas de problème persistant, consultez le centre d’aide Chrome ou désinstallez puis réinstallez complètement le navigateur.