Le navigateur Google Chrome est devenu la cible privilégiée des cybercriminels qui exploitent l’engouement pour l’intelligence artificielle afin de tromper les utilisateurs. Les chercheurs en cybersécurité de LayerX Security ont récemment mis au jour une vaste campagne d’attaque impliquant une trentaine d’extensions malveillantes déguisées en assistants IA. Ces modules compromettent la sécurité des données personnelles et professionnelles de millions d’internautes à travers le monde. Cette découverte rappelle l’importance cruciale de la vigilance lors de l’installation d’outils tiers sur son navigateur, même lorsqu’ils affichent des milliers de téléchargements et des avis apparemment positifs.

Une campagne coordonnée exploitant la popularité de l’IA générative

Les pirates informatiques ont développé une stratégie particulièrement sophistiquée baptisée « extension spraying » pour maximiser leurs chances de succès. Cette technique consiste à publier simultanément plusieurs extensions partageant la même architecture malveillante mais arborant des noms et des identités visuelles différentes. L’objectif est double : élargir la surface d’attaque et garantir la persistance de l’opération même lorsque certains modules sont identifiés et supprimés par les équipes de sécurité de Google.

L’analyse technique menée par LayerX Security révèle que ces extensions partagent une base de code JavaScript commune, des autorisations identiques et communiquent avec la même infrastructure backend contrôlée par les attaquants. Cette homogénéité technique contraste volontairement avec la diversité apparente des modules pour échapper à la détection automatisée. Parmi les extensions les plus téléchargées figurent Gemini AI Sidebar avec 80 000 installations, AI Assistant et AI Sidebar comptant chacune 50 000 téléchargements.

La stratégie des cybercriminels repose sur l’exploitation de la confiance des utilisateurs envers les noms de marques établies comme ChatGPT, Gemini, Grok ou DeepSeek. En se faisant passer pour des raccourcis pratiques vers ces services populaires, les extensions malveillantes parviennent à contourner la méfiance naturelle des internautes. Cette approche s’avère particulièrement efficace auprès des professionnels cherchant à optimiser leur productivité grâce aux outils d’IA, comme l’expliquent certains guides sur l’optimisation du temps avec les extensions Chrome.

Le fonctionnement technique des extensions compromises

Une fois installées, ces extensions demandent des autorisations étendues qui leur permettent d’accéder à l’ensemble des données de navigation web. Les modules malveillants peuvent intercepter et exfiltrer les identifiants de connexion, l’historique de navigation complet, le contenu des formulaires remplis et même les informations bancaires saisies sur les sites de commerce électronique. Cette collecte massive de données s’effectue de manière totalement invisible pour l’utilisateur qui continue d’utiliser son navigateur normalement.

Le code malveillant intégré dans ces extensions établit une connexion permanente avec les serveurs de commandement et contrôle (C2) des attaquants. Cette architecture permet aux cybercriminels de mettre à jour à distance les capacités de surveillance, d’activer ou désactiver certaines fonctionnalités selon les besoins, et de modifier les cibles d’extraction de données sans nécessiter une nouvelle installation. Cette flexibilité technique rend la détection et la neutralisation de ces menaces particulièrement complexes pour les solutions de sécurité traditionnelles.

La liste complète des extensions à supprimer immédiatement

Les experts de LayerX Security ont établi un inventaire précis des trente et une extensions identifiées comme faisant partie de cette campagne d’attaque. Cette liste exhaustive permet aux utilisateurs de vérifier rapidement si leur navigateur Google Chrome héberge l’un de ces modules dangereux. La diversité des noms utilisés témoigne de la sophistication de l’opération : les attaquants ont soigneusement sélectionné des appellations crédibles qui évoquent directement les services d’IA les plus populaires du moment.

Parmi les extensions malveillantes figurent des variations autour des noms ChatGPT, Gemini, Grok, DeepSeek et Llama. On retrouve notamment ChatGPT Translate, ChatGPT Translation, ChatGPT for Gmail et ChatGPT Picture Generator qui exploitent la notoriété du chatbot d’OpenAI. Du côté de Gemini, l’IA de Google, les pirates ont déployé Google Gemini, Chat With Gemini et Ask Gemini. Les autres services ne sont pas épargnés avec Grok Chatbot pour l’IA de xAI, DeepSeek Chat et DeepSeek Download pour le modèle chinois.

| Nom de l’extension | Nombre d’installations | Type de service imité |

|---|---|---|

| Gemini AI Sidebar | 80 000 | Google Gemini |

| AI Assistant | 50 000 | Assistant générique |

| AI Sidebar | 50 000 | Assistant générique |

| ChatGPT Translate | Non communiqué | ChatGPT + traduction |

| ChatGPT for Gmail | Non communiqué | ChatGPT + Gmail |

Les extensions à vocation utilitaire constituent également une part importante de cette campagne avec des outils comme AI Translator, AI For Translation, AI Cover Letter Generator, AI Email Writer, Email Generator AI, AI Letter Generator et AI Message Generator. Cette catégorie cible spécifiquement les professionnels cherchant à automatiser leurs tâches de rédaction quotidiennes. D’autres modules se positionnent sur le créneau de la création visuelle avec AI Image Generator, AI Wallpaper Generator et AI Picture Generator.

Comprendre la technique de l’extension spraying

La méthode de l’extension spraying représente une évolution significative dans les stratégies d’attaque visant les navigateurs web. Contrairement aux campagnes traditionnelles qui misent sur une seule extension malveillante largement diffusée, cette approche multiplie les points d’entrée pour garantir la persistance de l’opération. Lorsque Google supprime l’une des extensions du Chrome Web Store suite à un signalement, les attaquants disposent encore de dizaines d’autres modules actifs qui continuent d’infecter de nouveaux utilisateurs.

Cette stratégie s’accompagne d’un système de republication rapide : dès qu’une extension est retirée, une nouvelle version apparaît sous un nom légèrement différent mais avec la même fonctionnalité malveillante. Les cybercriminels automatisent ce processus de création et de soumission pour maintenir une présence constante sur la plateforme officielle. Cette technique complexifie considérablement le travail des équipes de modération qui doivent traiter chaque cas individuellement alors que les attaquants génèrent de nouvelles variantes en quelques heures, comme le montre l’évolution récente des limitations imposées par Google sur certains services.

La procédure de suppression manuelle des extensions dangereuses

La simple suppression des extensions malveillantes du Chrome Web Store par Google ne suffit pas à protéger les utilisateurs déjà infectés. Cette distinction cruciale échappe souvent aux internautes qui pensent être automatiquement protégés lorsqu’un module est retiré de la boutique officielle. En réalité, les extensions déjà installées sur un navigateur Google Chrome continuent de fonctionner normalement et d’exfiltrer des données tant qu’elles ne sont pas désinstallées manuellement par l’utilisateur.

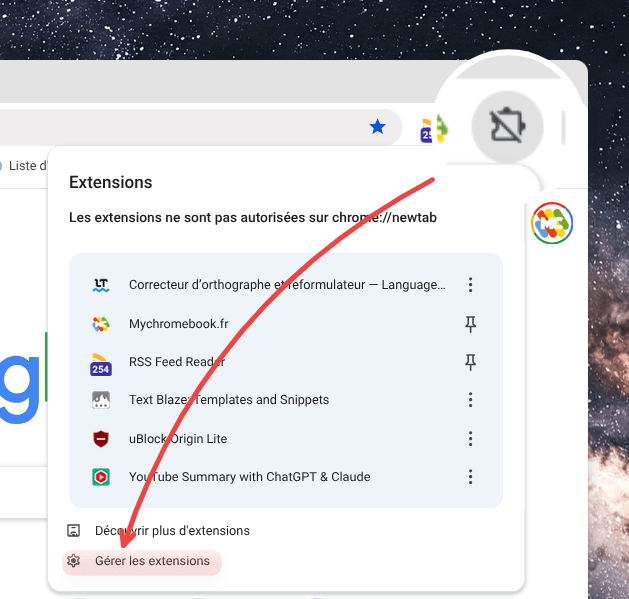

Pour éliminer ces menaces, il convient d’accéder au gestionnaire d’extensions de Chrome en cliquant sur l’icône représentant une pièce de puzzle située dans la barre d’outils supérieure du navigateur. Si cette icône n’est pas visible, l’utilisateur peut passer par le menu principal en cliquant sur les trois points verticaux, puis en sélectionnant Extensions et enfin Gérer les extensions. Cette interface affiche la liste complète des modules installés avec leur nom, leur description et leur statut d’activation.

Une fois dans le gestionnaire, l’identification des extensions suspectes nécessite une vérification méthodique. Il faut confronter chaque nom de module installé avec la liste des trente et une extensions malveillantes publiée par LayerX Security. Pour chaque correspondance, l’utilisateur doit cliquer sur le bouton Supprimer associé à l’extension concernée. Le navigateur demande alors une confirmation pour finaliser la désinstallation et nettoyer tous les fichiers associés au module compromis.

Les signes révélateurs d’une extension compromise

Plusieurs indicateurs permettent d’identifier une extension potentiellement dangereuse avant même qu’elle ne soit officiellement signalée. Les autorisations excessives constituent le premier signal d’alerte : lorsqu’un simple raccourci vers un chatbot demande l’accès à l’ensemble des données de navigation web, à la lecture et modification de tous les sites visités, et à la gestion des téléchargements, la méfiance s’impose. Ces privilèges étendus dépassent largement les besoins fonctionnels légitimes d’un assistant IA basique.

La qualité de la présentation sur le Chrome Web Store fournit également des indices précieux. Les extensions malveillantes affichent souvent des descriptions mal rédigées avec des fautes d’orthographe, des captures d’écran de mauvaise qualité ou génériques, et un manque d’informations détaillées sur le développeur. L’absence de site web officiel, de politique de confidentialité claire et de coordonnées de contact vérifiables doit alerter l’utilisateur. Les avis suspects, publiés en masse sur une courte période avec un langage stéréotypé, constituent un autre indicateur de manipulation.

- Autorisations disproportionnées par rapport aux fonctionnalités annoncées de l’extension

- Informations développeur incomplètes ou absentes sur la fiche du Chrome Web Store

- Captures d’écran génériques ne montrant pas l’interface réelle du module

- Avis utilisateurs suspects avec un langage identique et des publications groupées

- Absence de mise à jour régulière ou historique de versions incomplet

- Demande d’accès à des services externes non justifiés par la fonctionnalité

Les capacités d’espionnage avancées intégrées aux extensions malveillantes

L’analyse approfondie du code source de ces extensions révèle des capacités de surveillance qui dépassent largement la simple collecte de données de navigation. Quinze des modules identifiés intègrent des scripts spécifiquement conçus pour cibler les comptes Gmail des victimes. Ces routines malveillantes exploitent l’interface web de la messagerie pour extraire le contenu complet des conversations, y compris les pièces jointes, les brouillons non envoyés et les éléments archivés.

Le mécanisme d’exfiltration des e-mails fonctionne en arrière-plan sans intervention visible de l’utilisateur. Lorsque la victime consulte sa boîte de réception Gmail dans un onglet de Google Chrome, l’extension malveillante injecte discrètement du code JavaScript qui parcourt les fils de discussion, capture le texte des messages, extrait les métadonnées (expéditeurs, destinataires, dates, objets) et transmet l’ensemble vers les serveurs contrôlés par les attaquants. Cette opération s’effectue progressivement pour éviter de déclencher les systèmes de détection d’activité anormale de Google.

La découverte la plus inquiétante concerne l’implémentation d’un système de reconnaissance vocale exploitant l’API Web Speech intégrée aux navigateurs modernes. Cette fonctionnalité permet théoriquement aux extensions légitimes d’offrir des services de commande vocale ou de transcription. Les cybercriminels ont détourné cette technologie pour transformer le navigateur en dispositif d’écoute ambiant activable à distance. Lorsque les attaquants envoient la commande appropriée, l’extension active le microphone de l’ordinateur, transcrit les conversations environnantes en texte, puis exfiltre ces données vers l’infrastructure de contrôle.

Les implications pour la protection des données personnelles et professionnelles

Cette campagne d’attaque soulève des questions critiques concernant la protection des données dans un contexte où les frontières entre vie personnelle et professionnelle deviennent de plus en plus poreuses. Les télétravailleurs qui utilisent le même navigateur pour consulter leurs e-mails professionnels et personnels s’exposent à une compromission simultanée de leurs informations confidentielles d’entreprise et de leur vie privée. Les conversations sensibles menées depuis le bureau à domicile peuvent être interceptées et exploitées par des acteurs malveillants.

Les entreprises doivent repenser leurs politiques de cybersécurité pour intégrer la menace spécifique des extensions de navigateur. Les solutions de sécurité traditionnelles centrées sur la détection de logiciels malveillants et le filtrage réseau ne suffisent plus face à des menaces qui opèrent dans l’espace légitime du navigateur avec des autorisations accordées par l’utilisateur. La sensibilisation des collaborateurs aux risques liés aux extensions tierces devient aussi importante que la formation aux techniques de phishing classiques, tout comme l’adaptation des mesures de protection lors de la navigation.

Sur le plan juridique, cette affaire illustre les limites du modèle de responsabilité actuel concernant les plateformes de distribution d’extensions. Google effectue certes une modération avant publication, mais l’ampleur du Chrome Web Store et la sophistication croissante des techniques d’obfuscation rendent la détection préventive extrêmement difficile. Les utilisateurs victimes de vol de données via ces extensions se retrouvent souvent sans recours effectif, coincés entre un éditeur de navigateur qui rejette la responsabilité sur les développeurs tiers et des cybercriminels anonymes impossible à identifier.

Les recommandations pour sécuriser efficacement sa navigation web

Face à l’évolution constante des menaces ciblant les extensions de navigateur, l’adoption d’une approche de sécurité multicouche s’impose. La première ligne de défense consiste à limiter drastiquement le nombre d’extensions installées en appliquant un principe de minimalisme : seuls les modules absolument indispensables et provenant de développeurs réputés devraient être autorisés. Chaque extension supplémentaire augmente mécaniquement la surface d’attaque et multiplie les risques de compromission.

L’audit régulier des extensions installées constitue une pratique essentielle trop souvent négligée. Il convient d’inspecter mensuellement la liste complète des modules actifs pour identifier ceux qui ne sont plus utilisés, vérifier la date de leur dernière mise à jour, et contrôler que leurs autorisations n’ont pas évolué de manière suspecte. Les extensions abandonnées par leurs développeurs représentent un risque particulier car elles ne bénéficient plus de correctifs de sécurité et peuvent être rachetées par des acteurs malveillants qui les transforment en vecteurs d’attaque.

La segmentation des activités entre différents navigateurs ou profils Chrome permet de compartimenter les risques. Cette stratégie consiste à réserver un navigateur ou profil spécifique aux opérations sensibles comme la consultation des comptes bancaires, l’accès aux ressources professionnelles confidentielles et la gestion des documents importants. Ce navigateur ou profil dédié ne doit héberger aucune extension tierce. Les activités de navigation web générale, les réseaux sociaux et les sites de moindre importance s’effectuent dans un environnement séparé où les extensions utilitaires sont autorisées. Concernant les évolutions du marché, Firefox représente une alternative pour diversifier ses outils de navigation.

Les outils et paramètres natifs pour renforcer la sécurité de Chrome

Google a progressivement intégré à Chrome des fonctionnalités de sécurité natives qui, correctement configurées, offrent une protection significative contre les menaces liées aux extensions. Le mode de navigation renforcée, accessible depuis les paramètres de confidentialité et sécurité, active des vérifications proactives des sites visités, des téléchargements et des extensions installées en envoyant des données vers les serveurs de Google pour comparaison avec les bases de menaces connues. Bien que ce mode implique un compromis en termes de vie privée, il améliore substantiellement la détection des comportements suspects.

La fonctionnalité d’isolation des sites, activée par défaut dans les versions récentes de Chrome, limite les dégâts qu’une extension malveillante peut causer en cloisonnant chaque site web dans un processus séparé. Cette architecture rend plus difficile pour un module compromis d’accéder aux données d’autres sites simultanément ouverts. Les utilisateurs avancés peuvent aller plus loin en activant les indicateurs expérimentaux permettant un contrôle granulaire des autorisations d’extensions site par site, réduisant ainsi les capacités de surveillance globale des modules installés.

L’utilisation d’un gestionnaire de mots de passe intégré ou tiers réduit l’impact potentiel du vol d’identifiants par une extension malveillante. Plutôt que de saisir manuellement ses codes d’accès dans les formulaires web où ils peuvent être interceptés, le gestionnaire remplit automatiquement ces champs de manière chiffrée. Couplé à l’authentification à deux facteurs systématique sur tous les services sensibles, ce dispositif limite considérablement l’exploitabilité des données volées par les cybercriminels, même en cas de compromission réussie du navigateur.

Comment vérifier si mon navigateur Chrome contient une extension malveillante ?

Accédez au gestionnaire d’extensions en cliquant sur l’icône puzzle dans la barre d’outils ou via le menu à trois points puis Extensions. Comparez chaque nom avec la liste des 31 modules malveillants identifiés par LayerX Security incluant Gemini AI Sidebar, AI Assistant, ChatGPT Translate et leurs variantes. Supprimez immédiatement toute correspondance trouvée.

Une extension supprimée du Chrome Web Store disparaît-elle automatiquement de mon navigateur ?

Non, la suppression d’une extension du Chrome Web Store par Google n’entraîne pas sa désinstallation automatique des navigateurs où elle est déjà installée. L’extension continue de fonctionner normalement et d’exfiltrer des données tant que l’utilisateur ne procède pas manuellement à sa suppression via le gestionnaire d’extensions de Chrome.

Quels types de données peuvent être volées par ces extensions malveillantes ?

Ces extensions peuvent capturer les identifiants de connexion, l’historique de navigation complet, le contenu des e-mails Gmail incluant brouillons et archives, les informations bancaires saisies sur les sites de commerce, les données de formulaires et même les conversations environnantes via l’activation du microphone grâce à l’API Web Speech.

Comment reconnaître une extension potentiellement dangereuse avant de l’installer ?

Méfiez-vous des extensions demandant des autorisations excessives par rapport à leur fonction annoncée, présentant des informations développeur incomplètes, affichant des captures d’écran génériques, accumulant des avis suspects en peu de temps, ou manquant d’historique de mises à jour régulières. Privilégiez toujours les extensions d’éditeurs vérifiés avec une présence établie.

Quelle stratégie adopter pour limiter les risques liés aux extensions de navigateur ?

Appliquez un principe de minimalisme en installant uniquement les extensions absolument nécessaires, effectuez un audit mensuel de vos modules installés, utilisez des profils Chrome séparés pour les activités sensibles sans aucune extension tierce, activez le mode de navigation renforcée, et privilégiez un gestionnaire de mots de passe avec authentification à deux facteurs sur tous vos comptes.