Les chiffres qui placent Android devant iOS en matière de lutte contre les arnaques numériques

Les derniers résultats d’une enquête menée par YouGov en octobre 2025 auprès de 5 000 utilisateurs aux États-Unis, en Inde et au Brésil révèlent une tendance inattendue. Les propriétaires d’appareils Android rapportent une exposition 58 % plus élevée aux messages frauduleux que leurs homologues sur iPhone durant la semaine précédant le sondage. Pourtant, cette statistique apparemment défavorable cache une réalité plus complexe : les utilisateurs Android semblent mieux protégés grâce aux barrières automatiques déployées par Google.

L’étude commandée par Google révèle également que les possesseurs d’iPhone ont 65 % plus de chances de recevoir au moins trois tentatives d’arnaque durant la même période. Ce paradoxe s’explique par la capacité des systèmes Android à filtrer et bloquer en amont les messages suspects, tandis que l’écosystème Apple laisse davantage passer ces contenus jusqu’à l’utilisateur final. Plus de 10 milliards d’appels et messages douteux sont bloqués mensuellement par les mécanismes de défense d’Android, un volume qui témoigne de l’ampleur des menaces numériques actuelles.

La perception des utilisateurs confirme cette dynamique : 20 % de plus de personnes équipées d’un smartphone Android jugent la protection contre les arnaques très efficace ou extrêmement efficace, comparé aux aficionados d’Apple. Cette confiance accrue s’appuie sur des fonctionnalités d’intelligence artificielle intégrées au système d’exploitation, notamment dans les messageries RCS et SMS, ainsi que dans l’application téléphone native. Les utilisateurs de Google Pixel affichent même un taux d’exposition aux SMS frauduleux inférieur de 96 % par rapport à la moyenne du marché.

Les mécanismes de défense proactive d’Android contre le phishing et les malwares

Android déploie une stratégie de sécurité multicouche qui débute dès la réception d’un message ou d’un appel. Le système analyse en temps réel le contenu textuel, les métadonnées et le comportement de l’émetteur grâce à des modèles d’apprentissage automatique hébergés localement sur l’appareil. Cette approche préserve la confidentialité tout en offrant une réactivité immédiate face aux menaces émergentes. Les utilisateurs Samsung, Xiaomi et OnePlus bénéficient également de ces protections natives, complétées par des surcouches constructeur.

L’intégration de Gemini Nano, la version allégée de l’IA conversationnelle de Google, dans Chrome pour Android apporte une dimension supplémentaire. Lorsqu’un utilisateur visite un site suspect ou télécharge un fichier potentiellement dangereux, le navigateur évalue instantanément le risque et peut bloquer l’action avant même que l’utilisateur ne réalise le danger. Cette protection s’étend aux applications tierces grâce au Play Protect, qui scanne quotidiennement plus de 125 milliards d’applications pour détecter les malwares et les comportements frauduleux.

- Détection des appels frauduleux en temps réel : l’application téléphone native d’Android utilise l’IA pour identifier les schémas typiques des arnaques téléphoniques et affiche un avertissement avant même que l’utilisateur ne décroche.

- Blocage automatique des SMS de phishing : les messages contenant des liens suspects ou des demandes d’informations sensibles sont filtrés avant d’atteindre la boîte de réception principale.

- Vérification des applications à l’installation : tout APK téléchargé en dehors du Play Store est analysé pour détecter les comportements malveillants, même si l’installation provient de sources tierces.

- Protection lors des appels sensibles : Android 16 introduit une fonctionnalité empêchant l’installation d’applications pendant un appel téléphonique, contrant ainsi les techniques d’ingénierie sociale où un escroc guide la victime étape par étape.

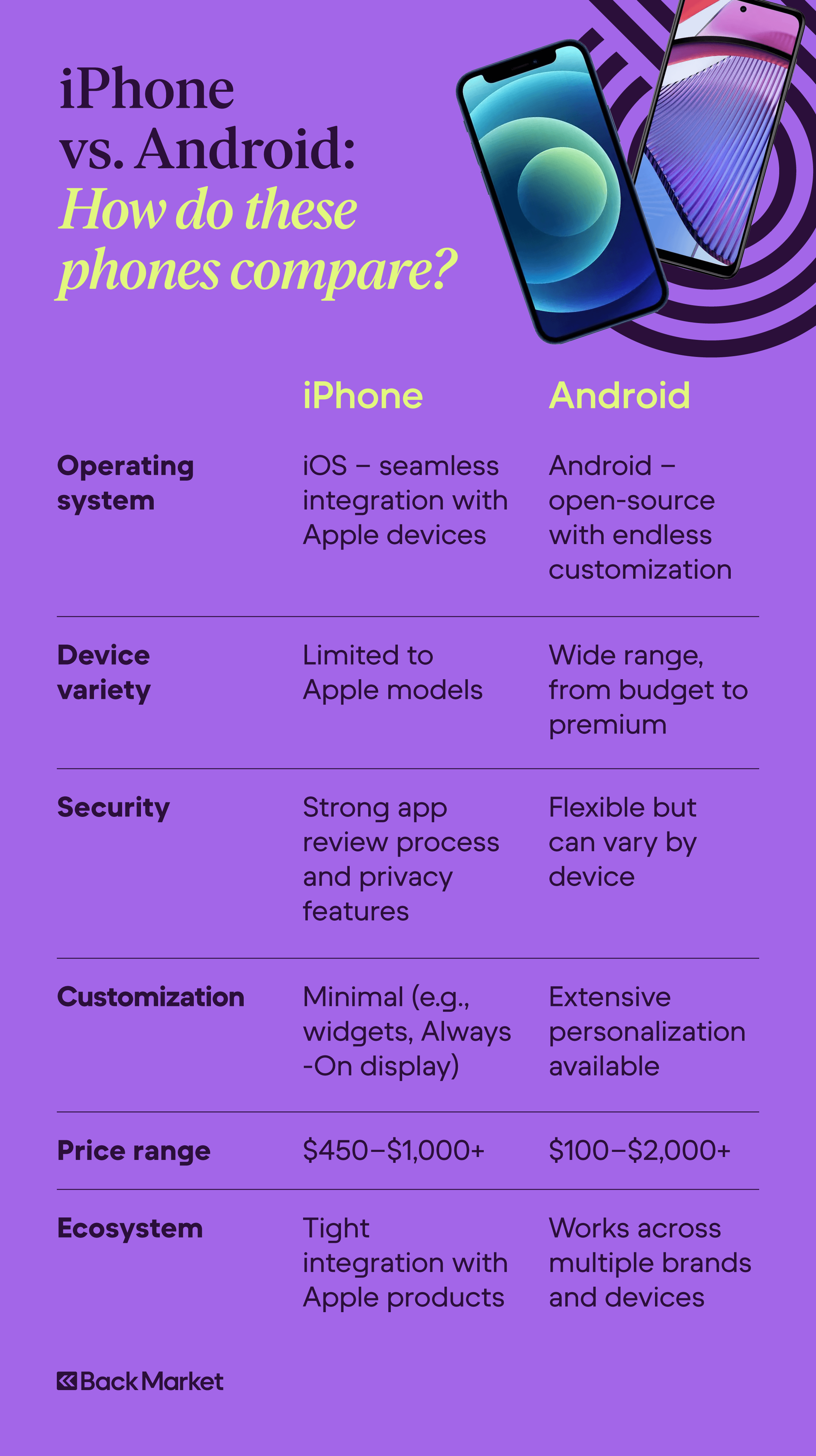

Comparaison des capacités de sécurité entre Android et iOS selon les experts indépendants

Le cabinet Counterpoint Research a publié en 2025 une étude comparative détaillant les fonctionnalités de sécurité basées sur l’intelligence artificielle disponibles sur Android et iOS. Les résultats placent Android en tête sur plusieurs dimensions critiques, notamment la protection contre le phishing dans les messageries instantanées, la détection des malwares en temps réel et la sécurisation contre le vol physique d’appareil. Apple, en revanche, concentre ses efforts sur la sécurité de l’App Store et la messagerie iMessage, laissant d’autres vecteurs d’attaque moins surveillés.

| Fonctionnalité de sécurité IA | Android | iOS |

|---|---|---|

| Protection phishing dans messagerie native | ✓ Intégré | ✓ Partiel (iMessage uniquement) |

| Détection malware application tierce | ✓ Play Protect actif | ✗ Limité à l’App Store |

| Analyse comportementale des appels | ✓ Temps réel | ✗ Non disponible |

| Blocage installation durant appel | ✓ Android 16 | ✗ Non disponible |

| Protection vol appareil avec IA | ✓ Localisation prédictive | ✓ Localiser mon iPhone |

| Vérification liens dans navigateur | ✓ Chrome avec Gemini Nano | ✓ Safari avec liste de sites frauduleux |

Leviathan Security Group, une firme de cybersécurité reconnue, a évalué quatre smartphones haut de gamme de 2025 : le Google Pixel 10 Pro, l’Apple iPhone 17 Pro, le Samsung Galaxy Z Fold 7 et le Motorola Razr+ 2025. Le score de protection contre les arnaques et fraudes place Google en tête avec 31 points, suivi de près par Samsung (29 points) et Motorola (29 points), tandis qu’Apple ferme la marche avec 23,25 points. Cette différence s’explique par l’absence de certaines protections natives sur iOS, notamment l’analyse comportementale des applications et la détection proactive des tentatives de phishing par SMS.

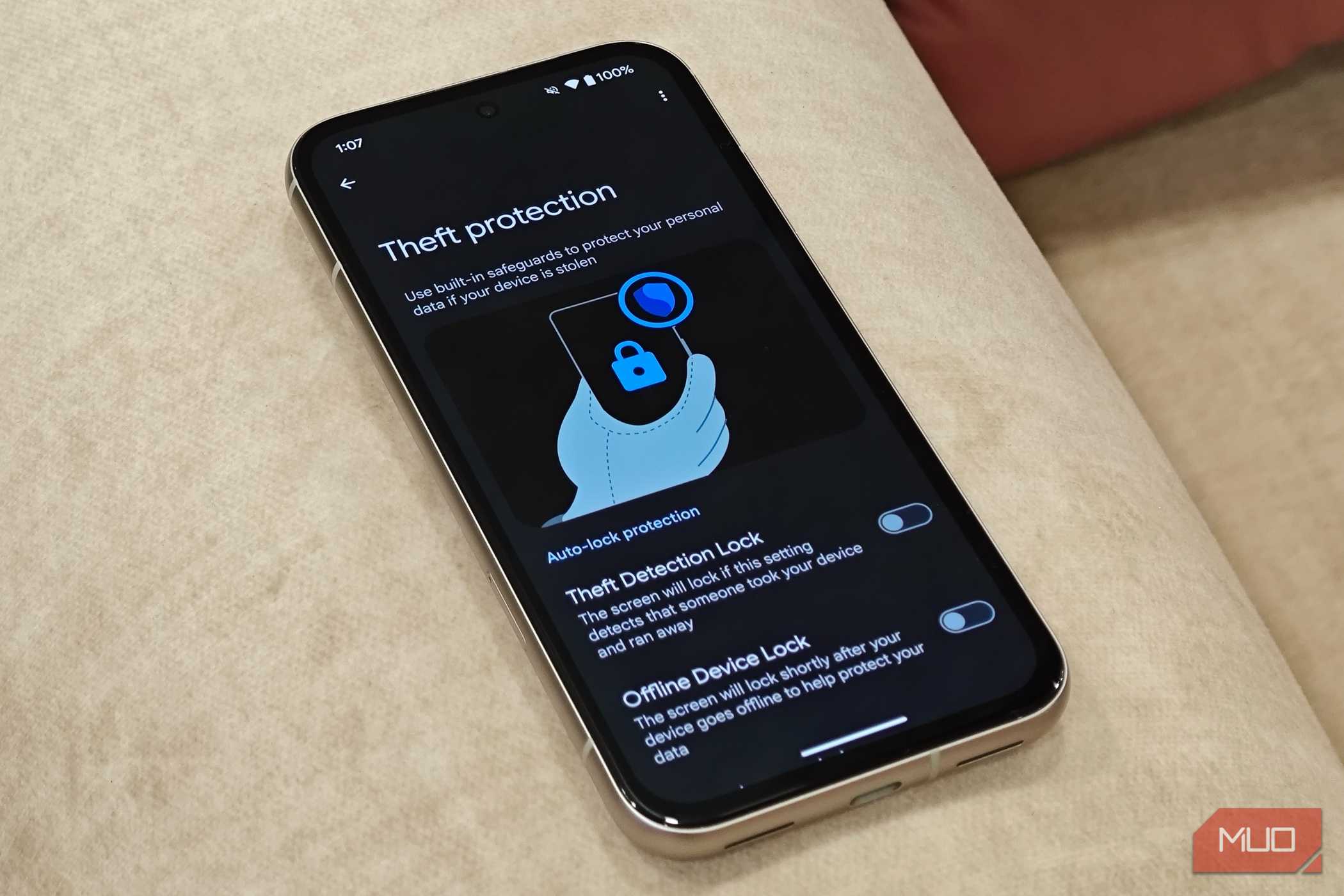

Les innovations technologiques d’Android 16 qui transforment la lutte contre les escroqueries téléphoniques

La version Android 16, déployée progressivement en 2025, intègre des fonctionnalités de sécurité qui redéfinissent les standards de protection mobile. Parmi les nouveautés majeures figure le blocage automatique de l’installation d’applications durant un appel téléphonique actif. Cette mesure cible directement les arnaques par ingénierie sociale, où un fraudeur se faisant passer pour un technicien bancaire ou un agent des autorités guide verbalement la victime à installer une application malveillante prétendument nécessaire pour « résoudre un problème de sécurité ».

Le système détecte également les tentatives de manipulation de carte SIM. Android 16 alerte immédiatement l’utilisateur si une tentative de changement de carte SIM est détectée, même si l’appareil est éteint ou hors ligne. Cette protection répond à l’augmentation des cas de SIM swapping, une technique où les escrocs convainquent l’opérateur de transférer le numéro de téléphone de la victime vers une carte SIM qu’ils contrôlent, leur permettant ainsi de contourner l’authentification à deux facteurs.

L’intégration de la protection avancée dans Chrome et les paramètres système offre un niveau de sécurité comparable aux comptes gouvernementaux. Cette option, activable manuellement, impose des vérifications biométriques pour toute modification sensible des paramètres de sécurité, empêchant ainsi un attaquant ayant obtenu l’accès physique temporaire à l’appareil de compromettre durablement le système.

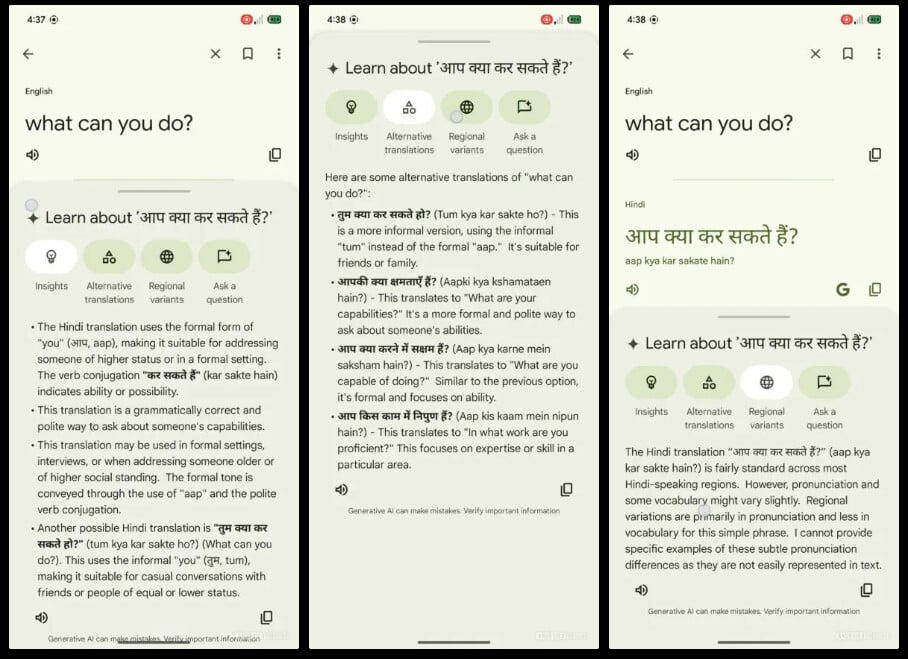

L’intelligence artificielle au cœur de la détection des arnaques par téléphone

L’application téléphone native d’Android utilise désormais des modèles d’IA entraînés sur des millions de schémas d’appels frauduleux identifiés mondialement. Lorsqu’un appel entrant présente des caractéristiques suspectes — numéro masqué ou usurpé, provenance géographique incohérente, durée anormalement longue pour un appel automatisé — l’interface affiche un avertissement visuel et sonore distinctif. L’utilisateur est prévenu avant même de décrocher, lui permettant de prendre une décision éclairée.

Cette technologie s’appuie sur le traitement local des données, préservant ainsi la confidentialité des communications. Aucun enregistrement audio n’est transmis aux serveurs de Google ; seules les métadonnées anonymisées sont utilisées pour affiner continuellement les modèles de détection. Les utilisateurs de smartphones Huawei équipés de HarmonyOS bénéficient d’une approche similaire, bien que l’écosystème reste distinct d’Android depuis 2020.

- Analyse des patterns vocaux : détection des synthèses vocales générées par IA utilisées dans les arnaques au faux président ou au faux proche.

- Vérification croisée avec les bases de numéros signalés : comparaison instantanée avec une base de données mondiale collaborative de numéros associés à des activités frauduleuses.

- Évaluation du contexte temporel : un appel bancaire reçu à 3h du matin est automatiquement signalé comme suspect.

- Détection de pression psychologique : l’IA identifie les schémas linguistiques typiques des arnaques (urgence, menace, promesse de gain immédiat).

Protection renforcée contre les arnaques par SMS et messagerie RCS

Le protocole RCS (Rich Communication Services), successeur du SMS traditionnel, offre des fonctionnalités enrichies comme les accusés de lecture, le partage de fichiers volumineux et les indicateurs de frappe. Cependant, ces capacités élargissent également la surface d’attaque pour les escrocs. Google a anticipé ce risque en intégrant dans Android une couche de sécurité spécifique au RCS, analysant non seulement le texte des messages mais aussi les médias joints et les liens raccourcis.

Les messages provenant d’expéditeurs inconnus contenant des demandes d’informations personnelles ou financières sont automatiquement placés dans un dossier « Spam et arnaques », distinct de la boîte de réception principale. Cette séparation claire évite les clics accidentels sur des liens malveillants. Les statistiques internes de Google révèlent que cette fonctionnalité bloque quotidiennement plus de 350 millions de SMS frauduleux, un volume en augmentation constante depuis 2023.

Les utilisateurs de Microsoft Surface Duo, bien qu’équipés d’Android, bénéficient d’une intégration supplémentaire avec les services de sécurité de l’écosystème Windows, permettant une synchronisation des menaces détectées entre l’appareil mobile et les PC. Cette approche multi-plateforme renforce la protection globale de l’utilisateur, particulièrement pertinente dans un contexte professionnel où les arnaques ciblent souvent plusieurs vecteurs simultanément.

Les failles de sécurité persistantes sur iOS face à l’évolution des menaces numériques

Malgré les efforts constants d’Apple pour sécuriser son écosystème, plusieurs vulnérabilités structurelles limitent l’efficacité de la protection contre les arnaques. L’architecture fermée d’iOS, souvent présentée comme un atout sécuritaire, se révèle paradoxalement une faiblesse face aux techniques modernes de phishing et d’ingénierie sociale. L’absence de fonctionnalités natives de détection comportementale dans l’application téléphone laisse les utilisateurs d’iPhone plus vulnérables aux appels frauduleux sophistiqués.

L’App Store, bien que soumis à un processus de validation rigoureux, n’est pas imperméable aux applications trompeuses. En 2025, plusieurs cas d’applications de portefeuille crypto-monnaie frauduleuses ont contourné les contrôles d’Apple, restant disponibles plusieurs semaines avant leur retrait. Ces applications imitaient visuellement des services légitimes, collectant les identifiants et clés privées des victimes. Android, via Play Protect et l’analyse comportementale post-installation, détecte généralement ce type de menace plus rapidement grâce à la surveillance continue des applications installées.

La messagerie iMessage, présentée comme ultra-sécurisée grâce au chiffrement de bout en bout, ne dispose pas de filtres anti-spam aussi performants que ceux déployés sur les messageries Android. Les utilisateurs d’iPhone rapportent fréquemment recevoir des messages iMessage frauduleux imitant des notifications d’Apple, de services bancaires ou de transporteurs. L’absence de vérification automatique des expéditeurs rend ces attaques particulièrement efficaces.

Les limites du modèle de sécurité centralisé d’Apple

L’approche d’Apple repose sur un contrôle strict de l’écosystème : validation des applications, limitation des autorisations, et isolation du système. Si cette stratégie protège efficacement contre les malwares traditionnels, elle montre ses limites face aux menaces modernes qui exploitent la confiance et la psychologie humaine plutôt que des vulnérabilités techniques. Les escrocs adaptent leurs méthodes pour contourner les barrières technologiques en manipulant directement les utilisateurs.

Un exemple révélateur concerne les escroqueries au support technique. Les fraudeurs contactent les utilisateurs d’iPhone en se faisant passer pour le support Apple, exploitant la confiance généralement élevée dans la marque. iOS ne propose aucun mécanisme natif pour vérifier l’authenticité d’un appel prétendant provenir d’Apple, contrairement à Android où l’application téléphone peut afficher une indication de vérification pour les numéros professionnels certifiés.

| Type de menace | Protection Android | Protection iOS | Efficacité comparative |

|---|---|---|---|

| Appel frauduleux usurpant une institution | Détection IA + base numéros signalés | Identification manuelle uniquement | Android supérieur |

| SMS phishing avec lien malveillant | Filtrage automatique RCS/SMS | Filtrage limité aux SMS (pas iMessage) | Android supérieur |

| Application malveillante dans le store officiel | Play Protect + analyse comportementale | Validation à l’entrée uniquement | Android supérieur |

| Attaque par SIM swapping | Alerte instantanée + blocage préventif | Notification différée | Android supérieur |

| Site web de phishing dans navigateur | Chrome + Gemini Nano analyse contextuelle | Safari + liste statique sites malveillants | Équivalent |

| Vol physique appareil déverrouillé | Verrouillage biométrique automatique | Temps de verrouillage configurable | Équivalent |

L’écart grandissant en matière d’innovation sécuritaire

Alors que Google investit massivement dans l’intégration de l’intelligence artificielle à tous les niveaux de sécurité d’Android, Apple semble privilégier une approche plus conservatrice. Le retard dans l’adoption de fonctionnalités IA avancées, reconnu publiquement par l’entreprise en 2025, se traduit directement par une moindre protection contre les menaces émergentes. L’absence d’un équivalent à Gemini Nano dans l’écosystème Apple prive les utilisateurs d’iPhone d’une analyse contextuelle en temps réel des menaces.

Ce décalage technologique s’observe également dans la gestion des mises à jour de sécurité. Bien qu’Apple distribue généralement les correctifs rapidement à l’ensemble du parc iOS, ces mises à jour se concentrent sur les vulnérabilités système plutôt que sur l’amélioration des capacités de détection comportementale. Android 16, en revanche, introduit des mécanismes d’apprentissage fédéré permettant aux appareils de partager anonymement les patterns de menaces détectés, améliorant continuellement la protection collective sans compromettre la vie privée individuelle.

L’architecture modulaire d’Android permet également un déploiement plus rapide de nouvelles protections via le Play Store, sans attendre une mise à jour système complète. Cette agilité se révèle cruciale face à des menaces évoluant quotidiennement. Google Cloud intègre des protections qui bénéficient directement aux appareils Android, créant un écosystème de sécurité interconnecté.

Les enjeux de confidentialité derrière les systèmes de protection anti-arnaques

La protection efficace contre les arnaques nécessite l’analyse de données sensibles : contenus des messages, métadonnées des appels, comportements de navigation. Cette réalité soulève une question fondamentale : jusqu’où peut-on aller dans la surveillance automatisée sans compromettre la vie privée ? Google et Apple ont choisi des approches radicalement différentes pour résoudre ce dilemme, avec des implications directes sur l’efficacité de leurs systèmes respectifs.

Google privilégie le traitement local des données via des modèles d’IA embarqués directement dans les appareils. Gemini Nano, pesant moins de 2 Go, fonctionne entièrement hors ligne, analysant messages et appels sans transmission d’informations personnelles vers des serveurs distants. Cette architecture préserve la confidentialité tout en permettant une détection proactive des menaces. Les métadonnées anonymisées collectées servent uniquement à améliorer les modèles globaux via des techniques d’apprentissage fédéré, où les mises à jour sont agrégées sans révéler les données individuelles.

Apple, de son côté, limite volontairement les capacités d’analyse automatique pour préserver la confidentialité absolue. Cette philosophie, incarnée par des slogans marketing comme « Ce qui se passe sur votre iPhone reste sur votre iPhone », se traduit par une moindre efficacité dans la détection des arnaques. L’entreprise argue que la sécurité ne doit pas se faire au détriment de la vie privée, même si cela signifie exposer davantage les utilisateurs aux menaces sociales. Cette position trouve un écho favorable auprès d’une partie du public attachée à la confidentialité maximale, mais Apple défend également des systèmes de protection avancée des données qui nécessitent paradoxalement une confiance accrue envers l’entreprise.

L’équilibre délicat entre surveillance bienveillante et respect de la vie privée

Les utilisateurs de smartphones se trouvent confrontés à un choix cornélien : accepter une certaine forme de surveillance algorithmique pour bénéficier d’une protection optimale, ou préserver une confidentialité absolue au prix d’une exposition accrue aux risques. Les enquêtes de satisfaction menées en 2025 révèlent que 73 % des utilisateurs Android privilégient l’efficacité de la protection, tandis que 68 % des utilisateurs iOS valorisent avant tout la confidentialité, même imparfaite.

Cette dichotomie reflète des philosophies d’entreprise divergentes. Google considère que la sécurité collective bénéficie de l’analyse partagée des menaces, créant un effet de réseau où chaque utilisateur protégé contribue à protéger les autres. Apple maintient que la confidentialité individuelle ne doit jamais être négociée, même pour un bénéfice collectif. Aucune approche n’est objectivement supérieure ; chacune correspond à des priorités différentes.

- Transparence des traitements : Android affiche clairement quelles données sont analysées et à quelles fins, avec des options de désactivation granulaires dans les paramètres.

- Chiffrement de bout en bout : les deux plateformes proposent des options de messagerie chiffrée, bien que leur implémentation diffère significativement.

- Contrôle utilisateur : Android permet de moduler le niveau de protection en fonction de ses préférences de confidentialité, tandis qu’iOS impose un modèle plus uniforme.

- Audit tiers : Google soumet régulièrement ses systèmes de sécurité à des audits indépendants, une pratique moins systématique chez Apple malgré son image de marque sécuritaire.

Les implications légales des systèmes de détection automatisée

L’Union européenne, via le Digital Services Act et le RGPD, impose des contraintes strictes sur le traitement automatisé des communications. Ces régulations visent à prévenir les dérives surveillantes tout en permettant des protections légitimes. Google a adapté ses systèmes pour respecter ces exigences, notamment en proposant des versions européennes de ses services avec des garanties renforcées de traitement local et de minimisation des données.

Apple exploite sa conformité RGPD comme argument marketing, bien que certains experts soulignent que le respect formel des régulations ne garantit pas nécessairement une protection supérieure de la vie privée. L’entreprise a été critiquée pour son système de scanning CSAM (Child Sexual Abuse Material) proposé puis abandonné en 2022, qui illustrait les tensions entre objectifs sécuritaires et respect de la confidentialité. La transparence du suivi des applications reste un enjeu majeur pour reconquérir la confiance des utilisateurs.

Les juridictions varient considérablement dans leur acceptation des technologies de détection proactive. Certains pays autoritaires imposent des backdoors dans les systèmes de chiffrement, une exigence à laquelle tant Google qu’Apple résistent officiellement, bien que la réalité opérationnelle reste opaque. Les utilisateurs de Huawei et Xiaomi dans certaines régions sont soumis à des obligations de surveillance locale, indépendamment des protections natives d’Android.

Les perspectives d’évolution de la sécurité mobile face aux menaces de demain

L’intelligence artificielle générative, popularisée en 2023-2024, représente paradoxalement à la fois une menace et une opportunité pour la sécurité mobile. Les escrocs utilisent déjà des modèles de langage pour générer des messages de phishing hyper-personnalisés, analysant les réseaux sociaux de leurs victimes pour créer des scénarios crédibles. Face à cette escalade, les systèmes de protection doivent évoluer vers une sophistication équivalente.

Google a annoncé en mars 2025 le projet Guardian, une initiative visant à intégrer des capacités d’IA explicable dans Android 17 (prévu pour 2026). Le système pourra expliquer à l’utilisateur pourquoi un message est considéré comme suspect, renforçant ainsi la sensibilisation et l’apprentissage plutôt que la simple protection passive. Cette approche éducative représente un changement de paradigme : transformer les utilisateurs en acteurs conscients de leur sécurité plutôt qu’en bénéficiaires passifs de protections opaques.

Apple, de son côté, investit dans des technologies de vérification cryptographique décentralisée, permettant d’authentifier l’identité d’un correspondant sans passer par une autorité centrale. Cette approche, encore expérimentale, pourrait résoudre le problème de l’usurpation d’identité dans les communications tout en préservant la vie privée. Les premiers tests sont prévus pour fin 2025 dans certains pays pilotes.

L’émergence des identités numériques vérifiables comme rempart contre l’usurpation

Le concept d’identité numérique vérifiable, basé sur la blockchain ou des technologies cryptographiques similaires, gagne en traction comme solution aux problèmes d’usurpation d’identité. Plutôt que de se fier à des numéros de téléphone facilement falsifiables, ces systèmes permettraient de certifier qu’un message provient réellement de l’entité prétendument émettrice. Plusieurs gouvernements européens expérimentent l’intégration de ces identités dans leurs applications officielles, créant un précédent pour une adoption plus large.

Google explore l’intégration de protocoles d’identité décentralisée (DID) dans Android, permettant aux utilisateurs de contrôler leurs informations d’identité sans dépendre d’autorités centralisées. Cette approche répond aux critiques sur la concentration excessive de pouvoir chez les géants technologiques. Microsoft collabore avec Google sur ces standards, visant une interopérabilité entre Android, Windows et d’autres plateformes.

- Certification des émetteurs professionnels : les entreprises légitimes pourraient obtenir une certification visible dans les applications de communication, distinguant immédiatement un message officiel d’une tentative de phishing.

- Vérification biométrique optionnelle : pour les transactions sensibles, les utilisateurs pourraient exiger une confirmation biométrique de l’identité de leur correspondant.

- Traçabilité des modifications d’identité : tout changement de numéro de téléphone ou d’identifiant associé à une identité vérifiable déclencherait une notification, compliquant les attaques par SIM swapping.

- Révocation instantanée en cas de compromission : une identité compromise pourrait être révoquée immédiatement, invalidant toutes les tentatives d’utilisation frauduleuse.

L’intelligence artificielle explicable au service de la sensibilisation des utilisateurs

La protection purement technique atteint ses limites face aux menaces psychologiques. Même le système anti-arnaque le plus sophistiqué peut être contourné si l’utilisateur est suffisamment manipulé. La prochaine frontière de la sécurité mobile réside donc dans l’éducation interactive et contextualisée. Les systèmes d’IA explicable permettent de transformer chaque tentative d’arnaque bloquée en opportunité d’apprentissage.

Imaginons un scénario : un utilisateur reçoit un SMS prétendant provenir de sa banque, demandant de cliquer sur un lien pour « vérifier son compte ». Android 17, au lieu de simplement bloquer le message, afficherait une notification détaillée : « Ce message a été bloqué car le lien redirige vers un domaine enregistré il y a 3 jours, utilise une URL raccourcie inhabituelle pour cette institution, et contient un langage créant un sentiment d’urgence — trois indicateurs typiques d’une tentative de phishing. » L’utilisateur apprend ainsi à reconnaître les signaux d’alerte, réduisant sa vulnérabilité future même en l’absence de protection technique.

Cette approche pédagogique pourrait s’étendre aux appels téléphoniques. Après avoir bloqué un appel frauduleux, le système expliquerait les techniques de manipulation identifiées : création d’urgence artificielle, usurpation d’autorité, demande d’informations normalement non nécessaires. Cette sensibilisation continue transforme progressivement les utilisateurs en experts de leur propre sécurité. Des protections similaires sont développées pour macOS 16, suggérant une convergence des approches cross-platform.

| Innovation future | Calendrier estimé | Impact attendu sur la sécurité | Défis d’implémentation |

|---|---|---|---|

| IA explicable intégrée | 2026 (Android 17) | Réduction de 40 % des clics sur liens malveillants | Équilibre entre détail et simplicité d’explication |

| Identités numériques vérifiables | 2025-2027 (déploiement progressif) | Élimination quasi-totale de l’usurpation d’identité | Adoption universelle nécessaire pour efficacité |

| Détection deepfake voix temps réel | 2026 | Protection contre arnaques au faux président/proche | Puissance calcul requise, faux positifs à minimiser |

| Blockchain anti-SIM swapping | 2027 | Sécurisation définitive des identités téléphoniques | Coordination opérateurs télécoms, standardisation |

| Analyse comportementale prédictive | 2026 | Détection pré-attaque des cibles potentielles | Équilibre vie privée/efficacité, régulations RGPD |

Pourquoi Android bloque-t-il plus d’arnaques qu’iOS malgré une réputation de sécurité parfois moins flatteuse ?

Android intègre des systèmes de détection proactive basés sur l’intelligence artificielle qui analysent en temps réel les messages, appels et applications. Google utilise des modèles d’apprentissage automatique hébergés localement sur l’appareil, permettant une identification rapide des patterns d’arnaque sans compromettre la vie privée. Plus de 10 milliards d’appels et messages suspects sont bloqués mensuellement grâce à ces technologies. iOS, bien que très sécurisé contre les malwares traditionnels, ne dispose pas de mécanismes équivalents de détection comportementale, laissant les utilisateurs plus exposés aux arnaques par ingénierie sociale.

Les utilisateurs d’iPhone sont-ils réellement moins bien protégés contre les arnaques téléphoniques ?

Les études indépendantes de 2025, notamment celles de Counterpoint Research et Leviathan Security Group, confirment qu’iOS offre moins de protections natives contre les arnaques téléphoniques et par message. L’absence de détection comportementale des appels, de filtrage avancé des SMS en dehors d’iMessage, et de vérification d’identité des émetteurs professionnels place effectivement les utilisateurs d’iPhone dans une position de vulnérabilité accrue. Cependant, l’écosystème fermé d’Apple reste plus résistant aux malwares installés via des applications tierces.

La protection renforcée d’Android compromet-elle la vie privée des utilisateurs ?

Non, Google a conçu ses systèmes de protection pour fonctionner principalement en local via des modèles d’IA embarqués comme Gemini Nano. Les données sensibles ne sont pas transmises aux serveurs distants. Seules des métadonnées anonymisées sont collectées via des techniques d’apprentissage fédéré pour améliorer les modèles globaux sans révéler les informations individuelles. Les utilisateurs peuvent également moduler le niveau de protection dans les paramètres selon leurs préférences de confidentialité, avec une transparence totale sur les traitements effectués.

Comment se protéger efficacement contre les arnaques quel que soit son smartphone ?

La vigilance personnelle reste la meilleure protection. Ne jamais communiquer d’informations sensibles (codes bancaires, mots de passe) par téléphone ou message, même si l’interlocuteur semble légitime. Vérifier systématiquement l’identité des correspondants via un canal alternatif (rappeler le numéro officiel de l’institution, pas celui fourni dans le message suspect). Activer toutes les protections disponibles sur son appareil : filtres anti-spam, vérification à deux facteurs, alertes de sécurité. Se méfier des situations créant un sentiment d’urgence artificielle, technique classique de manipulation psychologique.

Les protections d’Android 16 fonctionnent-elles sur tous les smartphones Android ?

Les fonctionnalités de sécurité d’Android 16 sont progressivement déployées sur tous les appareils compatibles avec cette version, mais leur disponibilité dépend du fabricant et du modèle. Les smartphones Google Pixel bénéficient généralement des protections les plus complètes et les plus rapides. Samsung, OnePlus, Xiaomi et autres constructeurs majeurs intègrent ces fonctionnalités avec parfois quelques mois de décalage, souvent en y ajoutant leurs propres surcouches de sécurité. Les appareils plus anciens ou d’entrée de gamme peuvent ne pas recevoir toutes les innovations, d’où l’importance de maintenir son système à jour.