Le paysage de la cybersécurité connaît une évolution préoccupante avec l’essor du vishing, cette technique d’ingénierie sociale qui combine habilement phishing traditionnel et communications vocales. Deux géants technologiques, Cisco et Google, viennent d’illustrer dramatiquement cette tendance en devenant victimes d’attaques sophistiquées orchestrées par le groupe ShinyHunters. Ces incidents récents révèlent les failles persistantes dans la protection des données d’entreprise, même chez les leaders de la tech. L’ampleur du phénomène interroge sur l’efficacité des mesures de sécurité actuelles face à des méthodes d’attaque qui exploitent avant tout la dimension humaine. Les bases de données Salesforce de ces entreprises ont été compromises, exposant des informations commerciales sensibles et soulevant des questions cruciales sur la prévention des fraudes dans l’écosystème numérique moderne.

L’anatomie du vishing : quand la voix devient une arme cybercriminelle

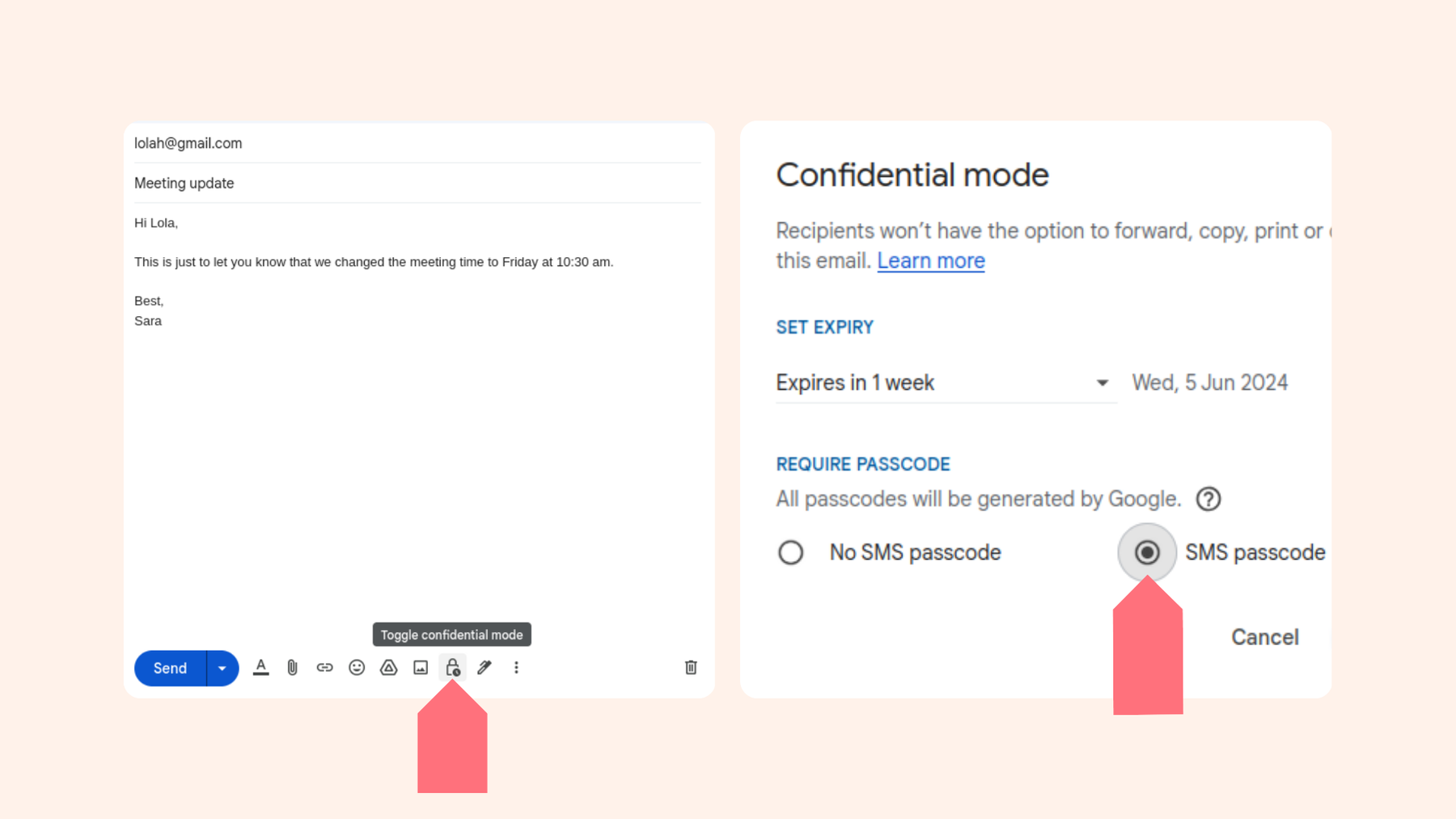

Le vishing représente l’évolution naturelle du phishing traditionnel vers des méthodes plus personnalisées et psychologiquement efficaces. Cette technique d’ingénierie sociale exploite la confiance naturelle accordée aux communications vocales pour contourner les systèmes de sécurité les plus sophistiqués.

Les attaquants du groupe ShinyHunters maîtrisent parfaitement cette approche. Ils se font passer pour des membres du support technique interne, créant un environnement de confiance propice à l’extraction d’informations sensibles. Leur méthode repose sur plusieurs piliers stratégiques qui maximisent leurs chances de succès.

Les techniques de manipulation psychologique utilisées

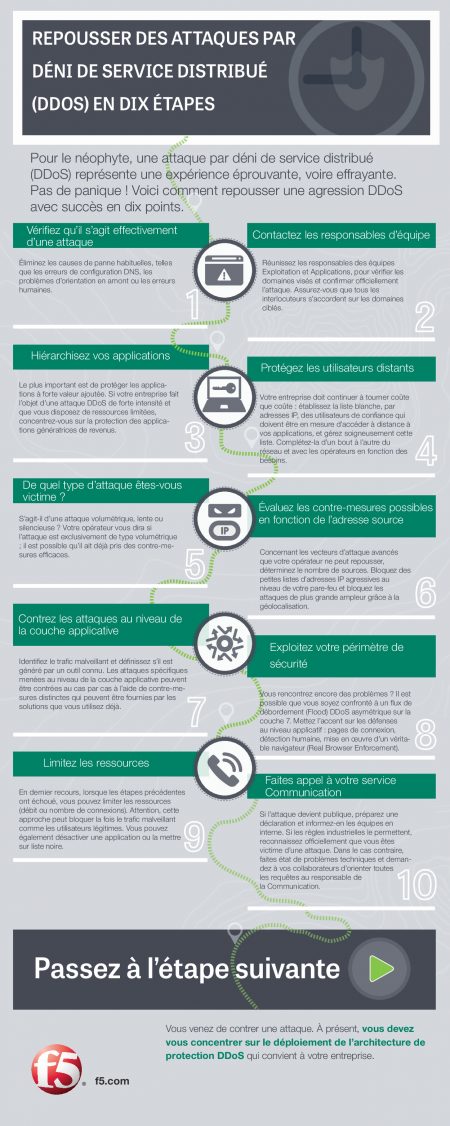

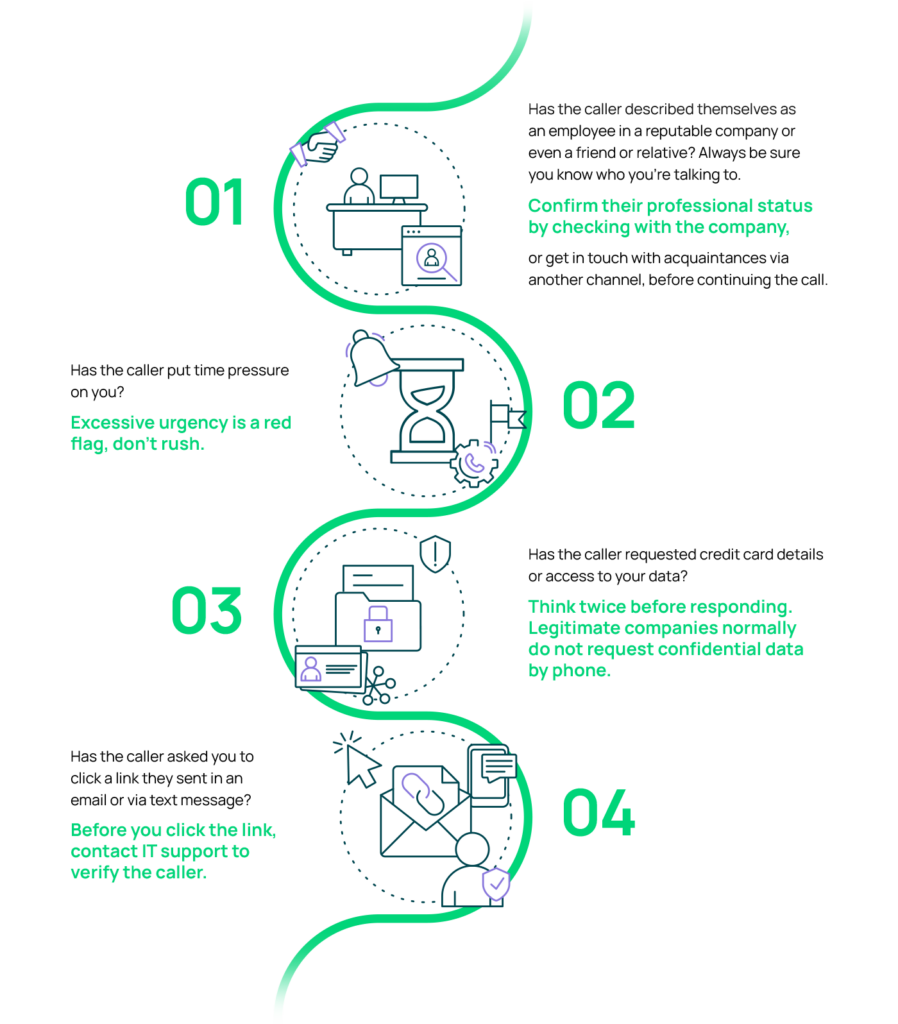

La réussite du vishing repose sur une compréhension fine de la psychologie humaine. Les cybercriminels exploitent plusieurs biais cognitifs pour parvenir à leurs fins :

- L’autorité artificielle : se présenter comme un responsable IT ou un expert technique

- L’urgence fabriquée : créer un sentiment de pression temporelle pour court-circuiter la réflexion

- La familiarité simulée : utiliser des informations publiques pour paraître légitime

- La réciprocité calculée : offrir une aide technique pour obtenir des informations en retour

- La validation sociale : mentionner d’autres employés ou départements pour renforcer la crédibilité

Cette approche multi-facettes permet aux attaquants de contourner efficacement les formations de sensibilisation classiques. Les employés, même sensibilisés aux risques du phishing par email, se montrent souvent moins vigilants face aux sollicitations téléphoniques.

| Étape de l’attaque | Technique utilisée | Objectif recherché | Taux de réussite approximatif |

|---|---|---|---|

| Reconnaissance | Collecte d’informations publiques | Établir la crédibilité | 95% |

| Premier contact | Simulation d’autorité technique | Gagner la confiance | 70% |

| Création d’urgence | Menace de sécurité fictive | Accélérer la décision | 60% |

| Extraction des données | Demande d’identifiants | Obtenir l’accès | 45% |

| Exploitation | Accès aux systèmes cibles | Vol de données | 90% |

Cisco et Google dans la ligne de mire : analyse des attaques récentes

Les incidents survenus chez Cisco et Google illustrent parfaitement la sophistication croissante des attaques par vishing. Ces deux cas d’école révèlent comment même les entreprises les plus avancées en matière de cybersécurité peuvent succomber à ces techniques d’ingénierie sociale.

Google a été la première à communiquer publiquement sur l’incident survenu en juin. L’attaque visait spécifiquement leur système de base de données Salesforce contenant les coordonnées d’entreprises clientes, principalement des PME. Malgré la compromission avérée, la firme de Mountain View s’est voulue rassurante quant à l’impact réel.

Le modus operandi du groupe ShinyHunters

ShinyHunters, également identifié sous le code UNC6040, a développé une expertise particulière dans l’exploitation des instances Salesforce d’entreprise. Leur approche méthodique comprend plusieurs phases distinctes :

- Cartographie des cibles : identification des entreprises utilisant Salesforce

- Reconnaissance sociale : collecte d’informations sur les employés via LinkedIn et réseaux sociaux

- Préparation technique : mise en place d’infrastructures d’appel sophistiquées

- Exécution coordonnée : appels simultanés vers plusieurs employés

- Exploitation rapide : extraction de données avant détection

- Monétisation : demande de rançon ou vente sur le dark web

Cette méthodologie rodée explique en partie le succès répété du groupe contre des cibles de prestige. Leur liste de victimes s’étend bien au-delà de Cisco et Google, incluant des entreprises comme Qantas, Pandora, Allianz Life ou encore LVMH.

L’incident chez Cisco, survenu le 24 juillet, présente des similitudes troublantes avec celui de Google. Le géant des télécommunications a immédiatement coupé l’accès compromis dès la détection de l’intrusion, limitant théoriquement l’impact de la violation.

| Entreprise | Date d’incident | Système compromis | Type de données exposées | Action corrective |

|---|---|---|---|---|

| Juin 2024 | Base Salesforce PME | Coordonnées commerciales | Accès coupé rapidement | |

| Cisco | 24 juillet 2024 | Instance CRM Salesforce | Données non sensibles | Enquête immédiate |

| Qantas | Non précisé | Système client | Informations voyageurs | Renforcement sécurité |

| LVMH | Non précisé | Base commerciale | Données partenaires | Audit sécuritaire |