L’authentification unique avec Google : comprendre le mécanisme derrière la connexion simplifiée

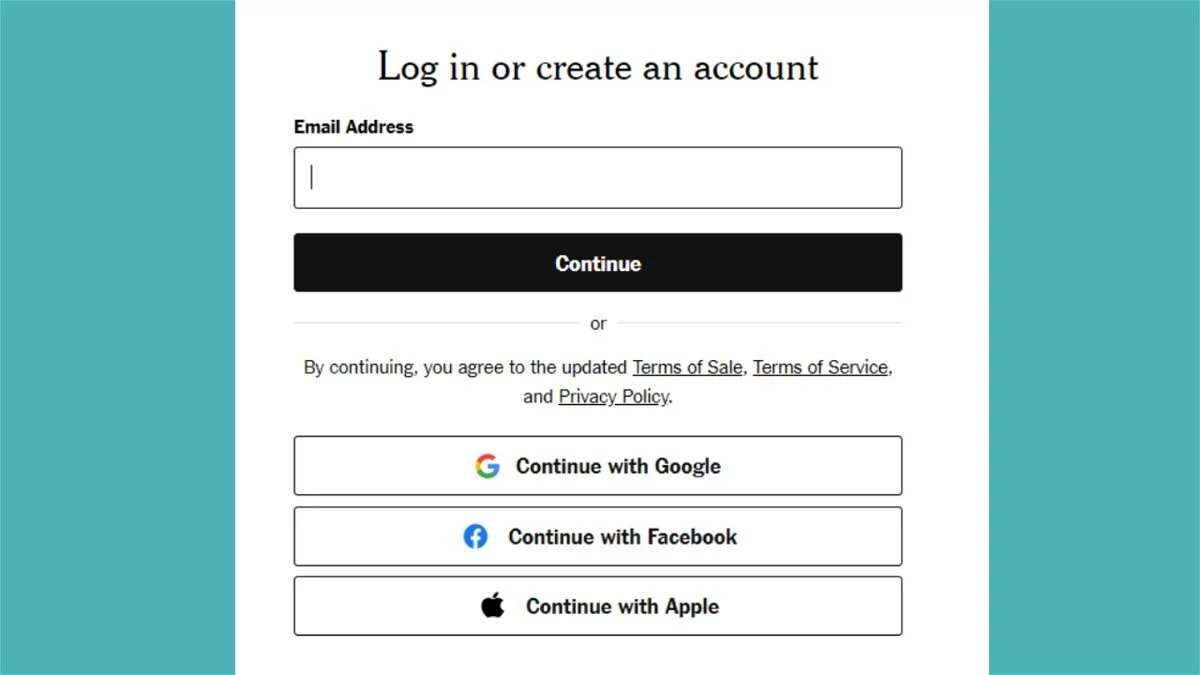

Le bouton « Se connecter avec Google » est devenu omniprésent sur le web. Cette option, qui permet d’accéder à des dizaines de services sans créer de nouveaux comptes, repose sur un système sophistiqué appelé Single Sign-On (SSO), lui-même basé sur le protocole OAuth. Contrairement à ce que beaucoup d’utilisateurs imaginent, cette méthode ne transmet pas votre mot de passe Google aux sites tiers. Le processus fonctionne plutôt comme une validation d’identité : Google confirme qui vous êtes et autorise le service à accéder à certaines informations spécifiques que vous acceptez de partager.

Cette technologie transforme radicalement la gestion des accès en ligne. Au lieu de jongler avec des dizaines de combinaisons identifiant-mot de passe, l’utilisateur centralise son identité numérique autour d’un compte principal. Les experts en cybersécurité soulignent que cette approche réduit considérablement les risques liés à la multiplication des mots de passe faibles ou réutilisés. Chaque nouveau compte créé de manière traditionnelle représente une potentielle porte d’entrée pour les cybercriminels, surtout si l’utilisateur opte pour des mots de passe simples ou identiques sur plusieurs plateformes.

Le protocole OAuth fonctionne selon un principe d’autorisation délimitée. Lorsqu’un utilisateur clique sur « Se connecter avec Google », une fenêtre apparaît listant précisément les informations auxquelles le service tiers souhaite accéder : nom, adresse email, photo de profil, et parfois des données supplémentaires comme l’accès au calendrier ou aux contacts. Cette transparence constitue un élément clé de la sécurité en ligne, car elle permet de prendre une décision éclairée avant d’autoriser l’accès.

Les services qui intègrent cette fonctionnalité n’obtiennent qu’un jeton d’accès temporaire, jamais le mot de passe réel du compte Google. Ce jeton possède une durée de validité limitée et peut être révoqué à tout moment depuis les paramètres du compte principal. Cette architecture technique offre un niveau de protection des données nettement supérieur aux systèmes d’authentification traditionnels, où chaque site conserve ses propres informations d’identification, multipliant ainsi les cibles potentielles pour les pirates.

La centralisation présente également des avantages pratiques considérables. Lorsqu’un utilisateur modifie son mot de passe Google ou active de nouvelles mesures de sécurité, ces protections s’étendent automatiquement à tous les services connectés via OAuth. Cette propagation instantanée des améliorations sécuritaires représente un atout majeur dans un contexte où les menaces évoluent constamment. Les mises à jour de confidentialité et les nouvelles fonctionnalités de protection déployées par Google bénéficient immédiatement à l’ensemble de l’écosystème connecté.

| Méthode d’authentification | Avantages principaux | Risques potentiels |

|---|---|---|

| Connexion traditionnelle | Autonomie totale, isolation des comptes | Multiplication des mots de passe, réutilisation fréquente |

| Connexion Google (OAuth) | Simplification, sécurité centralisée, révocation facile | Dépendance au compte principal, effet domino en cas de compromission |

| Gestionnaire de mots de passe | Mots de passe uniques et forts, synchronisation | Nécessite une application tierce, courbe d’apprentissage |

Les permissions accordées : ce que les applications peuvent réellement voir

La transparence du processus OAuth constitue l’une de ses forces majeures. Avant d’accorder l’accès, l’utilisateur visualise une liste détaillée des permissions demandées. Une application de gestion de tâches pourrait demander l’accès au calendrier Google, tandis qu’un service de newsletter se contentera probablement du nom et de l’adresse email. Cette granularité permet un contrôle précis sur les données partagées, contrairement aux formulaires d’inscription classiques où l’utilisateur ignore souvent comment ses informations seront exploitées.

Certains services abusent toutefois de cette confiance en demandant des permissions excessives. Une application de retouche photo qui réclame l’accès à vos contacts ou à votre historique de localisation devrait éveiller la méfiance. Les utilisateurs avertis prennent le temps d’examiner ces demandes et refusent l’accès aux services qui semblent déraisonnablement gourmands en données. Cette vigilance s’inscrit dans une démarche plus large d’hygiène numérique, essentielle pour maintenir la sécurité en ligne.

- Permissions basiques : nom, adresse email, photo de profil

- Permissions étendues : accès au calendrier, aux documents Drive, aux contacts

- Permissions sensibles : gestion complète du compte, modification des paramètres

- Révocation possible : toutes les autorisations peuvent être retirées via les paramètres Google

Les menaces réelles : quand la connexion Google devient une vulnérabilité

Malgré ses nombreux avantages, l’authentification unique comporte un risque fondamental : la concentration des accès. Si un pirate parvient à compromettre le compte Google principal, il obtient instantanément les clés de l’ensemble des services connectés. Ce scénario du « point de défaillance unique » transforme votre compte Google en coffre-fort contenant toutes vos identités numériques. Un seul mot de passe volé, une seule session détournée, et c’est tout l’écosystème qui bascule.

Les techniques de piratage évoluent constamment. Le phishing demeure la méthode la plus répandue : des emails ou des sites web frauduleux imitent l’interface de connexion Google pour dérober les identifiants. Ces pages falsifiées atteignent parfois un niveau de sophistication impressionnant, reproduisant fidèlement le design et même l’URL de Google grâce à des techniques d’homographe ou de typosquatting. Un utilisateur distrait peut facilement tomber dans le piège, surtout sur mobile où la vérification de l’URL s’avère plus complexe.

Les failles de sécurité dans le protocole OAuth lui-même ont été documentées à plusieurs reprises. Des chercheurs ont démontré qu’il était possible, dans certaines configurations, de détourner la fonction « Connexion avec Google » pour prendre le contrôle de comptes d’entreprise. Ces vulnérabilités exploitent généralement des implémentations défaillantes du protocole côté service tiers plutôt que des faiblesses intrinsèques à Google. Néanmoins, l’utilisateur final subit les conséquences sans toujours comprendre l’origine technique du problème, comme l’ont révélé des incidents récents ayant nécessité des correctifs urgents, notamment concernant les failles corrigées dans Chrome.

La dépendance à Google pose également question d’un point de vue pratique. Une suspension de compte, qu’elle soit justifiée ou erronée, peut bloquer l’accès à des dizaines de services simultanément. Les témoignages d’utilisateurs ayant perdu l’accès à leur compte Google pour des raisons obscures abondent sur les forums. Ces personnes se retrouvent soudainement exclues de leur messagerie, de leurs documents professionnels, mais aussi de tous les services tiers connectés, sans possibilité de récupérer rapidement leurs accès.

| Type de menace | Fréquence | Impact potentiel | Niveau de protection |

|---|---|---|---|

| Phishing ciblé | Élevée | Compromission totale du compte | Éducation utilisateur + 2FA obligatoire |

| Faille OAuth tierce | Moyenne | Accès non autorisé aux données partagées | Révocation régulière des accès |

| Suspension de compte | Faible | Perte d’accès à tous les services | Comptes de secours, sauvegardes externes |

| Session hijacking | Moyenne | Utilisation frauduleuse temporaire | Déconnexion régulière, surveillance activité |

L’effet domino : comprendre la cascade de compromissions

Le scénario cauchemardesque de la compromission en cascade mérite une attention particulière. Imaginons qu’un pirate accède à votre compte Google principal. En quelques minutes, il peut consulter votre messagerie pour identifier tous les services auxquels vous êtes inscrit. Ensuite, il utilise la fonction « mot de passe oublié » sur ces services, recevant les liens de réinitialisation directement dans la boîte mail compromise. Même les comptes créés de manière traditionnelle deviennent vulnérables dès lors que l’email de récupération est contrôlé par l’attaquant.

Cette réalité souligne l’importance critique de la gestion des accès et de la surveillance active. Google propose heureusement des outils de monitoring qui alertent lors de connexions suspectes ou de modifications inhabituelles. Les notifications d’activité suspecte arrivent sur les appareils de confiance, permettant une réaction rapide. Cependant, ces mécanismes ne fonctionnent que si l’utilisateur les a préalablement configurés et reste attentif aux alertes reçues.

- Vérification mensuelle des appareils connectés au compte

- Révision trimestrielle des applications tierces autorisées

- Activation des alertes de sécurité sur tous les appareils

- Création d’un compte de secours pour les services critiques

- Documentation des services connectés via Google

Sécuriser son compte Google : les pratiques essentielles en détail

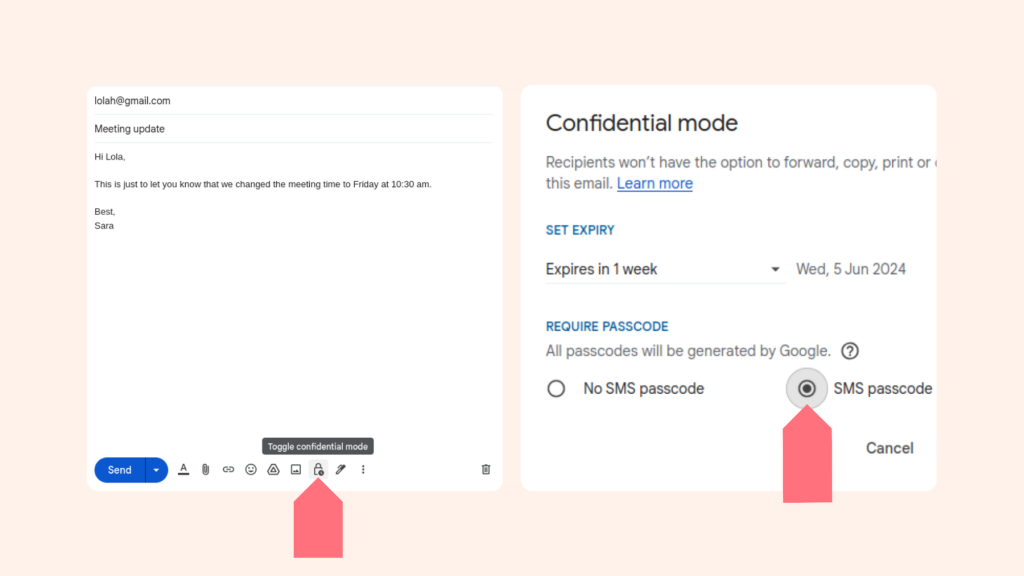

La sécurisation d’un compte Google utilisé comme identité numérique principale exige une approche méthodique et multicouche. L’authentification en deux étapes (2FA) constitue la pierre angulaire de cette protection. Contrairement à ce que beaucoup pensent, tous les modes de 2FA ne se valent pas. La méthode par SMS, longtemps considérée comme suffisante, présente des vulnérabilités connues : interception par SIM swapping, phishing via faux codes, délais de réception problématiques à l’étranger.

Les applications d’authentification comme Google Authenticator, Authy ou Microsoft Authenticator offrent un niveau de sécurité nettement supérieur. Ces applications génèrent des codes temporaires localement sur le smartphone, sans dépendre du réseau mobile. Même si un pirate obtient le mot de passe, il ne pourra pas se connecter sans accès physique au téléphone. Cette couche de protection supplémentaire transforme radicalement le paysage des risques informatiques, rendant les attaques à distance infiniment plus complexes.

Les clés de sécurité physiques (passkeys) représentent l’avant-garde de la protection des données. Ces petits dispositifs USB ou NFC, comme les YubiKey, doivent être physiquement présents pour valider une connexion. Leur avantage majeur réside dans l’impossibilité totale de les intercepter à distance. Aucun code ne transite sur internet, aucun phishing ne peut les dérober. Google encourage activement l’adoption de ces clés, allant jusqu’à les rendre obligatoires pour ses propres employés travaillant sur des projets sensibles.

Le mot de passe lui-même mérite une attention particulière, même s’il passe après la 2FA en termes de priorité. Un mot de passe robuste combine longueur, complexité et unicité. Les gestionnaires de mots de passe comme 1Password, Bitwarden ou Dashlane automatisent cette tâche en générant et stockant des mots de passe imprévisibles. Ces outils créent une synergie avec l’authentification Google : le gestionnaire protège les comptes traditionnels tandis que Google sécurise les connexions OAuth, offrant ainsi une défense en profondeur.

| Méthode 2FA | Niveau de sécurité | Facilité d’usage | Coût |

|---|---|---|---|

| SMS | Moyen (vulnérable SIM swap) | Très élevée | Gratuit |

| Application d’authentification | Élevé | Élevée | Gratuit |

| Clé de sécurité physique | Très élevé | Moyenne (matériel requis) | 20-50 euros |

| Biométrie (empreinte, visage) | Élevé (dépend appareil) | Très élevée | Inclus dans appareil |

L’hygiène numérique : auditer régulièrement ses connexions tierces

La sécurité ne s’arrête pas à la configuration initiale. Google propose un onglet « Sécurité » dans les paramètres du compte, véritable centre de contrôle de votre identité numérique. Cet espace permet de consulter tous les services tiers ayant accès au compte, avec la date de dernière utilisation et les permissions accordées. Un audit trimestriel s’impose pour identifier les services obsolètes ou suspects.

Combien d’utilisateurs se souviennent de cette application testée brièvement il y a trois ans et qui conserve toujours un accès complet au calendrier ? La révocation des autorisations inutiles réduit considérablement la surface d’attaque. Cette pratique s’apparente au nettoyage régulier d’une maison : elle prévient l’accumulation de risques invisibles mais bien réels, contribuant à sécuriser votre avenir numérique.

- Révision mensuelle de l’activité récente du compte

- Suppression des applications inactives depuis plus de 6 mois

- Vérification des appareils connectés (smartphones, ordinateurs, tablettes)

- Analyse des autorisations accordées aux applications actives

- Mise à jour régulière des informations de récupération (numéro, email secondaire)

- Test annuel du processus de récupération de compte

La fonction « Vérification de la sécurité » de Google automatise une partie de cet audit. Cet assistant analyse le compte et propose des recommandations personnalisées : activation de la 2FA, mise à jour d’informations de récupération obsolètes, révocation d’accès suspects. Prendre dix minutes tous les trois mois pour effectuer cette vérification représente un investissement minime pour un bénéfice sécuritaire considérable.

Les alternatives et stratégies de diversification des risques

Mettre tous ses œufs dans le même panier numérique, aussi solide soit-il, comporte des risques intrinsèques. La diversification stratégique des méthodes d’authentification constitue une approche mature de la sécurité en ligne. Cette stratégie ne signifie pas renoncer entièrement à l’authentification unique avec Google, mais plutôt segmenter intelligemment ses usages en fonction de la criticité des services.

Pour les services financiers, médicaux ou professionnels particulièrement sensibles, privilégier une authentification traditionnelle avec un mot de passe unique et fort, stocké dans un gestionnaire dédié, réduit la dépendance au compte Google. En cas de compromission de ce dernier, les services critiques restent isolés et protégés. Cette approche demande certes plus d’efforts de gestion, mais elle établit des cloisons étanches entre différents niveaux de sensibilité.

Les services d’authentification alternatifs comme « Se connecter avec Apple », Microsoft Account ou même GitHub pour les développeurs, offrent des options de diversification. Apple mise particulièrement sur la confidentialité avec sa fonctionnalité « Masquer mon adresse e-mail », générant des adresses aléatoires pour chaque service. Cette technique limite drastiquement le profilage inter-sites et protège l’adresse email réelle contre les fuites de données.

Les gestionnaires de mots de passe modernes intègrent désormais des fonctionnalités d’authentification qui rivalisent avec les solutions des géants technologiques. Bitwarden, solution open-source, permet de synchroniser ses identifiants chiffrés sur tous ses appareils tout en conservant un contrôle total sur les données. 1Password va plus loin avec son concept de « Secret Key », une clé cryptographique unique qui s’ajoute au mot de passe maître, rendant quasi impossible le déchiffrement des données même en cas de fuite depuis les serveurs de l’entreprise.

| Stratégie | Niveau de sécurité | Complexité de gestion | Meilleur usage |

|---|---|---|---|

| Google exclusif | Moyen-Élevé | Faible | Utilisateur casual, faible sensibilité |

| Segmentation par criticité | Élevé | Moyenne | Usage mixte pro/perso |

| Diversification fournisseurs | Élevé | Moyenne-Élevée | Utilisateurs avancés |

| Gestionnaire + OAuth sélectif | Très élevé | Élevée | Professionnels, données sensibles |

Créer une architecture de sécurité personnalisée

L’approche optimale consiste à cartographier ses services en ligne par niveau de sensibilité. Un tableur simple suffit : colonne pour le service, colonne pour le type de données stockées, colonne pour la méthode d’authentification choisie. Cette visualisation permet d’identifier rapidement les incohérences, comme un service bancaire connecté via Google sans 2FA activée sur le compte principal.

La segmentation peut également passer par la création de comptes Google distincts. Un compte personnel pour les réseaux sociaux et les services de divertissement, un compte professionnel pour les outils métier, et éventuellement un compte dédié aux services financiers. Cette architecture cloisonnée limite la propagation en cas de compromission d’un des comptes. Certes, la gestion devient plus complexe, nécessitant de jongler entre plusieurs sessions, mais les navigateurs modernes facilitent cette tâche avec les profils utilisateur, à l’instar des principes de sécurisation préventive appliqués dans d’autres domaines.

- Compte principal : services critiques avec 2FA matérielle obligatoire

- Compte secondaire : services de consommation courante avec 2FA application

- Compte professionnel : séparation stricte vie privée/travail

- Emails alias : génération d’adresses spécifiques par service

- Gestionnaire de mots de passe : pour tous les comptes non-OAuth

Prise de décision éclairée : quand choisir ou éviter la connexion Google

La décision d’utiliser ou non l’authentification via Google devrait résulter d’une analyse rationnelle plutôt que d’un réflexe de commodité. Plusieurs critères objectifs permettent d’évaluer la pertinence de cette option pour chaque nouveau service rencontré. La réputation du service constitue le premier filtre : un site web inconnu, mal référencé ou proposant des offres suspectes ne mérite pas l’accès à votre identité Google, quelles que soient les permissions demandées.

La nature des données que vous prévoyez de confier au service influence également le choix. Pour un forum de discussion généraliste ou une application de retouche photo basique utilisée occasionnellement, l’authentification Google simplifie l’expérience sans risque majeur. En revanche, pour une plateforme de trading, un dossier médical en ligne ou un service de stockage de documents confidentiels, une authentification indépendante avec des identifiants uniques offre une meilleure isolation.

La fréquence d’utilisation prévue mérite considération. Un service utilisé quotidiennement justifie l’investissement dans une authentification robuste et indépendante, potentiellement avec sa propre 2FA. À l’inverse, un site consulté une fois par trimestre bénéficie de l’authentification Google qui évite l’oubli inévitable du mot de passe et les procédures fastidieuses de récupération de compte. Cette logique pragmatique optimise le ratio sécurité-praticité.

| Type de service | Recommandation | Méthode suggérée | Justification |

|---|---|---|---|

| Banque/Finance | Éviter OAuth | Authentification propre + 2FA | Données critiques, isolation nécessaire |

| Santé/Médical | Éviter OAuth | Authentification dédiée | Confidentialité maximale requise |

| Réseaux sociaux | Accepter OAuth | Connexion Google | Convenance, données déjà publiques |

| E-commerce courant | Accepter OAuth | Connexion Google | Simplicité, risque modéré |

| Services professionnels | Selon contexte | Compte Google dédié pro | Séparation vie privée/travail |

| Sites inconnus/suspects | Rejeter | Email temporaire ou abstention | Risque non quantifiable |

Détecter les signaux d’alerte lors de l’authentification

Certains indicateurs doivent immédiatement éveiller la méfiance lors du processus d’authentification via Google. Une demande de permissions manifestement excessives constitue un drapeau rouge évident. Pourquoi une application de calcul de pourboire aurait-elle besoin d’accéder à vos contacts et votre localisation en temps réel ? Ces demandes abusives trahissent généralement des intentions de collecte de données à des fins commerciales ou malveillantes.

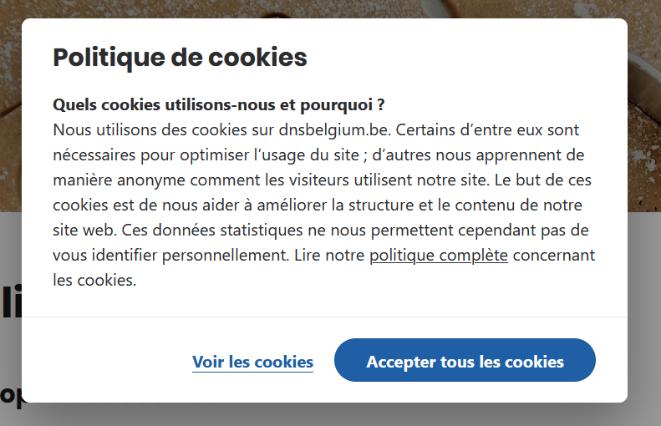

L’absence de politique de confidentialité claire ou une présentation bâclée du site suggèrent un manque de professionnalisme préoccupant. Les services légitimes investissent dans une communication transparente sur l’utilisation des données. Un site qui cache ces informations ou les rédige en termes intentionnellement obscurs ne mérite pas confiance. De même, les fautes d’orthographe massives, les traductions approximatives ou les interfaces manifestement copiées signalent souvent des opérations frauduleuses, rappelant l’importance de la vigilance comparable à celle nécessaire pour identifier les technologies sécurisées.

- Permissions demandées disproportionnées par rapport au service proposé

- URL suspecte ne correspondant pas au nom du service annoncé

- Absence de mentions légales ou de politique de confidentialité

- Redirections multiples avant d’atteindre la page d’authentification

- Certificat SSL absent ou invalide (connexion non HTTPS)

- Pression temporelle artificielle (offre expirante dans X minutes)

La vérification de l’URL mérite une attention particulière. Les attaques par phishing sophistiquées créent des pages d’authentification Google factices, hébergées sur des domaines frauduleux. Avant d’entrer vos identifiants, vérifiez systématiquement que l’URL commence bien par « accounts.google.com ». Les navigateurs modernes affichent le cadenas de sécurité et le nom de domaine en évidence, mais les pirates exploitent des techniques d’homographe utilisant des caractères Unicode visuellement identiques aux lettres latines pour tromper même les utilisateurs vigilants.

Surveillance active et réaction rapide face aux incidents

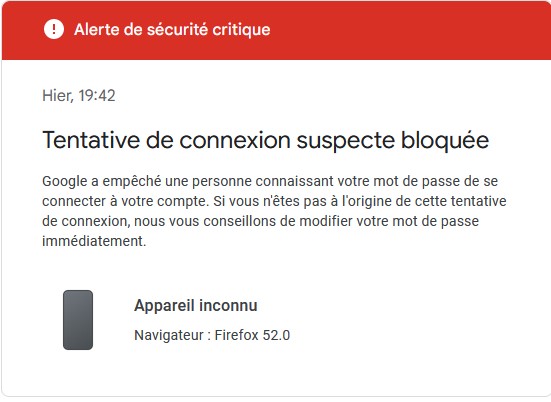

La sécurité en ligne ne se limite pas à la prévention ; elle exige également une capacité de détection et de réaction rapide face aux incidents. Google envoie des notifications lorsqu’une connexion suspecte est détectée : nouvel appareil, localisation géographique inhabituelle, changement d’adresse IP significatif. Ces alertes arrivent par email et notification push sur les appareils de confiance. Ignorer ces messages représente une erreur critique, car ils constituent souvent le premier indicateur d’une tentative de compromission.

La page « Activité du compte » dans les paramètres Google conserve un historique détaillé des connexions et actions effectuées. Consulter régulièrement cet historique permet d’identifier des anomalies : connexions depuis des pays où vous n’êtes jamais allé, activité nocturne alors que vous dormiez, utilisation de services que vous n’avez jamais ouverts. Chaque entrée anormale justifie une vérification approfondie et potentiellement un changement immédiat de mot de passe suivi d’une déconnexion forcée de tous les appareils.

En cas de suspicion de compromission, une procédure d’urgence s’impose. Première étape : changer immédiatement le mot de passe depuis un appareil de confiance, jamais depuis l’appareil potentiellement compromis. Deuxième étape : activer ou renforcer la 2FA si ce n’était pas déjà fait. Troisième étape : déconnecter toutes les sessions actives via les paramètres de sécurité. Quatrième étape : réviser et révoquer toutes les autorisations d’applications tierces, sans exception. Cette réinitialisation complète brise les accès non autorisés et repart sur des bases saines.

| Signal d’alerte | Gravité | Action immédiate | Action complémentaire |

|---|---|---|---|

| Email de connexion inhabituelle | Élevée | Vérifier activité récente | Changer mot de passe si non initié |

| Emails non envoyés par vous | Critique | Changement mot de passe immédiat | Déconnexion tous appareils, scan antivirus |

| Modification paramètres non autorisée | Critique | Réinitialisation complète compte | Contacter support Google |

| Application tierce suspecte autorisée | Moyenne | Révocation immédiate | Audit toutes autorisations |

Préparer un plan de récupération en cas de perte d’accès

La préparation d’un scénario de récupération constitue une démarche souvent négligée mais potentiellement salvatrice. Google propose plusieurs méthodes de récupération : numéro de téléphone, adresse email secondaire, questions de sécurité. Ces informations doivent impérativement être maintenues à jour. Un numéro de mobile résilié il y a deux ans ne servira à rien le jour où vous en aurez désespérément besoin pour récupérer un compte verrouillé.

La documentation des services critiques connectés via Google mérite également attention. Maintenir une liste à jour, stockée en lieu sûr (gestionnaire de mots de passe, document chiffré local), permet de réagir efficacement en cas de perte d’accès prolongée au compte Google. Cette liste devrait inclure les services, leur importance, et idéalement les moyens de contact du support client pour expliquer la situation et trouver des solutions alternatives d’accès.

- Maintenir à jour téléphone et email de récupération

- Configurer un contact de confiance pour récupération compte

- Documenter les services critiques connectés via OAuth

- Conserver codes de secours 2FA dans un coffre-fort physique

- Tester annuellement le processus de récupération de compte

- Prévoir comptes email alternatifs pour services critiques

Les codes de secours générés lors de l’activation de la 2FA représentent une bouée de sauvetage précieuse. Ces codes à usage unique permettent l’accès au compte même sans accès au téléphone ou à la clé de sécurité. Ils doivent être imprimés et conservés dans un endroit sûr, physiquement séparé des appareils numériques : coffre-fort domestique, coffre bancaire, enveloppe scellée chez un proche de confiance. Cette précaution paraît excessive jusqu’au jour où elle devient la seule option pour récupérer des années de données et d’historique numérique, une approche similaire aux mesures de protection sans compromis adoptées dans d’autres secteurs technologiques.

Évolutions futures et tendances de l’authentification numérique

Le paysage de l’authentification évolue rapidement, poussé par l’innovation technologique et les menaces croissantes. Les passkeys, standard FIDO2 développé par l’alliance FIDO (Fast IDentity Online), représentent probablement l’avenir de l’authentification en ligne. Cette technologie élimine complètement les mots de passe traditionnels au profit de clés cryptographiques stockées localement sur les appareils. Google, Apple et Microsoft collaborent activement pour déployer ce standard, visant un futur sans mots de passe d’ici quelques années.

Les passkeys fonctionnent via la cryptographie à clé publique : l’appareil génère une paire de clés, conserve la clé privée en local (souvent dans une enclave sécurisée matérielle) et transmet uniquement la clé publique au service. Lors de la connexion, le service envoie un défi cryptographique que seul l’appareil possédant la clé privée peut résoudre. Cette architecture rend impossible le phishing, car il n’existe aucune information qu’un utilisateur pourrait accidentellement divulguer à un site frauduleux.

L’authentification biométrique continue à se développer, mais soulève des questions éthiques et pratiques importantes. Contrairement à un mot de passe modifiable, une empreinte digitale ou un scan rétinien restent inaltérables à vie. Une fuite de données biométriques représente donc un risque permanent. Les systèmes modernes stockent heureusement des représentations mathématiques des caractéristiques biométriques plutôt que les données brutes, rendant la reconstruction de l’information originale théoriquement impossible.

L’intelligence artificielle transforme également la détection des menaces. Les systèmes d’apprentissage automatique analysent les schémas de comportement pour identifier les anomalies : vitesse de frappe inhabituelle, mouvements de souris atypiques, horaires de connexion divergents des habitudes. Ces analyses comportementales créent une authentification continue, invisible pour l’utilisateur légitime mais détectant efficacement les accès frauduleux même avec des identifiants valides.

| Technologie émergente | Maturité actuelle | Avantages principaux | Défis restants |

|---|---|---|---|

| Passkeys FIDO2 | Déploiement en cours | Phishing impossible, simplicité usage | Adoption lente, compatibilité |

| Biométrie avancée | Mature sur appareils | Commodité maximale | Vie privée, irrévocabilité |

| Authentification comportementale | Émergente | Détection continue, transparente | Faux positifs, vie privée |

| Blockchain identité | Expérimentale | Décentralisation, contrôle utilisateur | Complexité, réversibilité limitée |

La décentralisation de l’identité numérique : promesse ou illusion ?

Les concepts d’identité décentralisée basés sur la blockchain proposent une alternative radicale au modèle actuel. Plutôt que de confier son identité à Google, Apple ou Facebook, l’utilisateur contrôlerait directement ses identifiants via un portefeuille cryptographique. Cette vision séduit les défenseurs de la vie privée et les sceptiques des géants technologiques, promettant souveraineté et résilience face aux suspensions de compte arbitraires.

La réalité pratique tempère cet enthousiasme. Les systèmes décentralisés transfèrent l’entière responsabilité de la sécurité à l’utilisateur final. Perdre sa clé privée signifie perdre définitivement l’accès à son identité numérique, sans possibilité de récupération. Cette irrévocabilité contraste avec les systèmes centralisés qui, malgré leurs défauts, offrent des procédures de récupération. Pour l’utilisateur moyen, peu familier avec la cryptographie et la gestion de clés, ces systèmes présentent probablement plus de risques que de bénéfices à court terme.

- Passkeys : adoption progressive, support natif navigateurs

- Zero-knowledge proofs : vérification sans révélation données

- Authentification adaptative : ajustement friction selon contexte risque

- Identité auto-souveraine : contrôle utilisateur via blockchain

- Authentification continue : monitoring comportemental transparent

- Privacy-preserving credentials : partage sélectif d’attributs

L’avenir probable combine ces différentes approches plutôt que d’adopter une solution unique. Les passkeys pour les services grand public, l’authentification comportementale comme couche de sécurité supplémentaire, et la biométrie pour la convenance sur appareils personnels. Cette hybridation permettra d’ajuster le niveau de sécurité et de friction au contexte spécifique, optimisant l’expérience utilisateur sans compromettre la protection des données. Les organisations travaillent d’ailleurs activement sur des standards d’interopérabilité, garantissant que ces différents systèmes pourront coexister et se compléter efficacement, une évolution rappelant les efforts de standardisation dans d’autres domaines comme celui mentionné par l’alliance pour la normalisation.

La connexion avec Google est-elle vraiment sûre pour tous mes comptes ?

La connexion Google utilise le protocole OAuth qui offre un bon niveau de sécurité si votre compte principal est correctement protégé. Activez impérativement l’authentification en deux étapes avec une application d’authentification ou une clé physique plutôt que par SMS. Le risque principal réside dans la centralisation : si votre compte Google est compromis, tous les services connectés deviennent accessibles au pirate. Pour les services particulièrement sensibles comme les banques ou les dossiers médicaux, privilégiez une authentification indépendante avec des identifiants uniques.

Comment savoir quelles applications ont accès à mon compte Google ?

Rendez-vous dans les paramètres de votre compte Google, section Sécurité, puis Applications tierces ayant accès au compte. Vous y trouverez la liste complète des services connectés avec la date de dernier accès et les permissions accordées. Révoquez régulièrement les accès des applications que vous n’utilisez plus ou qui demandent des permissions excessives. Effectuez cet audit au minimum tous les trois mois pour maintenir une bonne hygiène numérique et réduire votre surface d’attaque.

Que faire si je soupçonne que mon compte Google a été piraté ?

Réagissez immédiatement en changeant votre mot de passe depuis un appareil de confiance. Ensuite, déconnectez toutes les sessions actives via les paramètres de sécurité, puis révoquez tous les accès aux applications tierces. Vérifiez l’historique d’activité pour identifier les actions suspectes et consultez les paramètres de transfert ou de filtrage d’emails qu’un pirate aurait pu configurer. Activez ou renforcez votre authentification en deux étapes, puis contactez le support Google si vous constatez des modifications que vous ne pouvez pas corriger vous-même.

Vaut-il mieux utiliser plusieurs comptes Google pour différents usages ?

La segmentation par comptes distincts offre une meilleure isolation en cas de compromission. Créer un compte pour les services professionnels, un autre pour le personnel et éventuellement un troisième pour les services financiers limite la propagation des dégâts si l’un des comptes est piraté. Cette approche demande plus de gestion mais augmente significativement la sécurité globale. Les navigateurs modernes facilitent cette séparation avec les profils utilisateur permettant de basculer rapidement entre plusieurs identités numériques.

Les passkeys vont-ils remplacer complètement les mots de passe ?

Les passkeys représentent l’évolution logique vers une authentification sans mot de passe, éliminant les risques de phishing et de réutilisation. Google, Apple et Microsoft déploient activement ce standard FIDO2 qui utilise la cryptographie à clé publique. La transition sera progressive, car elle nécessite l’adoption par les services web et la mise à jour des appareils utilisateurs. D’ici quelques années, les passkeys devraient devenir la méthode d’authentification dominante, mais les mots de passe coexisteront probablement encore longtemps pour les systèmes legacy et certains cas d’usage spécifiques.