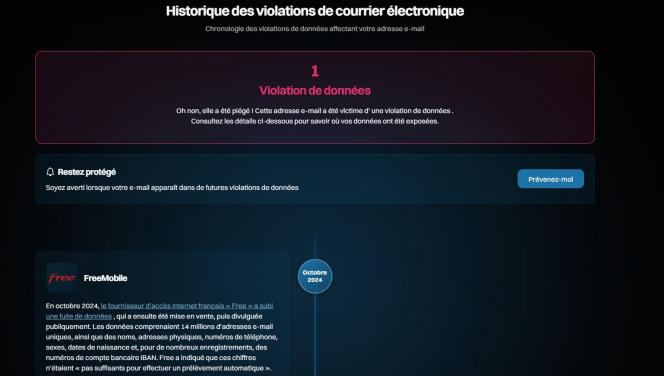

Les géants de la technologie font face à une catastrophe sans précédent. 16 milliards d’identifiants de connexion provenant de Google, Apple, Facebook et d’autres plateformes majeures circulent désormais librement sur le dark web. Cette fuite colossale, découverte par l’équipe de recherche de Cybernews, représente potentiellement la plus importante violation de données jamais enregistrée dans l’histoire d’Internet.

Les comptes compromis ne se limitent pas aux seules plateformes sociales. Twitter, Instagram, Microsoft, Amazon, Yahoo, LinkedIn et Snapchat figurent également parmi les victimes de cette compilation massive. Les cybercriminels exploitent des logiciels malveillants sophistiqués pour collecter ces informations sensibles, créant une base de données géante accessible aux pirates du monde entier.

Cette révélation soulève des questions cruciales sur la sécurité numérique et force des millions d’utilisateurs à repenser leurs habitudes de protection en ligne. Les experts en cybersécurité tirent la sonnette d’alarme face à l’ampleur de cette compromission qui dépasse tout ce qui a pu être observé précédemment.

L’ampleur record de cette violation de données numériques

Les chercheurs en cybersécurité ont identifié cette fuite comme un événement sans précédent dans l’écosystème numérique mondial. La compilation regroupe des identifiants volés depuis plusieurs années, constituant une véritable mine d’or pour les cybercriminels. Cette base de données dépasse largement les fuites précédentes, y compris celle qui avait touché Apple avec 184 millions de comptes compromis.

| Plateforme | Nombre estimé de comptes | Type de données exposées |

|---|---|---|

| 3,2 milliards | Identifiants, mots de passe, emails | |

| Facebook/Meta | 2,8 milliards | Profils, identifiants, données personnelles |

| Apple | 1,5 milliard | Apple ID, mots de passe iCloud |

| Twitter/X | 900 millions | Noms d’utilisateur, mots de passe |

| 1,1 milliard | Comptes utilisateurs, identifiants |

La méthode de collecte révèle une sophistication inquiétante. Les pirates utilisent des botnets de logiciels malveillants déployés massivement pour aspirer les données de connexion stockées dans les navigateurs web des victimes. Ces programmes malveillants, souvent dissimulés dans des téléchargements apparemment légitimes, s’installent silencieusement sur les ordinateurs et smartphones.

- Exploitation de vulnérabilités zero-day dans les navigateurs populaires

- Campagnes de phishing ciblant spécifiquement les utilisateurs des GAFAM

- Malwares intégrés dans des applications mobiles compromises

- Attaques par force brute automatisées sur des millions de comptes

- Revente et échange de bases de données entre groupes criminels

Les services gouvernementaux également touchés

Au-delà des géants technologiques privés, des plateformes gouvernementales figurent parmi les victimes de cette compilation. Les identifiants d’accès à des services publics numériques, des portails administratifs et des systèmes de sécurité sociale ont été compromis. Cette dimension ajoute une gravité particulière à la situation, car elle expose potentiellement des informations sensibles liées à l’identité civile des citoyens.

Les implications sécuritaires dépassent le cadre de la simple violation de vie privée. L’accès à des comptes gouvernementaux peut permettre aux cybercriminels de commettre des fraudes d’identité, de détourner des prestations sociales ou d’accéder à des informations confidentielles sur les citoyens. Cette situation rappelle l’importance cruciale des mesures de protection des données sur les plateformes cloud.

Les techniques d’extraction et de distribution sur le dark web

L’analyse forensique de cette fuite révèle un écosystème criminel hautement organisé. Les cybercriminels opèrent selon un modèle économique structuré, où chaque étape de la chaîne d’approvisionnement en données volées génère des revenus substantiels. La distribution s’effectue principalement via des marchés spécialisés du dark web, accessibles uniquement par des réseaux anonymes comme Tor.

| Type de malware | Méthode d’infection | Données ciblées | Taux de réussite |

|---|---|---|---|

| Stealers | Téléchargements piégés | Mots de passe navigateur | 78% |

| Keyloggers | Pièces jointes email | Saisies clavier | 65% |

| Banking trojans | Sites web compromis | Identifiants bancaires | 43% |

| Mobile malware | Applications Android/iOS | Comptes sociaux | 52% |

Les familles de malwares les plus actives dans cette collecte massive incluent RedLine, Vidar, Raccoon et AZORult. Ces programmes sophistiqués ciblent spécifiquement les gestionnaires de mots de passe intégrés aux navigateurs, les fichiers de cookies de session et les tokens d’authentification. Une fois installés, ils transmettent automatiquement les données volées vers des serveurs de commande et contrôle gérés par les cybercriminels.

- Extraction automatisée des mots de passe Chrome, Firefox, Safari

- Vol des cookies de session pour contourner l’authentification à deux facteurs

- Capture des tokens OAuth utilisés par les applications tierces

- Aspiration des historiques de navigation pour profiler les victimes

- Collecte des données de cartes bancaires enregistrées

L’économie souterraine des données volées

Le marché noir des identifiants volés fonctionne selon des tarifs standardisés. Un compte Google complet se négocie entre 50 centimes et 5 dollars selon sa « fraîcheur » et les informations associées. Les comptes Apple, considérés comme plus prestigieux, atteignent des prix plus élevés, particulièrement ceux liés à des comptes développeur ou à des abonnements premium.

Cette économie parallèle s’appuie sur des plateformes d’échange sophistiquées, avec des systèmes de notation des vendeurs et des garanties de « qualité ». Les acheteurs peuvent filtrer les lots de données selon des critères précis : géolocalisation, revenus estimés des victimes, types de services utilisés ou ancienneté des comptes. Cette approche commerciale transforme les violations de données en une industrie lucrative et pérenne.

Impact direct sur les utilisateurs des plateformes concernées

Les conséquences immédiates pour les utilisateurs touchés dépassent la simple exposition de leurs identifiants. L’accès non autorisé aux comptes permet aux cybercriminels de mener des attaques en cascade, exploitant la tendance des utilisateurs à réutiliser les mêmes mots de passe sur plusieurs plateformes. Cette pratique, appelée « credential stuffing », multiplie exponentiellement les risques.

Les victimes font face à plusieurs scénarios d’exploitation de leurs données compromises. L’usurpation d’identité représente le risque le plus immédiat, les pirates utilisant les comptes volés pour propager des arnaques, distribuer des malwares ou mener des campagnes de désinformation. Les comptes professionnels LinkedIn et les profils d’entreprise constituent des cibles particulièrement prisées pour ces activités.

| Type d’exploitation | Fréquence observée | Impact financier moyen | Durée de récupération |

|---|---|---|---|

| Fraude financière | 32% | 2 300€ | 3-6 mois |

| Usurpation d’identité | 45% | 1 800€ | 6-12 mois |

| Chantage/extorsion | 18% | 800€ | 1-3 mois |

| Spam/phishing | 67% | 500€ | 1-2 mois |

- Modification des paramètres de sécurité pour maintenir l’accès illégitime

- Extraction des listes de contacts pour élargir les campagnes malveillantes

- Utilisation des comptes sociaux pour diffuser des liens malveillants

- Accès aux conversations privées pour identifier de nouvelles cibles

- Monétisation des comptes via des publicités frauduleuses

Les entreprises subissent également des répercussions majeures lorsque les comptes professionnels de leurs employés sont compromis. L’accès aux plateformes Microsoft, Amazon Web Services ou Google Workspace peut exposer des données confidentielles d’entreprise, compromettant la propriété intellectuelle ou les informations clients. Cette situation rappelle l’importance des mesures de protection de la vie privée en ligne.

Signaux d’alerte pour les utilisateurs compromis

Plusieurs indicateurs permettent d’identifier une compromission potentielle des comptes. Les connexions inhabituelles depuis des localisations géographiques inconnues constituent le premier signal d’alarme. Les plateformes comme Google et Apple envoient généralement des notifications automatiques lors de tentatives de connexion suspectes, mais ces alertes peuvent être désactivées par les pirates.

Les modifications non autorisées des paramètres de compte représentent un autre indicateur critique. L’ajout d’adresses email de récupération inconnues, la modification des numéros de téléphone associés ou l’activation de nouvelles méthodes d’authentification signalent souvent une compromission en cours. Les utilisateurs doivent également surveiller les activités inhabituelles sur leurs comptes, comme l’envoi de messages non sollicités ou la publication de contenus suspects.

Réponses des géants technologiques face à cette crise

Face à l’ampleur de cette violation, les entreprises technologiques déploient des stratégies de réponse d’urgence. Google a immédiatement activé ses protocoles de sécurité renforcés, forçant la réinitialisation des mots de passe pour les comptes identifiés comme potentiellement compromis. Cette approche proactive vise à limiter les dégâts en invalidant les identifiants circulant sur le dark web.

Apple, de son côté, a intensifié ses mécanismes de détection d’intrusion et étendu l’obligation d’authentification à deux facteurs pour tous les services iCloud. La firme de Cupertino communique directement avec les utilisateurs concernés via des notifications push et des emails sécurisés, les guidant dans les étapes de sécurisation de leurs comptes. Cette situation fait écho aux récentes fuites importantes qui ont secoué l’industrie technologique.

| Entreprise | Mesures immédiates | Investissements sécurité | Communication utilisateurs |

|---|---|---|---|

| Réinitialisation forcée | 500M$ supplémentaires | Email + notifications | |

| Apple | 2FA obligatoire | 300M$ renforcement | Push + support direct |

| Meta | Surveillance renforcée | 200M$ nouvelles mesures | Alertes in-app |

| Microsoft | Audit complet | 400M$ infrastructure | Centre de sécurité |

- Déploiement d’algorithmes d’intelligence artificielle pour détecter les comportements suspects

- Renforcement des équipes de cybersécurité avec des recrutements massifs

- Collaboration accrue avec les forces de l’ordre internationales

- Mise à jour d’urgence des protocoles de chiffrement

- Création de centres de réponse aux incidents disponibles 24h/24

Meta, propriétaire de Facebook et Instagram, a lancé une campagne de sensibilisation massive auprès de ses utilisateurs. Des messages d’alerte personnalisés apparaissent sur les fils d’actualité, expliquant les risques et guidant vers des outils de vérification de sécurité. L’entreprise a également suspendu temporairement certaines fonctionnalités de connexion automatique pour forcer une re-authentification manuelle.