Le géant de la tech a porté un coup majeur à l’écosystème clandestin des proxies résidentiels en neutralisant IPIDEA, une infrastructure utilisée par des centaines de groupes criminels et acteurs étatiques pour dissimuler leurs activités illicites. Cette opération d’envergure, menée par le Google Threat Intelligence Group, illustre l’ampleur d’une menace souvent invisible pour le grand public : la transformation de millions d’appareils du quotidien en relais involontaires au service de la cybercriminalité.

L’action combine des mesures juridiques et techniques visant à désorganiser durablement un acteur majeur du marché gris d’internet. En ciblant les domaines de contrôle et les mécanismes de distribution des logiciels malveillants, Google revendique avoir réduit de plusieurs millions le nombre d’appareils exploitables et interrompu l’activité d’au moins treize marques commerciales liées à ce réseau malveillant.

Architecture d’un réseau de proxies résidentiels à échelle mondiale

Pour saisir la portée du démantèlement opéré par Google, il convient d’abord de comprendre le fonctionnement d’un réseau de proxies résidentiels. Contrairement aux infrastructures classiques hébergées dans des centres de données professionnels, ces réseaux s’appuient sur des adresses IP appartenant à des particuliers, des foyers ordinaires ou de petites entreprises. Le trafic malveillant emprunte alors des connexions apparemment légitimes, rendant sa détection extrêmement complexe pour les systèmes de sécurité informatique traditionnels.

IPIDEA a bâti son empire sur ce modèle d’exploitation d’appareils. L’infrastructure reposait sur des millions de terminaux dispersés géographiquement, avec une valorisation particulière des adresses IP situées aux États-Unis, au Canada et dans plusieurs pays européens. Cette répartition géographique stratégique permettait aux utilisateurs du réseau de contourner les restrictions régionales et d’apparaître comme des internautes locaux légitimes lors de leurs opérations clandestines.

La méthodologie de recrutement des appareils reposait sur la diffusion massive de kits de développement logiciel, communément appelés SDK. Ces composants étaient intégrés à des applications Android, des logiciels Windows ou des services VPN gratuits. Une fois le programme installé par l’utilisateur, l’application continuait d’assurer sa fonction apparente, qu’il s’agisse d’un utilitaire système, d’un jeu ou d’un service de protection de la vie privée, tout en transformant discrètement l’appareil en point de sortie du réseau proxy.

L’ampleur de cette infiltration se mesure aux chiffres révélés par Google : plus de 600 applications Android et 3 075 fichiers Windows distincts ont été identifiés comme vecteurs de propagation. Certaines applications se présentaient comme de simples outils de productivité, d’autres comme des composants système légitimes, créant une confusion délibérée pour échapper aux contrôles de cybersécurité. Dans la majorité des cas, l’enrôlement de l’appareil dans le réseau n’était pas clairement mentionné dans les conditions d’utilisation, privant les propriétaires d’appareils de toute possibilité de consentement éclairé.

Mécanismes techniques de dissimulation et de persistance

La sophistication du dispositif IPIDEA ne se limitait pas à sa capacité de diffusion. Le réseau employait des techniques avancées pour maintenir sa présence sur les appareils infectés et échapper aux analyses de sécurité. Les composants malveillants adoptaient des noms de processus imitant des services système légitimes, s’enfouissaient dans des répertoires peu consultés et utilisaient des mécanismes de chiffrement pour masquer leurs communications avec les serveurs de commande et de contrôle.

Cette architecture permettait une résilience remarquable face aux tentatives de détection. Même les utilisateurs vigilants équipés d’antivirus récents pouvaient héberger ces composants sans les identifier, tant la frontière entre logiciel légitime et malware était soigneusement brouillée. La conception modulaire du système permettait par ailleurs des mises à jour silencieuses, adaptant continuellement les techniques d’évasion aux nouvelles signatures de détection déployées par les éditeurs de solutions de sécurité.

| Type d’appareil | Vecteurs d’infection identifiés | Zones géographiques privilégiées |

|---|---|---|

| Smartphones Android | Plus de 600 applications | États-Unis, Canada, Europe |

| Ordinateurs Windows | 3 075 fichiers distincts | États-Unis, Canada, Europe |

| Appareils IoT | Composants SDK intégrés | Répartition mondiale |

| Services VPN gratuits | Applications modifiées | Toutes régions |

Méthodologie opérationnelle du démantèlement orchestré par Google

L’intervention du Google Threat Intelligence Group s’est concentrée sur les infrastructures critiques permettant le fonctionnement du réseau. Plutôt que de tenter l’impossible tâche de nettoyer individuellement des millions d’appareils dispersés, l’équipe a visé le cœur névralgique du système : les domaines servant à piloter ces terminaux et à distribuer les tâches de proxy. Cette approche chirurgicale a permis de paralyser l’ensemble de l’écosystème en neutralisant ses points de commande centraux.

La stratégie reposait sur une collaboration étroite avec les autorités judiciaires et les registrars de noms de domaine. En obtenant des ordonnances de saisie pour les domaines identifiés comme faisant partie de l’infrastructure de contrôle, Google a coupé les canaux de communication entre les serveurs d’administration et les millions d’appareils enrôlés. Sans instructions provenant de ces serveurs maîtres, les composants malveillants présents sur les terminaux devenaient inertes, incapables de participer au réseau de proxies.

Le résultat revendiqué par Google témoigne de l’efficacité de cette approche : une réduction de plusieurs millions du nombre d’appareils exploitables par les opérateurs du réseau, et l’arrêt complet d’au moins treize marques commerciales utilisées pour vendre les services de proxy à des clients criminels. Cette perturbation massive représente un revers économique considérable pour les opérateurs d’IPIDEA, compromettant durablement leur modèle d’affaires et leur réputation dans l’écosystème clandestin.

Coordination internationale et partage de renseignements

Le succès de l’opération découle également d’une coopération sans précédent entre acteurs privés et publics. Google a partagé ses indicateurs de compromission avec d’autres grandes plateformes technologiques, permettant une action coordonnée sur plusieurs fronts simultanément. Les fournisseurs d’accès internet, armés de ces informations, ont pu identifier et bloquer le trafic associé au réseau IPIDEA, réduisant encore davantage son utilité opérationnelle.

Cette dimension collaborative illustre une évolution significative dans la lutte contre la cybercriminalité. Alors que les infrastructures malveillantes deviennent de plus en plus sophistiquées et transfrontalières, la réponse des défenseurs doit elle aussi transcender les silos organisationnels et géographiques. L’approche adoptée contre IPIDEA préfigure peut-être un nouveau paradigme dans la répression des menaces numériques à grande échelle, similaire aux efforts déployés dans d’autres domaines de sécurité comme les opérations multinationales contre les domaines malveillants.

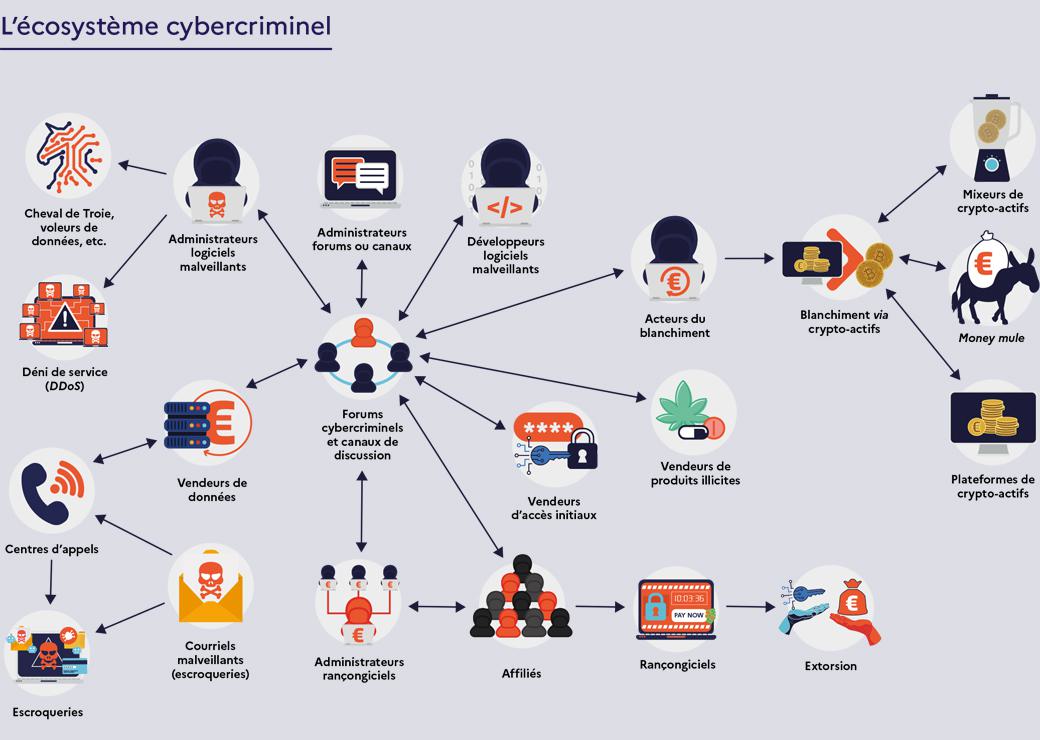

Exploitation criminelle des proxies résidentiels : cas d’usage et acteurs impliqués

L’infrastructure IPIDEA ne servait pas à contourner des restrictions géographiques pour accéder à des contenus de divertissement. Les recherches menées par Google révèlent une utilisation massive à des fins malveillantes, impliquant des acteurs aux motivations et capacités variées. Le réseau constituait un outil essentiel pour masquer l’origine de multiples formes d’attaque informatique, permettant aux criminels d’opérer avec une relative impunité.

Sur une période de seulement sept jours au mois de janvier, les systèmes de surveillance de Google ont identifié plus de 550 groupes de menaces distincts utilisant des adresses IP issues du réseau IPIDEA pour dissimuler leurs activités. Cette concentration exceptionnelle illustre à quel point ces infrastructures sont devenues indispensables aux opérations numériques occultes, qu’elles soient criminelles ou étatiques.

Les utilisations documentées couvrent un spectre large de menaces. Le pilotage de botnets, ces armées d’appareils compromis utilisés pour lancer des attaques par déni de service distribué, représente l’une des applications les plus fréquentes. Les proxies résidentiels permettent aux contrôleurs de ces réseaux zombies de communiquer avec leurs troupes sans révéler leur localisation réelle, compliquant considérablement les efforts d’attribution et de répression.

Acteurs étatiques et espionnage numérique

Parmi les utilisateurs les plus préoccupants du réseau IPIDEA figurent des groupes attribués à des États. Google mentionne explicitement des acteurs associés à la Chine, la Corée du Nord, l’Iran et la Russie. Ces entités exploitent les proxies résidentiels pour mener des opérations d’espionnage, cibler des dissidents ou infiltrer des infrastructures critiques, tout en apparaissant comme des internautes ordinaires situés dans les pays visés.

Cette dimension géopolitique transforme la question des proxies résidentiels d’un simple problème de cybersécurité en enjeu de sécurité nationale pour de nombreux pays. Les implications dépassent largement le cadre de la criminalité traditionnelle pour toucher aux relations internationales et à la protection des infrastructures stratégiques. La neutralisation d’IPIDEA représente donc un succès tactique dans un conflit numérique plus vaste, où les frontières entre acteurs criminels et étatiques deviennent de plus en plus poreuses.

- Attaques par force brute : tentatives automatisées de connexion à des services en ligne en testant des millions de combinaisons d’identifiants et de mots de passe, dissimulées derrière des adresses IP résidentielles pour échapper aux blocages

- Fraude publicitaire : génération de clics et d’impressions frauduleuses depuis des adresses IP diversifiées pour tromper les systèmes de détection et maximiser les revenus illicites

- Contournement de restrictions : accès à des comptes bancaires ou services restreints en apparaissant comme un utilisateur local légitime plutôt qu’un attaquant distant

- Collecte de renseignements : surveillance discrète de cibles d’intérêt sans révéler l’origine géographique réelle de l’opération

- Distribution de malwares : téléchargement et diffusion de logiciels malveillants depuis des adresses IP résidentielles pour contourner les listes noires basées sur la réputation

Économie souterraine et monétisation de l’accès illégitime

Le modèle économique d’IPIDEA reposait sur la vente d’accès à son réseau de proxies résidentiels. Les tarifs variaient selon la qualité des adresses IP proposées, les connexions issues de pays occidentaux commandant des prix nettement supérieurs en raison de leur plus grande valeur opérationnelle. Cette marchandisation de l’accès illégitime à des millions d’appareils généraient des revenus substantiels, finançant l’expansion continue du réseau et son adaptation aux contre-mesures de sécurité.

Les clients du service incluaient aussi bien des criminels isolés cherchant à commettre des fraudes ponctuelles que des organisations sophistiquées menant des campagnes prolongées. Cette démocratisation de capacités autrefois réservées aux acteurs les plus avancés abaisse considérablement les barrières à l’entrée de la cybercriminalité, permettant même à des individus peu compétents techniquement de mener des opérations destructrices à grande échelle. Dans ce contexte, les actions menées par des entreprises comme Google pour neutraliser les réseaux malveillants sur Android deviennent cruciales.

Implications techniques pour la sécurité des appareils connectés

L’affaire IPIDEA soulève des questions fondamentales concernant la sécurité de l’écosystème des applications mobiles et logicielles. La capacité d’intégrer des composants malveillants dans des centaines d’applications distribuées via des canaux officiels et tiers révèle des failles systémiques dans les processus de validation et de contrôle. Les utilisateurs ordinaires, même vigilants, se trouvent démunis face à des menaces qui se dissimulent dans des applications apparemment légitimes.

Les magasins d’applications, qu’il s’agisse du Google Play Store ou de boutiques alternatives, fonctionnent selon des modèles de validation automatisée qui peinent à détecter des comportements malveillants subtils. Un SDK proxy peut facilement passer inaperçu lors d’analyses automatisées s’il n’active ses fonctionnalités malveillantes qu’après une période de latence ou en réponse à des conditions spécifiques. Cette asymétrie entre la sophistication des attaquants et les capacités de détection des plateformes crée un environnement propice à la prolifération de telles menaces.

Pour les appareils Windows, la problématique s’avère similaire mais amplifiée par l’ouverture traditionnelle de la plateforme. Les utilisateurs installent fréquemment des logiciels provenant de sources diverses, souvent sans vérifier leur provenance ou leur intégrité. Les 3 075 fichiers distincts identifiés par Google comme vecteurs d’infection témoignent de la diversité des approches employées pour infiltrer ces systèmes, depuis les installateurs piégés jusqu’aux mises à jour falsifiées de logiciels populaires.

Vulnérabilités des objets connectés et de l’Internet des objets

Au-delà des smartphones et ordinateurs, l’écosystème de l’Internet des objets représente une surface d’attaque particulièrement préoccupante. De nombreux appareils connectés, des téléviseurs intelligents aux caméras de surveillance domestiques, intègrent des composants logiciels tiers sans surveillance rigoureuse. Ces dispositifs, souvent dotés de capacités de mise à jour automatique et rarement surveillés par leurs propriétaires, constituent des cibles idéales pour l’enrôlement dans des réseaux de proxies ou de botnets.

La durée de vie prolongée de ces appareils aggrave le problème. Contrairement aux smartphones qui bénéficient de mises à jour régulières pendant quelques années, de nombreux objets connectés ne reçoivent plus de correctifs de sécurité après quelques mois seulement. Ils demeurent pourtant en service pendant des années, offrant des points d’entrée persistants pour les acteurs malveillants. Cette réalité transforme des millions de foyers en participants involontaires d’infrastructures criminelles.

Perspectives d’évolution et recommandations de protection

Le démantèlement d’IPIDEA marque une victoire significative mais non définitive dans la lutte contre les réseaux de proxies résidentiels. Google reconnaît d’ailleurs que seule une coopération durable entre plateformes, fournisseurs d’accès et chercheurs en sécurité permettra de limiter efficacement les abus. D’autres acteurs similaires continuent d’opérer, et de nouveaux réseaux émergent régulièrement pour combler le vide laissé par ceux qui sont neutralisés.

La résilience de ce modèle d’affaires criminel découle de sa rentabilité exceptionnelle et de la difficulté technique à l’éradiquer complètement. Tant qu’existera une demande pour des services permettant de dissimuler l’origine du trafic internet, des entrepreneurs sans scrupules trouveront des moyens de constituer et monétiser ces infrastructures. L’approche doit donc combiner répression des acteurs existants et prévention de l’émergence de nouveaux réseaux.

Pour les utilisateurs individuels, plusieurs mesures réduisent significativement le risque d’enrôlement involontaire dans de tels réseaux. L’installation exclusive d’applications provenant de sources officielles constitue une première ligne de défense, bien qu’imparfaite comme l’a démontré l’affaire IPIDEA. L’examen attentif des permissions demandées par les applications, particulièrement celles concernant l’accès réseau et les fonctionnalités de VPN, permet d’identifier des comportements suspects.

| Mesure de protection | Niveau de difficulté | Efficacité estimée |

|---|---|---|

| Installation exclusive depuis stores officiels | Facile | Moyenne |

| Examen des permissions d’applications | Moyen | Bonne |

| Utilisation de solutions antivirus réputées | Facile | Moyenne |

| Surveillance du trafic réseau domestique | Difficile | Excellente |

| Mises à jour régulières de tous les appareils | Facile | Bonne |

Responsabilités des plateformes et évolutions réglementaires nécessaires

Les plateformes de distribution d’applications portent une responsabilité croissante dans la prévention de telles infiltrations. Les processus de validation doivent évoluer vers des analyses comportementales plus sophistiquées, capables de détecter les activités suspectes qui ne se manifestent qu’après l’installation. L’investissement dans des équipes de révision humaine pour les applications sensibles, combiné à des systèmes automatisés d’apprentissage automatique, représente une approche prometteuse.

Sur le plan réglementaire, plusieurs juridictions commencent à imposer des obligations de transparence concernant l’utilisation de SDK tiers dans les applications. Ces exigences visent à permettre aux utilisateurs et aux autorités de comprendre exactement quels composants sont intégrés aux logiciels qu’ils installent. L’efficacité de telles mesures dépendra toutefois de leur application effective et des sanctions prévues en cas de non-conformité.

L’industrie de la sécurité informatique doit également adapter ses approches. Les solutions traditionnelles de détection de malwares, basées sur des signatures et des comportements connus, peinent à identifier des menaces qui fonctionnent à la frontière entre légalité et malveillance. Le développement de capacités de détection contextuelles, analysant non seulement le code mais aussi les relations entre applications, SDK et infrastructures externes, devient indispensable.

Comment savoir si mon appareil fait partie d’un réseau de proxies résidentiels ?

Plusieurs indicateurs peuvent signaler la présence d’un composant proxy malveillant : une consommation anormale de données même en l’absence d’utilisation active, un ralentissement inexpliqué de la connexion internet, ou une surchauffe inhabituelle de l’appareil. L’utilisation d’applications de surveillance réseau permet d’identifier des connexions sortantes vers des serveurs inconnus. En cas de doute, une réinitialisation complète de l’appareil après sauvegarde des données personnelles représente la solution la plus sûre.

Les VPN gratuits sont-ils tous dangereux ?

Tous les VPN gratuits ne sont pas nécessairement malveillants, mais leur modèle économique soulève des questions légitimes. Sans revenus directs provenant des utilisateurs, ces services doivent monétiser autrement, parfois en collectant et vendant des données de navigation, voire en intégrant des fonctionnalités de proxy résidentiel. Les services VPN réputés et payants offrent généralement de meilleures garanties de protection de la vie privée, leurs revenus provenant directement des abonnements plutôt que d’activités annexes.

Quelles conséquences légales pour les propriétaires d’appareils compromis ?

Dans la plupart des juridictions, les propriétaires d’appareils enrôlés à leur insu dans un réseau de proxies ne sont pas considérés comme légalement responsables des activités criminelles transitant par leur connexion. Toutefois, ils peuvent faire face à des désagréments temporaires si leur adresse IP est associée à des activités suspectes, comme le blocage de certains services en ligne. Il demeure important de signaler le compromis aux autorités compétentes et aux fournisseurs de services concernés pour établir clairement son statut de victime.

Comment les plateformes peuvent-elles mieux détecter ces menaces ?

Les plateformes de distribution doivent combiner analyses statiques et dynamiques des applications. L’examen du code source permet d’identifier des SDK connus pour être problématiques, tandis que l’exécution dans des environnements contrôlés révèle les comportements réels après installation. La surveillance continue des applications déjà approuvées s’avère également cruciale, car des mises à jour ultérieures peuvent introduire des fonctionnalités malveillantes absentes de la version initiale validée.

Existe-t-il des utilisations légitimes des réseaux de proxies résidentiels ?

Certaines applications légitimes emploient des réseaux de proxies résidentiels, notamment pour la vérification de la disponibilité géographique de contenus, les tests de performance de sites web depuis différentes localisations, ou la recherche en cybersécurité. La différence fondamentale avec les réseaux malveillants réside dans le consentement éclairé des participants, qui acceptent explicitement que leur connexion soit utilisée à ces fins, généralement en échange d’une compensation financière ou de services gratuits. La transparence et le consentement constituent les critères essentiels de légitimité.