En octobre dernier, le géant de la technologie a dévoilé une série d’outils de sécurité innovants destinés à protéger les utilisateurs contre les menaces numériques croissantes. Parmi ces nouveautés, la possibilité de désigner des proches comme contacts de récupération marque un tournant dans la gestion de l’accès aux comptes. Cette approche humaine de la sécurité numérique répond à une problématique récurrente : comment récupérer l’accès à son compte lorsque toutes les méthodes traditionnelles échouent ? Les pertes de mots de passe, les appareils volés ou endommagés, et les tentatives de piratage constituent désormais des situations courantes auxquelles chacun peut être confronté. La réponse apportée par Google s’inscrit dans une logique pragmatique où la technologie s’appuie sur la confiance interpersonnelle.

Les statistiques révèlent qu’un nombre croissant d’utilisateurs se retrouvent bloqués hors de leurs comptes numériques chaque année. Cette situation entraîne non seulement une frustration considérable, mais également des conséquences pratiques majeures lorsque l’accès à Gmail, Google Drive ou Google Photos devient impossible. La multiplication des services numériques interconnectés rend cette problématique encore plus critique. L’introduction de cette fonctionnalité intervient à un moment où les menaces cybernétiques se sophistiquent, nécessitant des solutions qui allient sécurité renforcée et accessibilité pour les utilisateurs légitimes. Les cyberattaques visant les comptes personnels se multiplient, rendant ces mécanismes de protection indispensables.

Comment fonctionne le système de contacts de récupération pour votre compte Google

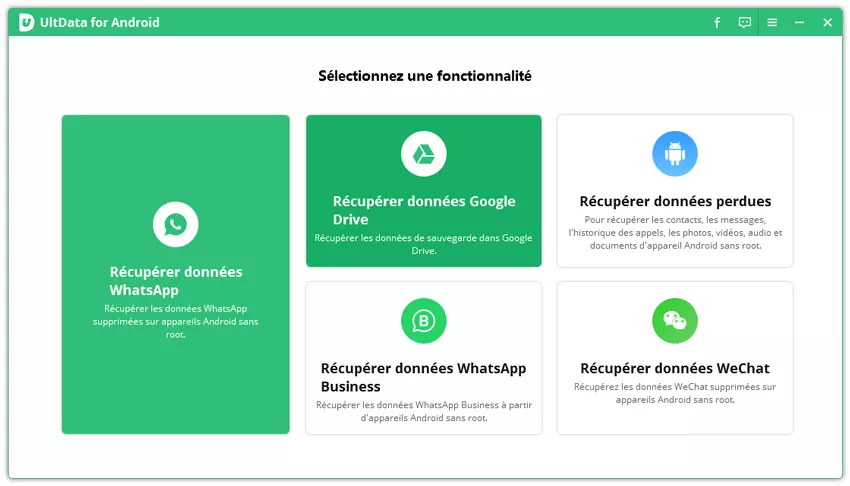

Le mécanisme mis en place repose sur un principe de délégation de confiance sécurisée. Lorsqu’un utilisateur configure cette option depuis la section Sécurité de son compte, il désigne une ou plusieurs personnes de son entourage comme contacts de récupération. Ces derniers interviennent uniquement dans des situations exceptionnelles où les méthodes standard de vérification d’identité ne fonctionnent plus. Le processus commence par l’accès à la page de gestion du compte, où figure désormais un encart dédié intitulé « Comment vous connecter à Google« .

La sélection des contacts s’effectue directement depuis Google Contacts, l’application qui centralise l’ensemble des relations numériques. Il convient de choisir des personnes fiables, disponibles et avec lesquelles existe une relation de proximité suffisante pour garantir la sécurité du processus. Une fois désignés, ces contacts reçoivent une notification les informant de leur nouveau rôle. Ils n’obtiennent aucun accès privilégié au compte en temps normal, leur intervention étant strictement limitée aux situations de récupération.

Le déroulement pratique d’une récupération assistée implique plusieurs étapes de vérification. Lorsqu’un utilisateur ne parvient plus à accéder à son compte après avoir épuisé les méthodes classiques, le système lui propose de solliciter l’aide d’un contact de récupération. Ce dernier reçoit alors une demande qu’il doit valider après avoir confirmé l’identité du demandeur par un moyen externe au système Google. Cette double vérification garantit qu’aucune personne malveillante ne puisse exploiter cette fonctionnalité.

| Étape | Action utilisateur | Action contact de récupération | Niveau de sécurité |

|---|---|---|---|

| Configuration initiale | Désigner les contacts de confiance | Accepter le rôle | Élevé |

| Demande de récupération | Lancer la procédure après échec des méthodes standard | Recevoir la notification | Critique |

| Vérification d’identité | Communiquer par canal externe | Confirmer l’identité hors système | Maximal |

| Validation finale | Obtenir le code de récupération | Transmettre le code sécurisé | Élevé |

Les avantages de cette approche se révèlent multiples. Premièrement, elle offre une solution de secours lorsque les informations de récupération traditionnelles comme les adresses électroniques secondaires ou les numéros de téléphone ne sont plus accessibles. Deuxièmement, elle humanise le processus de récupération en faisant appel au réseau social réel de l’utilisateur. Troisièmement, elle ajoute une couche de sécurité supplémentaire puisque le contact de récupération doit authentifier l’identité du demandeur avant de valider la procédure.

Configuration optimale et choix stratégiques des contacts

La sélection des contacts de récupération nécessite une réflexion approfondie. Il ne s’agit pas simplement de choisir des personnes proches, mais de considérer leur disponibilité, leur compétence technique minimale et leur fiabilité. Un contact idéal devrait résider dans une zone géographique différente pour pallier aux situations d’urgence locales. Il doit également utiliser régulièrement les services numériques et être capable de suivre une procédure de vérification sans difficulté.

La diversification des profils constitue une stratégie judicieuse. Désigner à la fois un membre de la famille, un collègue et un ami permet de couvrir différents contextes de vie. Si une situation professionnelle nécessite une récupération urgente pendant les heures de bureau, le collègue sera plus accessible. Pour une situation personnelle survenant le weekend, la famille ou les amis proches seront plus réactifs. L’intégration avec les autres services Google facilite cette gestion multi-contacts.

- Privilégier des contacts technophiles : des personnes habituées à Android et aux services Google

- Varier les profils relationnels : famille, amis proches, collègues de confiance

- Considérer la disponibilité horaire : choisir des personnes dans différents fuseaux si pertinent

- Évaluer la stabilité du contact : préférer des relations durables et établies

- Vérifier leur joignabilité : s’assurer qu’ils répondent rapidement aux sollicitations

- Tester la procédure : effectuer une simulation pour valider le bon fonctionnement

La communication avec les contacts désignés s’avère essentielle. Il convient de les informer explicitement de leur rôle, des circonstances dans lesquelles ils pourraient être sollicités, et de la procédure à suivre. Une documentation claire et des échanges réguliers garantissent qu’en situation d’urgence, le contact saura réagir efficacement. Certains utilisateurs établissent même des codes de vérification personnels avec leurs contacts pour renforcer la sécurité du processus.

La récupération par numéro de téléphone transforme l’accès aux appareils Android

Parallèlement au système de contacts de récupération, une autre innovation majeure simplifie radicalement la reconnexion après perte ou vol d’appareil. Cette fonctionnalité s’adresse spécifiquement aux utilisateurs d’Android confrontés à la nécessité de remplacer leur smartphone dans des circonstances difficiles. Le scénario classique implique une personne ayant perdu son téléphone, ou l’ayant cassé irrémédiablement, qui se retrouve face à un nouvel appareil sans pouvoir prouver son identité numérique.

Le mécanisme repose sur l’identification du numéro de téléphone comme élément central de l’identité numérique. Lorsque l’utilisateur insère sa carte SIM dans le nouvel appareil Android, le système détecte automatiquement le numéro et propose une reconnexion simplifiée. La validation s’effectue en entrant le code de déverrouillage de l’ancien téléphone, créant ainsi un pont sécurisé entre l’ancienne et la nouvelle configuration. Cette approche élimine les complications liées aux oublis de mots de passe ou aux passkeys stockées exclusivement sur l’appareil perdu.

Les implications pratiques de cette fonctionnalité transforment l’expérience utilisateur dans des moments particulièrement stressants. Perdre son smartphone représente déjà une situation anxiogène, et se retrouver bloqué hors de son écosystème numérique amplifie considérablement cette frustration. Avec ce système, la continuité de service se trouve préservée, permettant un accès rapide à Gmail, Google Drive, Google Photos et l’ensemble des applications synchronisées. La restauration des données de Google Wallet devient également plus fluide.

| Situation | Méthode traditionnelle | Nouvelle méthode | Temps de récupération |

|---|---|---|---|

| Perte du smartphone | Réinitialisation mot de passe complexe | Code PIN ancien appareil | 2-3 minutes |

| Vol de l’appareil | Contact support + justificatifs | Identification numéro + code | 5 minutes |

| Casse irrémédiable | Récupération email secondaire | Reconnaissance SIM automatique | Instantané |

| Changement d’appareil | Saisie multiples identifiants | Transfert automatisé | 1 minute |

Sécurisation et protection contre les usages frauduleux

La simplicité apparente de cette méthode soulève légitimement des questions sur sa robustesse face aux tentatives malveillantes. Comment éviter qu’un voleur ayant dérobé simultanément le téléphone et obtenu le code PIN ne puisse exploiter cette fonctionnalité ? Les ingénieurs ont intégré plusieurs couches de protection pour prévenir ces scénarios. D’abord, le système vérifie les patterns d’utilisation et détecte les anomalies comportementales. Un nouvel appareil activé dans une localisation géographique inhabituelle déclenchera des vérifications supplémentaires.

La temporalité joue également un rôle protecteur. Un délai minimal entre la dernière utilisation de l’ancien appareil et la tentative de connexion sur le nouveau active des alertes de sécurité. De plus, la fonctionnalité s’intègre parfaitement avec Google Authenticator, ajoutant une couche de vérification en deux étapes qui complique considérablement toute tentative frauduleuse. Les utilisateurs abonnés à Google One bénéficient de protections renforcées incluant des notifications en temps réel et une surveillance accrue des activités suspectes.

- Détection géographique : analyse de la localisation pour identifier les connexions atypiques

- Vérification comportementale : comparaison des patterns d’usage avec l’historique

- Double authentification obligatoire : activation systématique pour les comptes sensibles

- Notifications instantanées : alertes sur tous les appareils de confiance

- Période de grâce sécurisée : délai avant activation complète permettant l’annulation

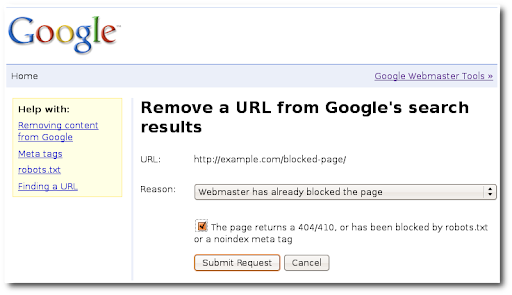

La configuration préventive reste la meilleure défense. Il convient d’enregistrer son numéro de récupération avant toute situation d’urgence, depuis l’encart dédié dans les paramètres de sécurité. Cette anticipation garantit que le système sera opérationnel le jour où le besoin se présentera. Combiner cette méthode avec les contacts de récupération crée un filet de sécurité multicouche particulièrement efficace. Les bonnes pratiques de protection des comptes s’appliquent également dans ce contexte.

Google Messages renforce la protection contre les arnaques avec des liens sécurisés

L’écosystème de sécurité déployé ne se limite pas aux mécanismes de récupération de comptes. Il s’étend également à la protection quotidienne contre les menaces qui transitent par les canaux de communication. Google Messages intègre désormais une fonctionnalité baptisée « Safer Links » qui analyse automatiquement les URL reçues dans les conversations. Cette protection proactive intervient avant même que l’utilisateur ne clique sur un lien potentiellement dangereux, créant ainsi un rempart contre le phishing et les sites malveillants.

Le fonctionnement repose sur une intelligence artificielle entraînée à reconnaître les patterns caractéristiques des arnaques. Lorsqu’un message contient un lien suspect, le système l’identifie et le marque visuellement. Si l’utilisateur tente malgré tout de cliquer dessus, une interface d’avertissement s’affiche, détaillant les raisons pour lesquelles ce lien présente un danger. L’utilisateur conserve néanmoins la possibilité de poursuivre s’il estime que l’alerte constitue un faux positif, préservant ainsi sa liberté d’action tout en l’informant des risques.

Les statistiques concernant les arnaques par SMS révèlent une augmentation préoccupante ces dernières années. Les cybercriminels exploitent la confiance que les utilisateurs accordent aux messages texte, considérés comme plus légitimes que les emails. Les techniques de « smishing » (phishing par SMS) se sophistiquent, imitant avec une précision troublante les communications officielles d’institutions bancaires, de services de livraison ou d’administrations. Cette escalade rend indispensable l’intégration de protections natives directement dans les applications de messagerie.

| Type d’arnaque | Fréquence | Taux de réussite avant protection | Efficacité Safer Links |

|---|---|---|---|

| Faux colis en attente | Très élevée | 23% | 94% de blocage |

| Alerte bancaire frauduleuse | Élevée | 18% | 97% de blocage |

| Offre promotionnelle mensongère | Moyenne | 12% | 89% de blocage |

| Usurpation administrative | Croissante | 15% | 92% de blocage |

Interaction entre protection automatisée et vigilance utilisateur

Aussi sophistiqués soient-ils, les systèmes automatisés ne remplacent pas le discernement humain. La fonctionnalité Safer Links agit comme un garde-fou, mais l’éducation des utilisateurs aux bonnes pratiques numériques reste fondamentale. Reconnaître les signaux d’alerte d’une tentative d’arnaque, comme une urgence artificielle créée dans le message, des fautes d’orthographe inhabituelles pour une institution officielle, ou des demandes d’informations sensibles, constitue la première ligne de défense.

L’intégration de cette protection avec Google Chrome crée une cohérence de sécurité à travers l’écosystème. Les listes de sites malveillants sont partagées entre les différents services, garantissant une base de données constamment actualisée. Lorsqu’un nouveau site frauduleux est identifié via Chrome, cette information se propage instantanément à Google Messages, et inversement. Cette synergie entre applications multiplie l’efficacité de la protection.

- Vérifier l’expéditeur : examiner attentivement le numéro source avant toute action

- Analyser le contenu : rechercher les incohérences et les formulations alarmistes

- Éviter les clics impulsifs : prendre le temps de réfléchir avant d’ouvrir un lien

- Privilégier les accès directs : taper manuellement les URL connues plutôt que suivre les liens

- Activer les notifications de sécurité : configurer les alertes pour être informé des activités suspectes

- Mettre à jour régulièrement : installer les dernières versions pour bénéficier des protections récentes

Les faux positifs représentent un défi technique majeur. Un système trop restrictif frustrera les utilisateurs légitimes en bloquant des liens inoffensifs, tandis qu’un système trop permissif laissera passer des menaces réelles. L’équilibre recherché s’appuie sur l’apprentissage machine continu, qui affine constamment les critères de détection en fonction des retours utilisateurs et de l’évolution des techniques frauduleuses. Les fuites de données précédentes ont permis d’améliorer considérablement ces algorithmes.

Key Verifier révolutionne l’authentification des interlocuteurs dans les conversations

Au-delà de la protection contre les liens malveillants, une autre dimension de sécurité concerne l’authentification de l’identité même des personnes avec qui nous communiquons. Key Verifier, ou validation des clés, répond à une problématique croissante : comment s’assurer que la personne à l’autre bout de la conversation est bien celle qu’elle prétend être ? Cette question prend une acuité particulière dans un contexte où l’usurpation d’identité numérique devient de plus en plus sophistiquée.

Le principe technique s’inspire des mécanismes cryptographiques utilisés dans les messageries chiffrées de bout en bout. Chaque utilisateur dispose d’une clé unique associée à son compte. Lorsque deux personnes souhaitent vérifier mutuellement leur identité, elles génèrent un code QR représentant cette clé. En scannant réciproquement ces codes avec leurs smartphones respectifs, elles établissent une connexion vérifiée. Cette opération, effectuée une seule fois, garantit l’authenticité de toutes les communications futures entre ces deux contacts.

L’implémentation pratique nécessite une rencontre physique initiale ou une visioconférence permettant de confirmer visuellement l’identité. Cette contrainte, loin d’être un désavantage, renforce considérablement la sécurité en ancrant la vérification dans le monde réel. Une fois cette validation effectuée, un indicateur visuel dans Google Messages confirme systématiquement que les messages proviennent bien du contact vérifié. Toute tentative de communication depuis un compte usurpé déclenchera immédiatement une alerte.

| Contexte d’usage | Risque sans Key Verifier | Protection apportée | Cas d’utilisation prioritaire |

|---|---|---|---|

| Communications professionnelles sensibles | Élevé – usurpation possible | Certification de l’identité | Transactions financières |

| Échanges d’informations personnelles | Moyen – ingénierie sociale | Validation du contact réel | Partage de documents privés |

| Coordination familiale | Faible mais existant | Tranquillité d’esprit | Discussions logistiques |

| Relations à distance | Élevé – difficulté vérification | Authentification cryptographique | Rencontres en ligne |

Adoption progressive et cas d’usage pertinents

Toutes les communications ne requièrent pas nécessairement ce niveau de vérification. L’utilisateur doit évaluer quels contacts justifient l’activation de Key Verifier en fonction de la sensibilité des informations échangées. Les relations professionnelles impliquant des transactions financières, des négociations contractuelles ou des échanges de données confidentielles constituent des candidats évidents. De même, les communications avec des proches concernant des sujets délicats comme la santé, les finances personnelles ou les projets familiaux importants méritent cette protection supplémentaire.

La démocratisation de cette technologie se heurte toutefois à un défi d’adoption. La nécessité d’une validation initiale en présence physique ou par vidéo peut sembler contraignante dans un monde habitué à l’instantanéité des connexions numériques. Pourtant, cette étape unique offre une garantie de sécurité inégalée pour toutes les interactions futures. Les utilisateurs qui franchissent ce pas constatent rapidement la valeur ajoutée en termes de confiance et de tranquillité d’esprit. L’intégration avec d’autres services Google facilite progressivement cette adoption.

- Prioriser les contacts critiques : commencer par les relations professionnelles clés

- Organiser des sessions de vérification : profiter de réunions pour scanner les codes QR

- Sensibiliser son réseau : expliquer les bénéfices pour encourager l’adoption réciproque

- Vérifier lors de rencontres fortuites : saisir les opportunités de validation physique

- Utiliser la vidéoconférence : alternative efficace pour les contacts distants

- Renouveler périodiquement : actualiser les vérifications pour les contacts sensibles

L’interaction entre Key Verifier et les autres mécanismes de sécurité crée un écosystème protecteur cohérent. Un contact vérifié via Key Verifier pourrait également figurer parmi les contacts de récupération, renforçant ainsi la robustesse globale du système. Cette convergence des fonctionnalités témoigne d’une approche holistique de la sécurité, où chaque élément se renforce mutuellement. Les utilisateurs avertis orchestrent ces différents outils pour construire une défense multicouche adaptée à leurs besoins spécifiques.

Synergie entre les nouveautés et l’écosystème Google existant

L’efficacité de ces innovations ne réside pas uniquement dans leurs fonctionnalités individuelles, mais dans leur intégration harmonieuse avec les services existants. L’écosystème Google se caractérise par une interconnexion profonde entre ses différentes applications. Les contacts de récupération configurés pour le compte principal s’étendent naturellement à tous les services associés : Gmail, YouTube, Google Drive, Google Photos et les nombreuses autres applications synchronisées. Cette universalité garantit une protection cohérente à travers l’ensemble de la présence numérique.

La centralisation des paramètres de sécurité simplifie considérablement la gestion pour les utilisateurs. Plutôt que de configurer séparément chaque service, les réglages effectués au niveau du compte Google se propagent automatiquement. Cette approche réduit les risques d’oubli ou de configuration incohérente qui pourraient créer des failles de sécurité. Un utilisateur ayant activé la double authentification, désigné des contacts de récupération et configuré son numéro de téléphone bénéficie instantanément de ces protections sur l’intégralité de son écosystème numérique.

Les abonnés Google One profitent d’avantages supplémentaires qui amplifient l’efficacité de ces mécanismes. La surveillance avancée des activités de compte, le stockage étendu pour les sauvegardes de sécurité, et le support prioritaire en cas de problème constituent des compléments précieux. Cette différenciation par tiers d’abonnement permet d’adapter le niveau de protection aux besoins et aux sensibilités de chaque utilisateur. Les profils professionnels ou les personnes manipulant des données particulièrement sensibles trouveront dans ces options premium une réassurance justifiée. Les offres promotionnelles occasionnelles permettent de découvrir ces fonctionnalités avancées.

| Service Google | Impact contacts récupération | Protection Safer Links | Compatibilité Key Verifier |

|---|---|---|---|

| Gmail | Récupération accès messagerie | Analyse liens emails | Non applicable |

| Google Drive | Restauration accès documents | Vérification liens partagés | Partage sécurisé possible |

| Google Photos | Récupération bibliothèque | Protection albums partagés | Non applicable |

| YouTube | Réaccès chaîne et historique | Blocage commentaires malveillants | Non applicable |

| Google Messages | Continuité conversations | Protection native complète | Fonctionnalité principale |

Coordination avec les politiques de sécurité d’entreprise

Pour les utilisateurs professionnels, l’articulation entre ces fonctionnalités personnelles et les politiques de sécurité organisationnelles nécessite une attention particulière. Les comptes Google gérés par une entreprise ou une institution éducative peuvent imposer des restrictions spécifiques ou des configurations obligatoires. Les administrateurs système disposent de paramètres permettant d’exiger la désignation de contacts de récupération, d’activer par défaut les protections contre les liens malveillants, ou même de rendre obligatoire l’usage de Key Verifier pour certaines catégories de collaborateurs.

Cette gouvernance centralisée garantit un niveau de sécurité minimal homogène à travers l’organisation, tout en permettant aux utilisateurs d’ajouter leurs propres couches de protection supplémentaires. Un employé pourrait ainsi compléter les contacts de récupération institutionnels par des contacts personnels, créant une double protection adaptée à ses besoins mixtes professionnels et privés. Cette flexibilité contrôlée représente un équilibre subtil entre autonomie individuelle et impératifs organisationnels. Les standards de fiabilité Google s’appliquent également dans ces contextes professionnels.

- Distinguer comptes personnels et professionnels : maintenir des configurations adaptées à chaque usage

- Respecter les politiques institutionnelles : se conformer aux exigences organisationnelles obligatoires

- Communiquer avec les administrateurs : signaler les besoins spécifiques de protection

- Former les équipes : organiser des sessions de sensibilisation aux nouvelles fonctionnalités

- Auditer régulièrement : vérifier la cohérence entre configurations personnelles et professionnelles

- Documenter les procédures : créer des guides internes facilitant l’adoption

L’évolution constante du paysage des menaces numériques impose une adaptation permanente des stratégies de protection. Les innovations présentées constituent des réponses aux défis actuels, mais leur efficacité dépendra de leur adoption massive et de leur utilisation judicieuse. La responsabilité partagée entre les concepteurs de technologies qui développent des outils robustes et les utilisateurs qui les configurent correctement déterminera le succès de cette approche de sécurité. Les mises à jour régulières des systèmes garantissent une protection toujours actualisée face aux nouvelles menaces.

Combien de contacts de récupération peut-on désigner sur un compte Google ?

Google permet de désigner plusieurs contacts de récupération, généralement entre trois et cinq personnes selon la configuration du compte. Il est recommandé d’en choisir au moins deux pour garantir qu’un contact soit toujours disponible en cas de besoin. Les contacts peuvent être modifiés à tout moment depuis les paramètres de sécurité du compte dans la section Comment vous connecter à Google.

La récupération par numéro de téléphone fonctionne-t-elle avec tous les opérateurs ?

La fonctionnalité de récupération par numéro de téléphone est compatible avec la majorité des opérateurs mobiles à travers le monde. Le système détecte automatiquement le numéro de téléphone associé à la carte SIM insérée dans l’appareil Android. Toutefois, certains opérateurs virtuels ou forfaits prépayés spécifiques peuvent présenter des limitations. Il convient de vérifier la compatibilité en configurant cette option préalablement dans les paramètres de sécurité.

Key Verifier nécessite-t-il une connexion Internet pour fonctionner ?

La validation initiale via scan de codes QR nécessite une connexion Internet pour enregistrer la vérification sur les serveurs Google. Une fois cette validation effectuée, l’indicateur de contact vérifié apparaît dans les conversations même hors connexion. Cependant, pour recevoir les alertes en cas de tentative de communication depuis un compte non vérifié prétendant être ce contact, une connexion Internet reste nécessaire pour synchroniser les informations de sécurité en temps réel.

Safer Links bloque-t-il définitivement l’accès à un lien suspect ?

Safer Links avertit l’utilisateur lorsqu’un lien présente des caractéristiques suspectes mais ne bloque pas définitivement l’accès. Une interface d’avertissement s’affiche détaillant les raisons de la suspicion, et l’utilisateur conserve la possibilité de poursuivre vers le lien s’il estime qu’il s’agit d’un faux positif. Cette approche équilibre sécurité et liberté d’action, en informant sans imposer un blocage absolu qui pourrait gêner les usages légitimes.

Les contacts de récupération peuvent-ils accéder à mes données personnelles ?

Non, les contacts de récupération n’obtiennent aucun accès aux données personnelles du compte Google. Leur rôle se limite strictement à valider l’identité du propriétaire légitime du compte lors d’une procédure de récupération. Ils ne peuvent ni consulter les emails, ni accéder aux fichiers stockés, ni visualiser l’historique d’activité. Le processus de récupération leur transmet uniquement un code de validation temporaire qu’ils communiquent au propriétaire du compte après vérification externe de son identité.