Sécurité des données personnelles à l’ère numérique : comprendre les enjeux et les risques

À l’ère des nouvelles technologies, chaque interaction en ligne peut devenir une pièce du puzzle qui compose le portrait numérique d’une personne. Nos données personnelles circulent sans cesse : lors d’un achat en ligne, d’une inscription à un service, d’un like sur un réseau social ou même d’un simple remplissage de formulaire. Cette réalité transforme les données personnelles en une forme de monnaie numérique, lucrative pour une multitude d’acteurs et vulnérante pour l’utilisateur. Comprendre les mécanismes de collecte et les risques associés est la première étape pour adopter des stratégies de sécurité efficaces et préserver sa confidentialité numérique.

Les risques ne se limitent pas à une perte financière : ils touchent aussi à l’intégrité et à la réputation, et peuvent s’étendre à des usages malveillants nécessitant des enquêtes longues et coûteuses. Le vol de données peut exposer des identifiants de connexion, des coordonnées bancaires ou des numéros de sécurité sociale. Les fuites éventuelles, issues d’attaques informatiques ou de négligences des entreprises, peuvent donner lieu à des fraudes ou à des usurpations d’identité. Ainsi, chaque fuite n’est pas qu’un incident technique : elle peut impacter durablement la vie privée et la sécurité d’un individu.

Pour appréhender ces enjeux, il est utile de s’appuyer sur des ressources et guides reconnus. Le guide CNIL sur la sécurité personnelle propose des bonnes pratiques et des recommandations concrètes. Les résultats et analyses de spécialistes pointent vers une nécessité croissante de combinaisons entre vigilance personnelle et outils technologiques adaptés. Par ailleurs, des analyses récentes présentent une vision synthétique des menaces et des mesures préventives adaptées à la vie quotidienne, en intégrant les enjeux liés à la montée des objets connectés et à l’exploitation des données par des algorithmes d’optimisation publicitaire. Pour approfondir, consultez également les ressources décrites dans cet article de référence sur les défis et les stratégies.

Dans une perspective pratique, cette section met en lumière les grands axes: comprendre les flux de données, identifier les acteurs qui les manipulent, évaluer les risques selon les contextes (travail, domicile, déplacements), et commencer à poser les bases d’un cadre personnel de sécurité. Cela inclut l’adoption d’un cryptage des données pour les informations sensibles, la mise en œuvre d’un dispositif d’authentification forte, et l’intégration d’une culture de sécurité informatique au quotidien. Pour ceux qui souhaitent aller plus loin, le cadre légal, notamment le RGPD et les régulations nationales, propose des droits utiles pour reprendre le contrôle sur ses données et demander des corrections ou des suppressions lorsque c’est nécessaire. Dans ce contexte, l’éducation numérique et la responsabilisation des utilisateurs se présentent comme des remparts efficaces face aux attaques ciblées et au phishing.

Points clés et contexte 2025 :

- Les données personnelles ne se limitent pas à des chiffres ou des noms ; elles décrivent des habitudes, des préférences et des comportements qui alimentent des systèmes d’analyse et des modèles prédictifs.

- Les réseaux sociaux, les smartphones, les objets connectés et les services cloud multiplient les points d’entrée et les possibilités de collecte.

- La connaissance des droits et des mécanismes de sécurité (cryptage, authentification, sauvegardes) est un levier puissant pour réduire les risques.

- Les outils comme les VPN et les extensions de protection de la vie privée, associées à une navigation consciente, peuvent limiter les traces et la collecte non nécessaire.

| Type de risque | Exemples | Conséquences potentielles | Mesures préventives |

|---|---|---|---|

| Vol et fuite de données | Identifiants, numéros de carte, informations personnelles | Usurpation d’identité, fraude, impact financier | Chiffrement, sauvegardes, gestion des accès |

| Collecte omni-canal | Publicités ciblées, profils détaillés | Perte de contrôle sur sa vie privée | Réglage des paramètres de confidentialité, minimisation des données |

| Ingénierie sociale | Phishing, appels frauduleux | Vol d’accès ou d’argent | Vigilance sur les demandes sensibles, vérification des sources |

| Objets connectés peu sécurisés | Caméras, assistants vocaux, montres intelligentes | Collecte involontaire et exposition continue | Mises à jour, mots de passe forts, désactivation des fonctions inutiles |

Pour aller plus loin

Pour les lecteurs recherchant des perspectives plus spécialisées, l’accès à des ressources juridiques et techniques peut être utile. Par exemple, des guides pratiques sur la sécurité des données et les droits des utilisateurs permettent de structurer une démarche personnelle de protection de la vie privée et d’établir des habitudes solides face aux défis posés par les nouvelles technologies. Découvrez aussi ce guide complet sur la reprise du contrôle et les enjeux actuels présentés par des experts.

Gestion des mots de passe et authentification forte : pilier de la sécurité

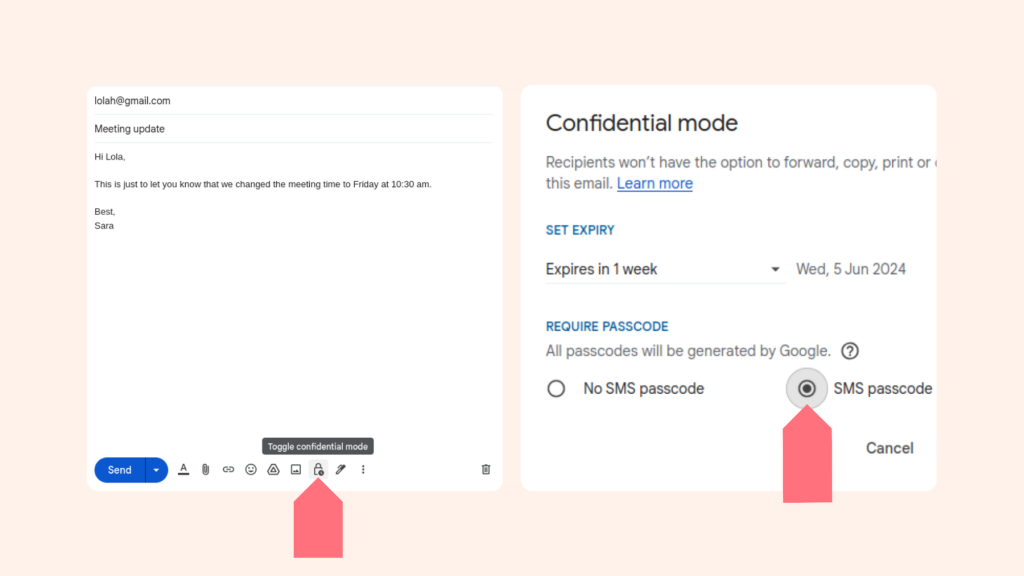

Le mot de passe demeure l’un des verrous les plus simples et les plus exposés de la sécurité des données. Dans un paysage où les usages se multiplient et où les informations sensibles voyagent constamment entre les appareils et les services, la gestion efficace des mots de passe est une condition sine qua non pour limiter les risques. Un mot de passe faible, réutilisé sur plusieurs sites ou construit uniquement à partir d’éléments faciles à deviner, ouvre grand la porte aux attaquants. À ce titre, l’utilisation d’un gestionnaire de mots de passe devient une pratique recommandée par les experts en cybersécurité et par les autorités spécialisées. Un bon gestionnaire peut générer des mots de passe uniques et complexes pour chaque compte, ce qui composite les protections et rend les tentatives d’intrusion bien plus difficiles. En parallèle, l’activation de l’authentification à deux facteurs (2FA) renforce considérablement la sécurité: même si un mot de passe est compromis, l’accès exige un second élément, comme un code temporaire transmis sur un appareil de confiance ou une clé physique.

Dans ce cadre, adopter une stratégie de gestion des mots de passe ne se limite pas à l’usage d’un outil: elle s’accompagne d’habitudes essentielles. Par exemple, éviter d’utiliser le même mot de passe sur des services critiques (banque, messagerie, cloud) et privilégier des mots de passe longs, avec une combinaison de lettres majuscules et minuscules, chiffres et caractères spéciaux. L’importance de pratiquer une authentification multifacteur est clairement démontrée par les analyses de cybersécurité contemporaines, qui montrent une réduction significative des risques d’accès non autorisé lorsque cette étape est en place. Pour enrichir votre connaissance, consultez le guide CNIL sur la sécurité personnelle et le guide 2026 de protection des données.

Le quotidien peut aussi être source de vulnérabilités. Par exemple, l’interface de comptes bancaires, les services d’e-mail et les plateformes de stockage en ligne nécessitent une gestion rigoureuse des accès. Dans cette section, vous verrez :

- Les bonnes pratiques pour la création et la rotation régulière des mots de passe.

- Les outils recommandés pour stocker les identifiants de manière sécurisée.

- Les risques liés à la réutilisation des identifiants et les impacts sur la sécurité.

- Des conseils concrets pour les situations hors ligne et lors de l’accès via des réseaux publics.

- Comment évaluer et renforcer les mécanismes d’authentification des services les plus sensibles.

Intégrer ces mesures dans une stratégie globale peut sembler complexe, mais l’objectif est de bâtir des routines simples et efficaces. Le choix de limiter les données divulguées, l’activation des vérifications d’identité et l’utilisation de méthodes d’authentification robustes deviennent des réflexes. Pour prolonger la réflexion, vous pouvez lire l’analyse complète sur les enjeux des données personnelles à l’ère numérique et les retours d’expérience publiés par des spécialistes de la sécurité.

Exemples concrets :

- Utiliser un mot de passe unique par service, géré par un outil dédié.

- Activer l’authentification à deux facteurs pour les services financiers et les comptes professionnels.

- Réaliser des vérifications régulières des appareils et des sessions actives.

- Éviter les modes de connexion automatiques sur des ordinateurs publics.

- Éduquer les membres de la famille ou les collègues sur les bonnes pratiques en matière d’accès et de sécurité.

| Aspect | Bonnes pratiques | Exemples concrets |

|---|---|---|

| Gestion des mots de passe | Utiliser un gestionnaire de mots de passe, créer des mots de passe longs et complexes | Génération automatique de mots de passe pour les comptes financiers et les services de messagerie |

| Authentification | Activer l’authentification à deux facteurs, privilégier des méthodes physiques lorsque possible | Code envoyé par SMS ou clé de sécurité USB |

| Révision des accès | Contrôler régulièrement les sessions actives et les autorisations | Suppression des appareils connectés obsolètes et révision des autorisations |

Navigation sécurisée et confidentialité : maîtriser sa présence en ligne

La navigation sur Internet est un champ de bataille subtil où se joue l’équilibre entre accessibilité et protection. Utiliser des connexions chiffrées via HTTPS est une étape de base, mais insuffisante si l’on ne protège pas aussi la voie qui relie l’utilisateur au site. Les réseaux privés virtuels (VPN) offrent un détour utile pour masquer l’adresse IP et crypter le trafic, notamment sur des réseaux publics ou peu sûrs. Pour les utilisateurs soucieux de leur confidentialité, les extensions de navigateur qui bloquent les traqueurs et les scripts publicitaires constituent un bouclier efficace contre la collecte passive. Ces outils, associés à une conscience des liens douteux ou des téléchargements non sollicités, forment une triade de prévention qui peut réduire de manière significative la surface d’exposition.

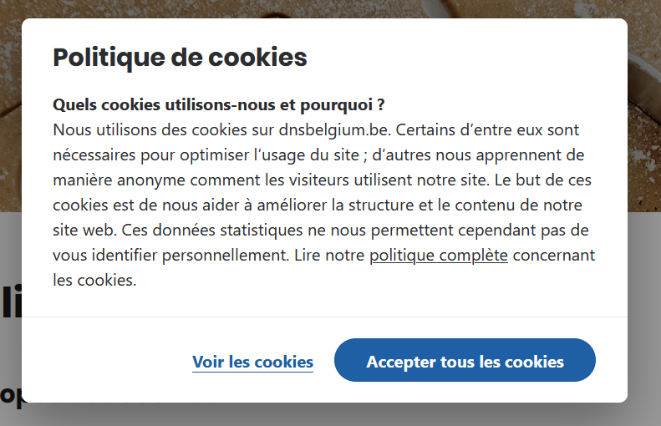

Dans cette section, les stratégies de sécurité en matière de navigation couvrent des actions simples et des choix techniques. Par exemple, privilégier la navigation en mode privé lorsque cela est nécessaire, vérifier les paramètres de confidentialité des services et éviter d’autoriser l’accès à la localisation lorsque cela n’est pas indispensable. L’évaluation des sources et l’identification des sites fiables permettent également d’éviter les escroqueries et les tentatives de phishing. Pour aller plus loin, reportez-vous aux ressources qui analyses les mécanismes de collecte et les obligations des plateformes en matière de protection de la vie privée. En complément, explorer le cadre légal et les recommandations vers une meilleure confidentialité numérique peut être utile, comme décrit dans les ressources suivantes.

Liens utiles pour approfondir :

- Consulter le guide CNIL sur la sécurité personnelle pour comprendre les bonnes pratiques et les droits des utilisateurs.

- Voir les conseils pratiques sur BuzzWebzine – protéger les données à l’ère des nouvelles technologies.

- Découvrir des analyses et recommandations complémentaires sur les guides de protection des données.

- Apprendre comment les enjeux des données personnelles guident les choix éthiques et pratiques des citoyens et des organisations.

Pour illustrer les bons réflexes en matière de navigation, voici un tableau récapitulatif des outils et des actions à déployer :

| Outils/Actions | Impact sur la sécurité | Bonnes pratiques associées |

|---|---|---|

| HTTPS partout | Chiffrement des échanges, sécurité de base | Vérifier l’URL, éviter les réseaux publics sans VPN |

| VPN | Masque l’adresse IP, protège le trafic | Utiliser un VPN de confiance sur les réseaux non sécurisés |

| Extensions de protection | Blocage des traqueurs et des scripts | Activer des bloqueurs et vérifier les permissions |

Objets connectés, applications et vie privée : sécuriser son quotidien numérique

Les objets connectés et les applications mobiles font partie intégrante de notre quotidien, mais ils constituent également des vecteurs importants de collecte de données. Les montres intelligentes, les assistants vocaux, les caméras domestiques et les thermostats transmettent et stockent des informations sur nos habitudes, nos déplacements et même nos conversations. Cette collecte, souvent invisible, peut devenir problématique si la sécurité des appareils est faible ou si des accès non autorisés se produisent. Par conséquent, sécuriser ces dispositifs ne se limite pas à une simple mise à jour logicielle : il faut adopter une approche holistique qui combine réduction des données partagées, configuration de sécurité renforcée et surveillance active des activités.

Les familles et les utilisateurs doivent être particulièrement vigilants sur les données collectées par les jouets connectés et les applications destinées aux enfants. Des informations sensibles peuvent être émises par les dispositifs éducatifs et les jeux en ligne, exposant les mineurs à des risques de ciblage publicitaire ou de profilage, et occasionnellement à des intrusions si les dispositifs présentent des vulnérabilités. Pour minimiser ces risques, la réduction des permissions accordées et la vérification des mises à jour de sécurité constituent des étapes essentielles. En parallèle, il est important de privilégier des produits certifiés et de suivre les conseils des fabricants quant à l’usage et à la sécurité.

Pour mieux comprendre les enjeux et les solutions applicables à l’échelle familiale ou professionnelle, vous pouvez vous référer à des ressources spécialisées qui examinent les risques et les mesures préventives associées à l’Internet des objets. Des guides et retours d’expérience soulignent l’importance de limiter les données sensibles partagées et de maintenir une vigilance continue face à l’évolution des menaces.

Exemples de mesures recommandées :

- Changer les mots de passe par défaut et appliquer des mots de passe forts pour tous les dispositifs.

- Désactiver les services non nécessaires (ex. détection de mouvement, accès à distance) lorsque non utilisés.

- Activer les mises à jour automatiques et vérifier les disponibilités de correctifs de sécurité.

- Limiter les informations personnelles transmises par les applications et les capteurs.

- Contrôler les paramètres de confidentialité et tester les autorisations des apps régulièrement.

Pour enrichir cette perspective, consultez Le Journal du Freenaute – protéger les données personnelles et des analyses pointues sur les enjeux. Ces ressources complètent les meilleures pratiques et proposent des cadres d’évaluation adaptés à la vie numérique moderne.

Tableau synthèse – objets connectés et vie privée :

| Catégorie d’appareil | Risque principal | Mesures recommandées |

|---|---|---|

| Montres et trackers | Collecte continue de données de santé et de localisation | Désactiver les fonctionalités non nécessaires, limiter le partage de données |

| Assistants vocaux | Conversations potentiellement accessibles à distance | Effacer les enregistrements, vérifier les paramètres d’activation |

| Caméras et systèmes domotiques | Vulnérabilités d’accès à distance | Mettre à jour le firmware, changer les identifiants par défaut |

Cadre légal, éthique et éducation numérique : comment rester maître de ses données

Le cadre légal autour des données personnelles est un socle qui peut sembler complexe à naviguer, mais il offre des leviers concrets pour protéger sa vie privée. Le RGPD et les régulations nationales renforcent les droits des individus et obligent les entreprises à adopter des mesures de sécurité robustes, à limiter la collecte et à assurer la transparence sur l’usage des données. Comprendre ces obligations permet non seulement de se protéger mais aussi d’exercer un contrôle actif sur les données partagées. Pour les professionnels et les organisations, la conformité engage des actions structurées autour du traitement des données, de la sécurité et de la gouvernance.

Au-delà du cadre légal, une éducation numérique solide est essentielle pour transformer les comportements et réduire les risques liés à l’usage des technologies. Former les utilisateurs à reconnaître les arnaques, à comprendre les mécanismes de collecte et à mettre en place des pratiques de sécurité efficaces peut réduire considérablement la vulnérabilité. Des ressources spécialisées et des guides pratiques détaillent les bonnes pratiques et les droits des personnes concernées. Pour approfondir, vous pouvez consulter cet exemple d’analyse sur les identifiants compromis et des étapes pratiques pour supprimer ses données.

Pour éclairer les dynamiques de protection des données à l’ère numérique, considérez les liens suivants :

- Le droit et les obligations des entreprises dans des enjeux légaux essentiels.

- Les conséquences des fuites et les réponses juridiques dans la couverture sur les plaintes et la protection.

- Les aspects éthiques et sociétaux des données dans divers conseils et enjeux.

En complément, l’année 2025 (mention fictive, pour l’exemple) met en évidence les évolutions des réglementations et les attentes en matière de conformité. Bien que fictive dans ce texte, l’idée est de rappeler que les régulations évoluent rapidement et qu’il est prudent de suivre les actualités des autorités compétentes et des organismes de référence, notamment sur les questions de cryptage des données, de gestion des mots de passe, et de confiance numérique.

FAQ – Le cadre légal et l’éducation numérique : clés pour une meilleure sécurité

- Quels droits ai-je sur mes données à l’ère numérique ? – Vous pouvez demander l’accès, la correction ou la suppression de vos données, selon le cadre légal applicable et le type de traitements.

- Comment améliorer ma compréhension des enjeux éthiques ? – Suivre des formations et lire des ressources spécialisées permet d’intégrer les bonnes pratiques dans la vie quotidienne et professionnelle.

- Quelles sont les premières mesures pour renforcer la sécurité ? – Commencer par une gestion robuste des mots de passe, l’activation de l’authentification forte et la réduction des données partagées.

Comment puis-je vérifier que mes données ne sont pas exposées publiquement ?

Pour vérifier cela, commencez par auditer vos comptes et alternez les mots de passe, activez l’authentification forte et utilisez des outils de vérification des fuites de données. Consultez des guides comme celui de la CNIL pour des étapes concrètes.

Quelles ressources recommandez-vous pour apprendre les bases de la sécurité des données ?

Des guides publics, tels que le guide CNIL et les analyses juridiques disponibles en ligne, offrent un bon apprentissage. Des ressources spécialisées, comme les publications de magazines dédiés à la sécurité, complètent ces bases et donnent des conseils pratiques.

Comment protéger les données des enfants face aux nouvelles technologies ?

Limiter les informations partagées par les apps, vérifier les paramètres de confidentialité et privilégier des produits certifiés. Éduquer les enfants aux gestes simples de sécurité et à la neutralisation des messages suspects est également crucial.