Lighthouse : la plateforme chinoise de phishing-as-a-service au cœur d’un scandale mondial

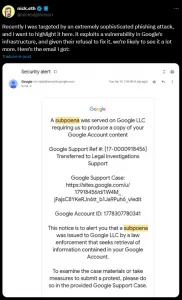

Le géant de la tech a frappé fort en déposant une plainte fédérale à New York contre 25 hackers chinois soupçonnés d’orchestrer une infrastructure criminelle à grande échelle. Baptisée Lighthouse, cette plateforme fonctionne comme un service commercial clé en main, permettant à des cybercriminels du monde entier de lancer des campagnes de smishing, cette technique d’hameçonnage par SMS qui fait des ravages depuis plusieurs années. Le modèle économique repose sur un système d’abonnement mensuel donnant accès à une bibliothèque d’outils sophistiqués, incluant des modèles de messages frauduleux imitant parfaitement le Service postal américain (USPS), les systèmes de péage E-ZPass, et même les notifications officielles de Google.

Les chiffres dévoilés dans les documents judiciaires glacent le sang : plus d’un million de victimes réparties dans 120 pays auraient été piégées par ces arnaques, générant un préjudice financier estimé à un milliard de dollars. Cette estimation ne représente que la partie émergée de l’iceberg, car de nombreuses victimes ne signalent jamais les fraudes par honte ou ignorance. Le modus operandi s’avère redoutablement efficace : les cibles reçoivent des SMS les informant d’un colis en attente, de frais de péage impayés ou d’une anomalie sur leur compte Google, avec un lien menant vers une page de phishing reproduisant fidèlement l’apparence des sites légitimes.

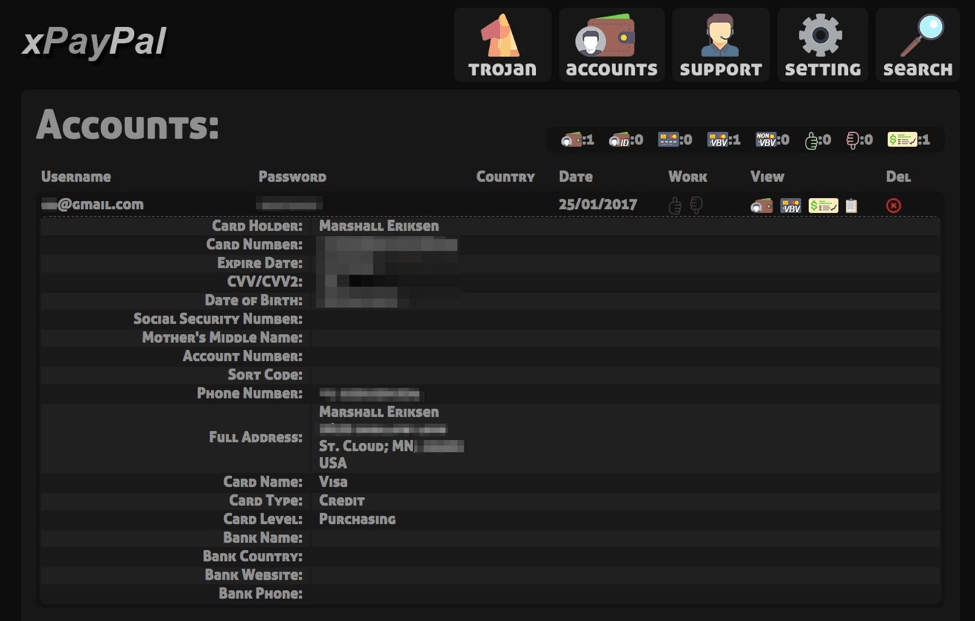

La sophistication technique de Lighthouse impressionne même les experts en cybersécurité. La plateforme propose des tableaux de bord ergonomiques, des statistiques en temps réel sur les taux de clics, et des mécanismes d’optimisation automatique des campagnes frauduleuses. Les cybercriminels peuvent sélectionner leur pays cible, personnaliser les messages selon la langue locale, et bénéficier d’un support technique en mandarin. Cette industrialisation du crime numérique marque un tournant inquiétant dans l’évolution des menaces informatiques.

| Caractéristiques de Lighthouse | Description | Impact |

|---|---|---|

| Modèle économique | Abonnement mensuel avec tarifs échelonnés | Démocratisation du phishing accessible aux débutants |

| Couverture géographique | 120 pays ciblés simultanément | Coordination internationale nécessaire pour la riposte |

| Victimes estimées | Plus d’un million d’utilisateurs piégés | Pertes financières colossales et données compromises |

| Entités usurpées | USPS, E-ZPass, Google, banques | Érosion de la confiance dans les communications officielles |

- Des interfaces utilisateur professionnelles masquant la complexité technique du piratage

- Des mises à jour régulières contournant les nouvelles protections des opérateurs téléphoniques

- Un système de paiement anonyme en cryptomonnaies pour brouiller les pistes financières

- Des tutoriels vidéo en mandarin facilitant l’apprentissage pour les nouveaux abonnés

- Une infrastructure résiliente distribuée sur plusieurs serveurs internationaux

L’écosystème criminel derrière le kit de phishing par SMS

L’enquête révèle une organisation structurée à la manière d’une startup technologique légitime. Les 25 individus poursuivis occupent différents rôles spécialisés : développeurs maintenant la plateforme, gestionnaires commerciaux recrutant de nouveaux clients criminels, responsables de la chaîne de blanchiment d’argent, et équipes de support technique résolvant les problèmes des abonnés. Cette division du travail témoigne d’une professionnalisation alarmante du cybercrime, où les compétences techniques se mettent au service d’activités illégales avec la même rigueur qu’une entreprise conventionnelle.

Les autorités soupçonnent que plusieurs membres du groupe possèdent des formations académiques en informatique et ont travaillé pour des sociétés de cybersécurité légitimes avant de basculer dans la criminalité. Cette migration de talents vers le côté obscur s’explique par les gains financiers considérables générés par Lighthouse. Selon les estimations, la plateforme aurait engrangé plusieurs dizaines de millions de dollars de revenus depuis son lancement, avec des marges bénéficiaires dépassant celles de nombreuses entreprises technologiques cotées en bourse. La surveillance numérique devient un enjeu majeur face à ces organisations criminelles sophistiquées.

Les bases juridiques des poursuites engagées par Google contre les cybercriminels

La stratégie légale déployée par Alphabet repose sur plusieurs textes de loi fédéraux majeurs, constituant un arsenal juridique impressionnant. La Loi sur les organisations corrompues et influencées par le racket (RICO) occupe une place centrale dans l’argumentation. Initialement conçue pour lutter contre la mafia traditionnelle, cette législation s’applique désormais aux structures criminelles numériques présentant des caractéristiques similaires : hiérarchie organisée, revenus illicites systématiques, et coordination d’activités frauduleuses à grande échelle.

La Loi Lanham entre également en jeu, car les hackers ont systématiquement usurpé l’identité et les marques déposées de Google dans leurs campagnes de phishing. Cette violation des droits de propriété intellectuelle cause un double préjudice : financier d’une part, mais également réputationnel, car les victimes associent parfois ces arnaques au géant technologique lui-même. La plainte souligne comment ces usurpations créent une confusion préjudiciable dans l’esprit des consommateurs, affaiblissant la confiance dans les communications légitimes provenant de l’entreprise.

La Loi sur la fraude et l’abus informatique (CFAA) complète ce triptyque juridique en ciblant spécifiquement les accès non autorisés aux systèmes informatiques. Chaque fois qu’une victime saisit ses identifiants sur une page de phishing, les cybercriminels pénètrent illégalement dans ses comptes, violant cette législation fondamentale de la cybersécurité américaine. Les avocats de Google soulignent que ces intrusions répétées constituent des délits aggravés compte tenu de leur ampleur et de leur nature systématique.

| Base légale invoquée | Objectif de la loi | Application au cas Lighthouse |

|---|---|---|

| Loi RICO | Démantèlement d’organisations criminelles | Structure hiérarchisée du groupe de hackers |

| Loi Lanham | Protection des marques déposées | Usurpation de l’identité Google dans les SMS frauduleux |

| Loi CFAA | Sanction des intrusions informatiques | Accès illégal aux comptes des victimes via les identifiants volés |

| Lois antifraude | Répression des escroqueries financières | Vol systématique de données bancaires et transactions frauduleuses |

Le précédent juridique que Google souhaite établir

Au-delà de la sanction des 25 individus poursuivis, l’entreprise californienne vise un objectif stratégique plus large : créer un cadre juridique dissuasif pour les futures plateformes de phishing-as-a-service. Les juristes spécialisés en droit numérique observent cette affaire avec attention, car elle pourrait redéfinir la responsabilité des opérateurs d’infrastructures criminelles. La question centrale demeure : jusqu’où peut s’étendre la responsabilité légale d’une plateforme facilitant les crimes commis par ses utilisateurs ?

Certains experts comparent cette situation aux débats sur la responsabilité des réseaux sociaux face aux contenus illégaux publiés par leurs membres. Toutefois, Lighthouse présente une différence fondamentale : l’ensemble de sa raison d’être consiste exclusivement à faciliter des activités criminelles, contrairement aux plateformes légitimes détournées par des utilisateurs malveillants. Cette distinction renforce la position de Google et pourrait faciliter l’obtention de condamnations exemplaires. La collaboration avec d’autres acteurs technologiques devient cruciale, comme l’illustrent les actions contre la cybercriminalité dans divers secteurs.

- Demande de saisie immédiate des serveurs hébergeant la plateforme Lighthouse

- Gel des avoirs financiers identifiés comme provenant des activités frauduleuses

- Interdiction permanente pour les accusés d’opérer des services de cybersécurité ou de messagerie

- Réparations financières pour les victimes identifiées et compensations pour Google

- Coopération obligatoire avec les autorités internationales pour démanteler l’infrastructure technique

Les mécanismes techniques du vol d’un milliard de dollars par smishing

La sophistication technique derrière ces campagnes dépasse largement les arnaques rudimentaires des débuts d’internet. Les cybercriminels exploitent des vulnérabilités psychologiques autant que technologiques, créant une synergie redoutable. Le vecteur SMS présente des avantages considérables pour les attaquants : taux d’ouverture dépassant 90%, perception d’authenticité supérieure aux emails, et moindre vigilance des utilisateurs face à ce canal de communication traditionnellement sécurisé.

Le processus débute par l’acquisition de bases de données de numéros de téléphone, souvent achetées sur des forums clandestins du dark web ou obtenues via des fuites de données précédentes. Lighthouse fournit ensuite les outils pour envoyer massivement ces messages en usurpant l’identité d’expéditeurs légitimes, une technique appelée spoofing. Les opérateurs téléphoniques peinent à bloquer ces envois car les criminels utilisent des passerelles SMS internationales changeant constamment d’infrastructure pour échapper aux détections.

Les pages de phishing elles-mêmes impressionnent par leur fidélité aux originaux. Les développeurs de Lighthouse ont reproduit méticuleusement les interfaces utilisateur d’USPS, E-ZPass et Google, incluant les logos haute définition, les polices de caractères officielles, et même les certificats SSL créant l’illusion d’une connexion sécurisée. Les victimes moins technophiles ne remarquent pas les subtiles différences d’URL, d’autant que les hackers enregistrent des noms de domaine visuellement similaires (technique du typosquatting) comme « usps-tracking.com » au lieu de « usps.com ».

| Étape de l’attaque | Technique employée | Taux de réussite estimé |

|---|---|---|

| Envoi du SMS | Spoofing d’identité + urgence artificielle | 92% de taux d’ouverture |

| Clic sur le lien | URL raccourcie masquant la destination réelle | 35% des destinataires cliquent |

| Saisie d’identifiants | Page clonée visuellement identique à l’originale | 68% des visiteurs entrent leurs données |

| Vol de coordonnées bancaires | Formulaire demandant infos de carte pour « frais minimes » | 82% complètent le paiement frauduleux |

La chaîne de monétisation des données volées

Une fois les informations de carte bancaire récupérées, les criminels activent une chaîne logistique complexe pour convertir ces données en argent liquide. Certaines cartes sont immédiatement utilisées pour des achats frauduleux de produits revendables (électronique, cartes cadeaux), tandis que d’autres sont vendues en lots sur des marchés noirs spécialisés. Les prix varient selon la fraîcheur des données et les plafonds de dépense : une carte bancaire américaine valide peut se négocier entre 20 et 100 dollars, tandis que des accès complets à des comptes avec soldes élevés atteignent plusieurs milliers de dollars.

Le blanchiment d’argent constitue l’étape finale et la plus délicate. Les hackers chinois utilisent des réseaux de « mules financières » – souvent des complices recrutés via de fausses offres d’emploi – qui acceptent de recevoir des virements sur leurs comptes personnels avant de transférer les fonds moyennant une commission. Les cryptomonnaies jouent également un rôle central, offrant une relative anonymité lors des conversions. Des plateformes d’échange peu régulées permettent de transformer rapidement les gains illicites en actifs numériques difficilement traçables.

- Utilisation de services VPN et du réseau Tor pour masquer la localisation des serveurs

- Rotation automatique des domaines de phishing toutes les 24-48 heures

- Systèmes de détection analysant le comportement des visiteurs pour éviter les chercheurs en sécurité

- Chiffrement des communications entre la plateforme et ses abonnés criminels

- Mécanismes d’autodestruction des preuves en cas de détection imminente

Les implications pour la cybersécurité mondiale et la réponse institutionnelle

Cette affaire soulève des questions fondamentales sur la gouvernance internationale du cyberespace. Les frontières nationales perdent leur pertinence face à des criminels opérant depuis la Chine pour cibler des victimes américaines, européennes ou australiennes via des serveurs hébergés dans des paradis numériques peu coopératifs. La coordination entre juridictions demeure le défi majeur, chaque pays appliquant ses propres lois avec des niveaux d’engagement variables dans la lutte contre la cybercriminalité.

Le Congrès américain a réagi en soutenant trois projets de loi bipartites spécifiquement conçus pour améliorer la coopération internationale contre ces menaces. Ces textes prévoient notamment la création de canaux diplomatiques accélérés pour les demandes d’entraide judiciaire en matière de cybercrime, le financement de programmes de formation pour les enquêteurs des pays partenaires, et l’établissement de sanctions économiques contre les nations refusant de poursuivre les cybercriminels opérant depuis leur territoire. Google a activement plaidé en faveur de ces législations, mettant à disposition son expertise technique pour éclairer les débats parlementaires.

Les entreprises technologiques intensifient parallèlement leurs initiatives privées de défense collective. Des consortiums comme la Cyber Threat Alliance permettent le partage en temps réel des indicateurs de compromission entre concurrents : lorsque Microsoft détecte une nouvelle variante de phishing, l’information circule immédiatement vers Google, Apple et d’autres acteurs qui peuvent mettre à jour leurs filtres. Cette mutualisation des renseignements sur les menaces réduit significativement le délai entre l’apparition d’une attaque et le déploiement de contre-mesures protectrices. Les approches similaires à celles employées dans les enquêtes de surveillance montrent l’importance de la collaboration intersectorielle.

| Initiative de riposte | Acteurs impliqués | Impact attendu |

|---|---|---|

| Poursuites judiciaires | Google, autorités fédérales américaines | Démantèlement de Lighthouse et effet dissuasif |

| Législations bipartites | Congrès américain avec soutien tech | Cadre légal renforcé pour coopération internationale |

| Partage de renseignements | Cyber Threat Alliance (Google, Microsoft, Apple…) | Détection et blocage accélérés des nouvelles menaces |

| Campagnes de sensibilisation | Gouvernements, entreprises, associations consommateurs | Réduction du taux de réussite des attaques par vigilance accrue |

Les défis techniques persistants face au smishing

Malgré ces efforts coordonnés, les experts admettent que l’élimination complète du phishing par SMS reste hors de portée à court terme. Le protocole SMS lui-même, conçu dans les années 1980, ne comportait aucun mécanisme d’authentification robuste de l’expéditeur. Les tentatives de modernisation se heurtent à la fragmentation de l’écosystème téléphonique mondial : des milliers d’opérateurs utilisant des infrastructures hétérogènes, rendant le déploiement de standards de sécurité uniformes extrêmement complexe.

Certains opérateurs américains expérimentent des solutions comme le STIR/SHAKEN pour les appels vocaux, un système d’authentification cryptographique vérifiant l’identité de l’appelant. L’adaptation de cette technologie aux SMS progresse lentement, freinée par les coûts d’implémentation et les résistances des acteurs moins avancés technologiquement. En attendant, les utilisateurs demeurent la première ligne de défense, d’où l’importance cruciale des campagnes d’éducation sur les signaux d’alerte : urgence artificielle, demandes inhabituelles d’informations sensibles, fautes d’orthographe ou formulations maladroites.

- Développement d’algorithmes d’intelligence artificielle détectant les patterns de messages frauduleux

- Intégration d’avertissements natifs dans les applications de messagerie signalant les liens suspects

- Création de bases de données publiques des domaines de phishing connus

- Renforcement des sanctions contre les registraires de domaines facilitant le typosquatting

- Obligation pour les institutions financières d’implémenter l’authentification multifactorielle

Les enseignements stratégiques et l’avenir de la lutte contre le cybercrime organisé

L’offensive de Google contre Lighthouse illustre une évolution majeure dans la posture des géants technologiques face à la cybercriminalité. Longtemps cantonnées à des rôles défensifs – renforcement de la sécurité de leurs produits, assistance aux victimes – ces entreprises adoptent désormais des stratégies offensives proactives. Cette mutation s’explique par la prise de conscience que les approches purement techniques ne suffiront jamais : tant que les criminels opèrent impunément, perfectionnant leurs méthodes sans craindre de conséquences légales, le cycle des attaques se perpétuera indéfiniment.

Les analystes en cybersécurité identifient plusieurs facteurs ayant permis l’escalade jusqu’au vol d’un milliard de dollars. Premièrement, la professionnalisation des organisations criminelles qui fonctionnent désormais comme de véritables entreprises avec divisions spécialisées, recherche et développement, service client. Deuxièmement, la commodification des outils d’attaque via des modèles as-a-service éliminant les barrières techniques à l’entrée dans le cybercrime. Troisièmement, l’insuffisance des sanctions réellement appliquées comparée au volume des infractions, créant un sentiment d’impunité chez les attaquants.

La dimension géopolitique complique encore l’équation. Certains observateurs soupçonnent que des hackers bénéficient d’une tolérance tacite, voire d’un soutien indirect, de la part d’États voyant dans leurs activités un moyen de fragiliser les économies concurrentes. Cette instrumentalisation du cybercrime par des acteurs étatiques brouille les frontières entre criminalité de droit commun et opérations de guerre informatique, nécessitant des réponses diplomatiques autant que judiciaires. Les actions judiciaires technologiques récentes témoignent de cette complexité croissante.

| Leçon stratégique | Constats | Recommandations |

|---|---|---|

| Approche holistique | Techniques seules insuffisantes contre adversaires adaptatifs | Combiner défense technique, poursuites légales et diplomatie |

| Collaboration étendue | Aucune entité ne possède toutes les capacités nécessaires | Partenariats public-privé et coopération internationale renforcée |

| Responsabilisation | Écosystèmes criminels prospèrent dans zones grises juridiques | Clarification des responsabilités légales des plateformes intermédiaires |

| Éducation continue | Utilisateurs restent maillon faible de la chaîne de sécurité | Programmes pédagogiques permanents adaptés aux évolutions des menaces |

Les innovations technologiques prometteuses pour la prochaine décennie

Plusieurs pistes d’innovation pourraient transformer radicalement le paysage de la sécurité des communications. L’intégration généralisée de l’intelligence artificielle dans les systèmes de filtrage présente un potentiel considérable : des modèles de machine learning analysant en temps réel le contenu, la provenance et le contexte des messages pour calculer un score de risque. Ces algorithmes apprennent continuellement des nouvelles techniques d’attaque, s’adaptant automatiquement sans nécessiter de mises à jour manuelles constantes.

La blockchain et les registres distribués offrent une autre avenue prometteuse pour authentifier l’identité des expéditeurs de messages. Imaginez un système où chaque numéro de téléphone ou adresse email possède une identité cryptographique vérifiable publiquement, rendant l’usurpation mathématiquement impossible. Les défis d’implémentation demeurent substantiels – protection de la vie privée, compatibilité avec les systèmes existants, gouvernance des registres – mais les prototypes actuels démontrent la viabilité technique du concept. Des initiatives comme celles explorées dans le secteur technologique montrent comment l’innovation peut résoudre des problèmes complexes.

L’émergence de la biométrie comportementale ajoute une couche de protection supplémentaire. Au lieu de simplement vérifier un mot de passe, les systèmes futurs analyseront des centaines de paramètres : vitesse de frappe, mouvements de souris, habitudes de navigation, localisations habituelles. Toute transaction présentant des écarts significants par rapport au profil comportemental de l’utilisateur déclenchera automatiquement des vérifications additionnelles, même si les identifiants traditionnels ont été correctement fournis. Cette approche multicouche rend exponentiellement plus difficile la monétisation des données volées.

- Déploiement de protocoles de communication chiffrés de bout en bout comme standard universel

- Création de sandboxes automatiques isolant les contenus suspects jusqu’à vérification complète

- Intégration de systèmes de réputation pour les domaines et expéditeurs nouveaux

- Développement de réseaux neuronaux spécialisés dans la détection de deepfakes et contenus manipulés

- Établissement de normes internationales contraignantes pour les plateformes de paiement en ligne

Vers une responsabilisation collective de l’écosystème numérique

Le démantèlement de Lighthouse ne représente qu’une bataille dans une guerre prolongée. D’autres plateformes similaires existent déjà ou émergeront inévitablement pour combler le vide laissé. Pourtant, chaque succès judiciaire augmente les coûts opérationnels pour les criminels : investissements perdus dans l’infrastructure saisie, clients effrayés par les arrestations médiatisées, difficulté accrue à recruter des talents techniques craignant les conséquences légales. Cette guerre d’usure modifie progressivement l’équation économique du cybercrime, le rendant moins attractif comparé aux risques encourus.

La vraie victoire nécessitera une transformation culturelle globale où la cybersécurité cesse d’être perçue comme une responsabilité technique déléguée aux experts, pour devenir une compétence citoyenne fondamentale enseignée dès l’école primaire. Les nouvelles générations doivent développer une hygiène numérique aussi naturelle que le fait de regarder avant de traverser la rue. Cette éducation préventive, combinée aux progrès technologiques et au renforcement du cadre juridique, constitue la seule stratégie viable à long terme. Les questions de sécurité dans d’autres domaines technologiques montrent l’universalité de ces enjeux.

L’affaire Lighthouse servira probablement de cas d’école dans les facultés de droit et les programmes de cybersécurité durant des années. Elle illustre parfaitement la complexité des menaces contemporaines : technique, juridique, économique et géopolitique simultanément. Les solutions devront nécessairement être aussi multidimensionnelles que les problèmes, mobilisant gouvernements, entreprises, société civile et citoyens dans un effort coordonné sans précédent. Le chemin reste long, mais des initiatives comme les innovations en intelligence artificielle ou les programmes de coopération internationale dessinent les contours d’un avenir numérique plus sûr.

Comment reconnaître un SMS de phishing frauduleux ?

Les signaux d’alerte incluent l’urgence artificielle (menace de suspension de compte), les demandes inhabituelles d’informations sensibles, les liens raccourcis masquant la destination réelle, les fautes d’orthographe ou formulations maladroites, et les expéditeurs avec des numéros suspects. En cas de doute, contactez directement l’organisation prétendument émettrice par les canaux officiels plutôt que de cliquer sur les liens reçus.

Que faire si j’ai cliqué sur un lien de phishing et saisi mes informations ?

Agissez immédiatement : changez tous vos mots de passe depuis un appareil sûr, contactez votre banque pour surveiller vos comptes et bloquer votre carte si nécessaire, activez l’authentification multifactorielle sur tous vos comptes sensibles, signalez l’incident aux autorités compétentes et surveillez vos relevés bancaires durant plusieurs mois pour détecter toute activité suspecte.

Pourquoi les SMS semblent-ils plus dangereux que les emails de phishing ?

Les SMS présentent un taux d’ouverture supérieur à 90% contre environ 20% pour les emails, bénéficient d’une perception d’authenticité plus élevée, affichent moins d’indicateurs de sécurité visibles que les clients email modernes, et exploitent le sentiment d’urgence amplifié par la nature instantanée des messages texte. De plus, les utilisateurs sont moins formés à identifier les SMS frauduleux que les emails suspects.

Comment Google peut-il poursuivre des hackers basés en Chine ?

Bien que complexe, Google utilise plusieurs leviers : saisie des serveurs et domaines hébergés aux États-Unis ou dans des juridictions coopératives, gel des avoirs financiers transitant par le système bancaire américain, coopération avec Interpol et agences internationales, sanctions économiques contre entités facilitant ces activités, et création de précédents juridiques permettant des jugements par défaut même sans arrestation physique des accusés.

Les plateformes de phishing-as-a-service vont-elles disparaître suite à cette affaire ?

Malheureusement non à court terme. D’autres plateformes existent déjà et de nouvelles émergeront. Cependant, chaque démantèlement augmente les coûts opérationnels pour les criminels, crée un effet dissuasif auprès des développeurs potentiels, permet d’affiner les techniques d’investigation, et renforce le cadre juridique international. Cette guerre d’usure vise à rendre le cybercrime progressivement moins rentable et plus risqué.