Les nouvelles menaces qui ciblent vos données Google et Gmail

Les cyberattaques visant les services Google ont connu une progression alarmante de 84 % en un an, marquant un tournant dans la façon dont les pirates informatiques opèrent. Le phénomène du « Pixnapping », identifié par des chercheurs américains, illustre parfaitement cette évolution inquiétante : cette technique permet de dérober un code de double authentification en seulement trente secondes, sans éveiller le moindre soupçon chez l’utilisateur. Contrairement aux anciennes méthodes qui se concentraient principalement sur le vol de mots de passe, les attaques modernes s’en prennent désormais directement aux smartphones et aux mécanismes de sécurité censés les protéger.

Le phishing sophistiqué représente aujourd’hui l’une des armes les plus redoutables de l’arsenal des cybercriminels. Ces campagnes frauduleuses imitent avec une précision déconcertante les communications officielles de Google, Gmail ou Google Workspace, au point qu’il devient presque impossible de distinguer le faux du vrai sans une vigilance extrême. Les messages copient les codes couleurs, les logos, et même le ton rédactionnel employé par les équipes officielles, créant une illusion parfaite.

Les deepfakes vocaux constituent une autre menace émergente particulièrement préoccupante. Grâce à l’intelligence artificielle, les pirates peuvent désormais reproduire la voix d’un proche ou d’un collègue avec une précision stupéfiante, dans le but d’obtenir des informations sensibles ou de valider des transactions frauduleuses. Cette technologie, autrefois réservée aux films de science-fiction, s’est démocratisée au point de devenir accessible à des criminels disposant de ressources limitées.

Comprendre les failles des protections traditionnelles

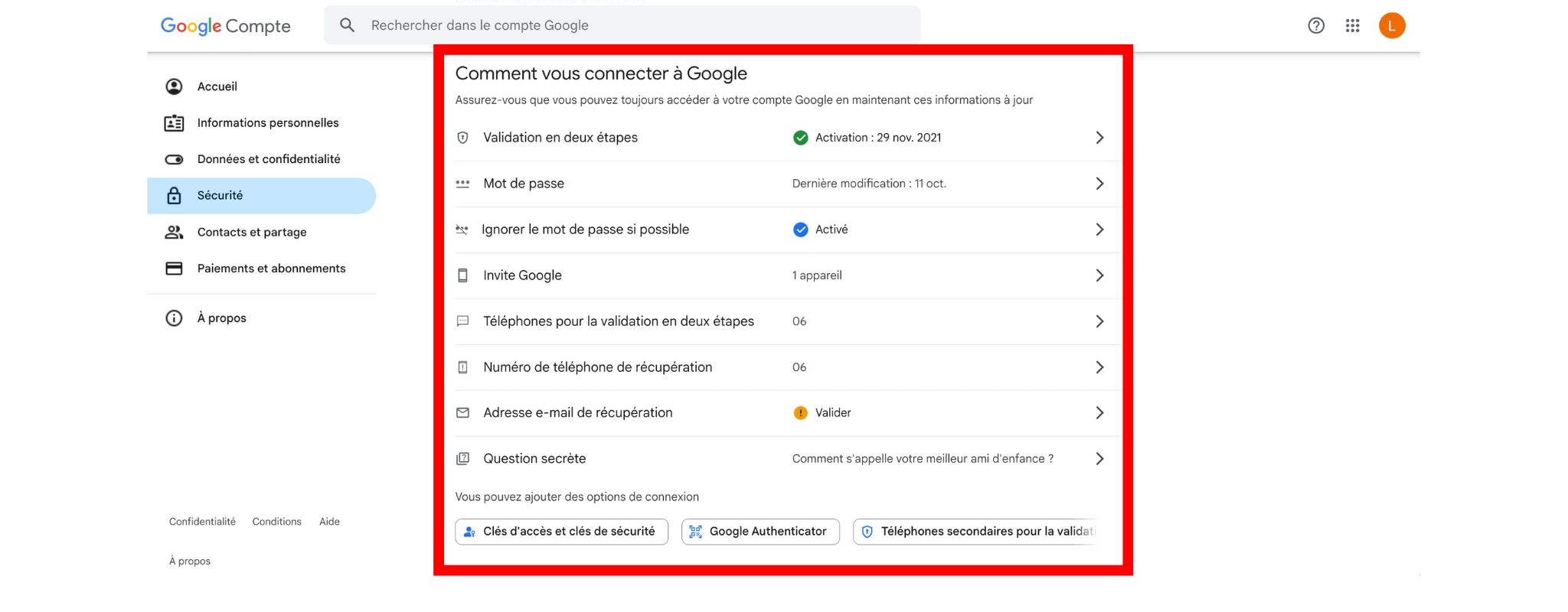

Les méthodes de récupération classiques montrent aujourd’hui leurs limites face à l’ingéniosité croissante des cybercriminels. Les SMS de récupération, longtemps considérés comme une solution fiable, peuvent être interceptés via des techniques de piratage des réseaux téléphoniques ou par le biais de l’ingénierie sociale auprès des opérateurs. Claire Forszt et Sriram Karra, membres de l’équipe Identity and Engagement chez Google, reconnaissent ouvertement ces vulnérabilités, admettant que si vous avez perdu votre téléphone ou n’avez pas mis à jour votre numéro de secours, les procédures traditionnelles deviennent inefficaces.

Les adresses e-mail secondaires, autre pilier des systèmes de récupération, présentent également des faiblesses. Nombreux sont les utilisateurs qui créent ces adresses de secours puis les abandonnent, oubliant de surveiller leur boîte de réception ou de renouveler leurs mots de passe. Un pirate ayant compromis cette adresse secondaire peut alors facilement prendre le contrôle du compte principal. De même, les fonctionnalités de récupération de compte nécessitent une configuration préalable que trop peu d’internautes prennent le temps d’effectuer correctement.

| Type de menace | Méthode d’attaque | Niveau de risque | Protection recommandée |

|---|---|---|---|

| Pixnapping | Interception du code 2FA en 30 secondes | Très élevé | Validation physique du téléphone |

| Phishing sophistiqué | Imitation parfaite des communications officielles | Élevé | Vérification systématique des URL |

| Deepfake vocal | Usurpation d’identité par reproduction vocale | Moyen à élevé | Protocoles de validation multiples |

| Campagnes automatisées | Messages en masse ciblant Chrome et Android | Moyen | Filtres anti-spam renforcés |

- Les SMS de récupération peuvent être interceptés par piratage des réseaux mobiles

- Les adresses e-mail secondaires sont souvent négligées et mal protégées

- Les questions de sécurité classiques restent vulnérables aux attaques par force brute

- La dépendance excessive aux mots de passe crée des points de faiblesse multiples

- L’absence de mise à jour des coordonnées de secours rend la récupération impossible

Les contacts de restauration : votre réseau de confiance numérique

Google propose désormais une solution innovante qui transpose la confiance interpersonnelle dans l’univers numérique : les contacts de restauration. Ce système permet de désigner jusqu’à dix personnes de confiance, qu’il s’agisse de membres de la famille, d’amis proches ou de collègues de confiance, capables d’intervenir en cas de compromission du compte Gmail ou Google Drive. L’approche repose sur un principe simple mais efficace : qui mieux que vos proches peut confirmer votre identité lorsque les systèmes automatisés échouent ?

Le fonctionnement de ce dispositif repose sur une logique collaborative. Lorsqu’un utilisateur se retrouve bloqué hors de son compte, incapable d’accéder aux méthodes de récupération traditionnelles, il peut solliciter l’aide d’un contact de restauration préalablement désigné. Ce dernier recevra une notification et devra effectuer certaines vérifications avant de confirmer l’identité du demandeur. Google présente cette option comme un moyen simple et sûr de se tourner vers des personnes de confiance quand les autres solutions de récupération ne sont pas disponibles.

Cette fonctionnalité nécessite toutefois une configuration proactive. Il est impératif de paramétrer ces contacts avant de perdre l’accès au compte, car une fois bloqué sans ces précautions, les options deviennent considérablement limitées. La sélection des contacts de restauration doit faire l’objet d’une réflexion approfondie : privilégiez des personnes joignables facilement, techniquement averties, et avec lesquelles vous maintenez des contacts réguliers.

Critères de sélection des contacts de confiance

Le choix des contacts de restauration ne doit pas être laissé au hasard. Plusieurs critères essentiels doivent guider cette sélection pour garantir l’efficacité du dispositif. La disponibilité constitue le premier facteur : optez pour des personnes que vous pouvez contacter aisément par téléphone ou messagerie, et qui consultent régulièrement leurs notifications Google. Un contact impossible à joindre rapidement compromettrait gravement le processus de récupération en cas d’urgence.

La compétence technique représente un autre élément déterminant. Bien que Google ait simplifié au maximum les procédures de vérification, une certaine familiarité avec les outils numériques facilite considérablement les échanges. Une personne à l’aise avec Android, YouTube ou Google Authenticator comprendra plus rapidement les étapes à suivre et pourra agir efficacement sous pression.

| Critère | Importance | Éléments à vérifier |

|---|---|---|

| Disponibilité | Critique | Joignabilité rapide, consultation régulière des notifications |

| Compétence technique | Élevée | Familiarité avec les services Google et Android |

| Relations de confiance | Indispensable | Contacts fréquents, relations stables dans le temps |

| Sécurité personnelle | Élevée | Compte Google du contact lui-même bien protégé |

- Privilégiez des contacts avec lesquels vous communiquez au moins une fois par mois

- Assurez-vous que ces personnes utilisent elles-mêmes des méthodes de sécurité robustes

- Informez vos contacts de leur rôle et des responsabilités associées

- Répartissez vos contacts de restauration entre différentes sphères (famille, travail, amis)

- Mettez à jour régulièrement cette liste en fonction des évolutions de vos relations

- Vérifiez que vos contacts acceptent explicitement ce rôle avant de les désigner

La dimension relationnelle ne doit pas être négligée. Choisissez des personnes avec qui vous entretenez des relations stables et durables, capables de reconnaître votre voix au téléphone ou vos habitudes de communication. Cette familiarité mutuelle constitue une barrière supplémentaire contre les tentatives d’usurpation d’identité, rendant les transactions plus sécurisées grâce à la reconnaissance mutuelle.

Connexion sans mot de passe : la révolution des identifiants par numéro de téléphone

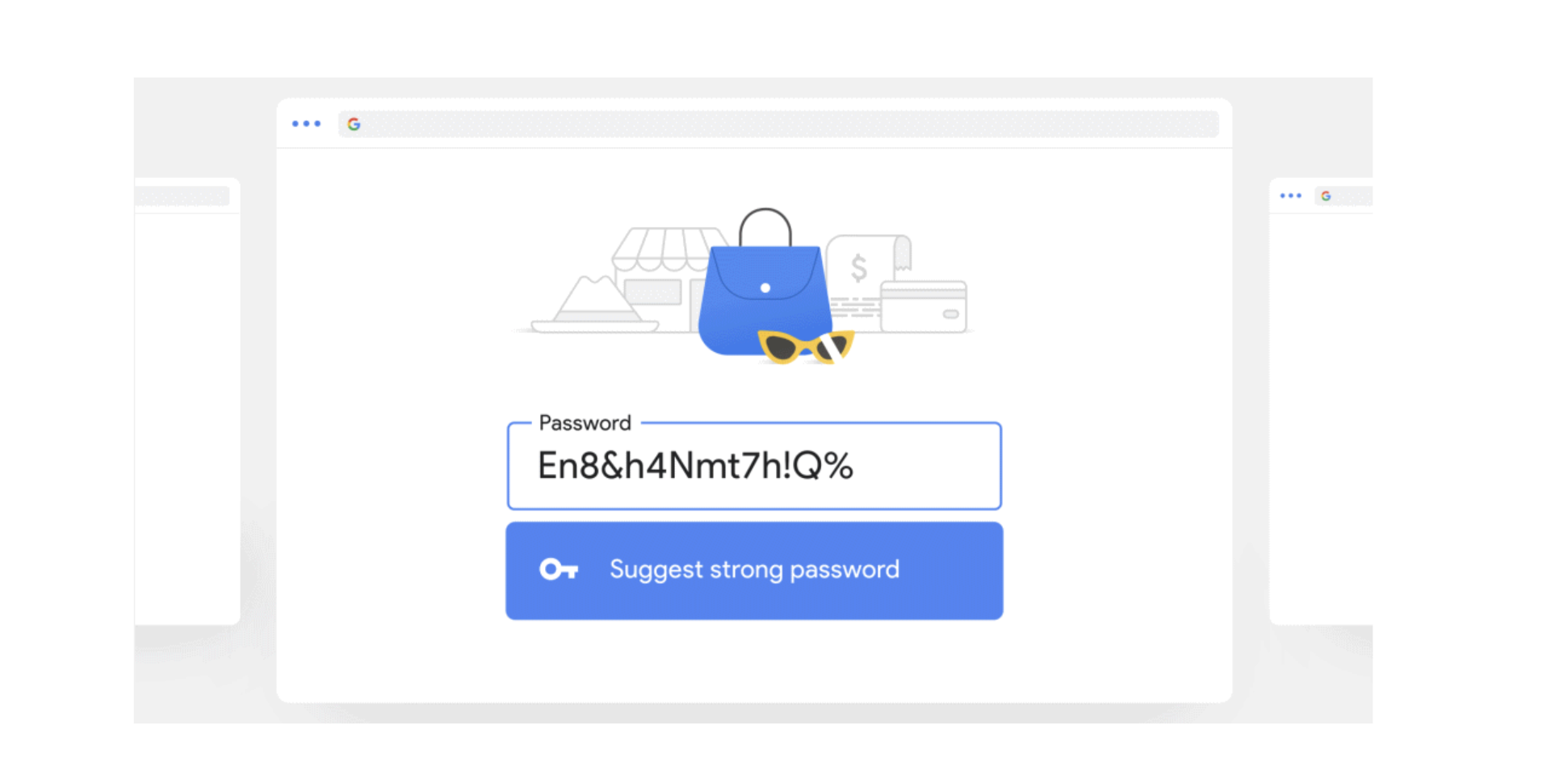

Google franchit une étape majeure dans sa stratégie de sécurisation avec le déploiement progressif de la fonctionnalité « Se connecter avec le numéro de téléphone ». Cette innovation vise à éliminer le maillon faible historique de la chaîne de sécurité : le mot de passe lui-même. Sur les appareils Android, il suffit désormais de saisir son numéro de téléphone pour voir apparaître automatiquement les comptes associés. Après validation par le code de verrouillage de l’écran, qu’il s’agisse d’un schéma, d’un code PIN ou d’une empreinte digitale, l’utilisateur retrouve instantanément l’accès à ses services Gmail, Google Drive, YouTube ou Google Workspace.

Eugene Liderman, directeur de la sécurité et de la confidentialité Android, souligne que ce déploiement s’effectue progressivement dans le monde entier, témoignant d’une approche prudente et mesurée. L’objectif stratégique consiste à remplacer une étape fragile et vulnérable par une vérification directement attachée au téléphone physique, à condition que l’appareil demeure sous le contrôle de son propriétaire légitime. Cette méthode élimine les risques liés aux mots de passe faibles, réutilisés ou compromis lors de fuites de données massives.

La philosophie sous-jacente repose sur un constat simple : le smartphone est devenu le prolongement numérique de notre identité. Nous le transportons constamment, le sécurisons naturellement, et sa perte déclenche immédiatement des réflexes de protection. En transformant le téléphone en clé d’authentification principale, Google capitalise sur cette relation particulière que nous entretenons avec nos appareils mobiles, tout en simplifiant radicalement l’expérience utilisateur.

Avantages et précautions de la connexion par téléphone

Cette méthode d’authentification présente des avantages considérables en termes de sécurité et de commodité. L’élimination du mot de passe supprime d’un coup tous les risques associés : tentatives de phishing visant à récupérer ces informations, attaques par dictionnaire, réutilisation sur plusieurs services, ou encore conservation dans des fichiers non sécurisés. Pour l’utilisateur, la connexion devient aussi simple que le déverrouillage quotidien de son téléphone, geste accompli des dizaines de fois par jour sans effort conscient.

La protection contre les attaques automatisées s’en trouve considérablement renforcée. Les bots qui testent des millions de combinaisons de mots de passe deviennent totalement inefficaces face à un système qui ne repose plus sur ces identifiants. Seule la possession physique du téléphone, combinée à la connaissance du code de déverrouillage, permet l’accès au compte. Cette double barrière élève significativement le niveau de difficulté pour un potentiel attaquant.

- Élimination totale des risques liés aux mots de passe faibles ou compromis

- Simplification radicale du processus de connexion aux services Google

- Protection naturelle grâce aux mécanismes de verrouillage du téléphone

- Réduction drastique de l’efficacité des attaques par phishing

- Harmonisation de la sécurité entre Chrome, Gmail, YouTube et Google Drive

Toutefois, cette approche nécessite certaines précautions essentielles. La sécurité du compte repose désormais entièrement sur celle du téléphone : un appareil perdu ou volé sans verrouillage adéquat ouvre un accès direct à l’ensemble des services Google de l’utilisateur. Il devient donc impératif de configurer un code de verrouillage robuste, d’activer le chiffrement complet de l’appareil, et d’utiliser les fonctionnalités de localisation et d’effacement à distance. De même, les fonctionnalités de redémarrage automatique renforcent la protection des données en cas de vol.

| Aspect | Bénéfice | Précaution nécessaire |

|---|---|---|

| Authentification | Plus de mot de passe à retenir | Code de verrouillage robuste obligatoire |

| Sécurité | Protection contre le phishing et les fuites | Mise à jour régulière d’Android |

| Accessibilité | Connexion simplifiée et rapide | Numéro de secours à jour |

| Récupération | Processus basé sur le téléphone | Contacts de restauration configurés |

La mise à jour régulière du système d’exploitation Android devient également cruciale dans ce contexte. Les correctifs de sécurité publiés par Google comblent constamment les vulnérabilités découvertes, et un appareil obsolète présente des failles exploitables par des attaquants déterminés. L’association avec Google Authenticator ou Pixel renforce encore cette architecture de sécurité, créant un écosystème cohérent et mutuellement protecteur.

Protections renforcées pour Messages et les communications chiffrées

L’application Messages de Google, devenue un vecteur de communication quotidien pour des millions d’utilisateurs Android, fait l’objet d’améliorations sécuritaires substantielles. Les liens malveillants transitant par SMS ou messagerie instantanée représentent l’une des principales portes d’entrée des cyberattaques modernes. Pour contrer cette menace, Google a intégré un système de détection et de blocage automatique des liens suspects. Désormais, lorsqu’un message contient une URL potentiellement dangereuse, l’application affiche un avertissement explicite et bloque l’accès au site jusqu’à confirmation explicite de l’utilisateur.

Cette protection fonctionne grâce à une analyse en temps réel des liens reçus, comparés à des bases de données constamment actualisées de sites frauduleux, de campagnes de phishing actives et de domaines récemment créés à des fins malveillantes. L’intelligence artificielle de Google analyse également le contexte du message, détectant les formulations typiques des arnaques : urgence artificielle, promesses de gains, demandes de validation de compte ou menaces de suspension de service.

Key Verifier, l’outil de vérification par QR code, ajoute une couche de sécurité supplémentaire pour les conversations chiffrées de bout en bout. Cette fonctionnalité permet de s’assurer que la personne avec laquelle vous communiquez est bien celle qu’elle prétend être, et non un attaquant ayant réussi à intercepter ou détourner la conversation. Le principe repose sur la comparaison de clés cryptographiques : en scannant le QR code affiché sur l’appareil de votre interlocuteur, vous vérifiez que les clés de chiffrement correspondent, garantissant ainsi l’authenticité de l’échange.

Configurer et optimiser la sécurité de Messages

Pour tirer pleinement parti de ces protections, plusieurs paramètres méritent une attention particulière. L’activation du chiffrement de bout en bout pour toutes les conversations constitue le fondement d’une communication sécurisée. Cette option, désormais proposée par défaut dans Messages pour les échanges entre utilisateurs Android, empêche toute interception des contenus échangés, même par Google lui-même. Les messages deviennent illisibles pour quiconque ne possède pas les clés de déchiffrement stockées uniquement sur les appareils des participants.

La vérification systématique des nouveaux contacts via Key Verifier devrait devenir un réflexe, particulièrement pour les échanges sensibles concernant des informations professionnelles, financières ou personnelles. Ce processus, qui ne prend que quelques secondes lors d’une rencontre physique, élimine totalement le risque d’usurpation d’identité sur des conversations chiffrées. Pour les contacts distants, des méthodes alternatives permettent de confirmer les clés par téléphone ou via un autre canal de communication déjà vérifié.

- Activer le chiffrement de bout en bout pour toutes les conversations dans Messages

- Utiliser Key Verifier pour vérifier l’identité de vos contacts importants

- Ne jamais cliquer sur des liens suspects même provenant de contacts connus

- Signaler systématiquement les messages frauduleux pour améliorer les filtres

- Vérifier l’expéditeur réel en cas de demande inhabituelle

- Désactiver l’affichage automatique des images dans les messages inconnus

La sensibilisation aux techniques d’ingénierie sociale complète ces protections techniques. Les pirates exploitent fréquemment la confiance et l’urgence pour contourner les barrières technologiques. Un message semblant provenir d’un proche demandant urgemment de l’argent, même avec un numéro familier, mérite toujours une vérification par un autre moyen de communication. Les attaquants compromettent régulièrement des comptes pour envoyer des demandes frauduleuses aux contacts de la victime, profitant de la confiance établie.

L’intégration de Messages avec l’écosystème Google Workspace pour les professionnels offre des options de sécurité supplémentaires. Les administrateurs peuvent imposer des politiques de chiffrement, restreindre les échanges avec des domaines externes ou exiger la vérification systématique des nouveaux interlocuteurs. Ces mesures, combinées aux protections individuelles, créent une défense en profondeur particulièrement efficace contre les menaces ciblant les communications professionnelles.

| Fonctionnalité | Protection offerte | Configuration requise |

|---|---|---|

| Détection de liens suspects | Blocage automatique des URL malveillantes | Activée par défaut dans Messages |

| Chiffrement de bout en bout | Confidentialité totale des échanges | À activer dans les paramètres |

| Key Verifier | Authentification de l’interlocuteur | Scan de QR code ou vérification manuelle |

| Signalement de spam | Amélioration des filtres collectifs | Signaler chaque message frauduleux |

Comprendre les mécanismes de chiffrement dans Gmail et Messages permet d’adopter les bonnes pratiques et d’éviter les fausses impressions de sécurité qui pourraient conduire à partager des informations sensibles sur des canaux insuffisamment protégés.

Éducation et prévention : apprendre à reconnaître les arnaques

Google adopte une approche holistique de la cybersécurité en investissant massivement dans l’éducation et la sensibilisation des utilisateurs. Le jeu interactif « Be Scam Ready » illustre cette stratégie pédagogique innovante. Cette plateforme ludique propose des scénarios réalistes d’arnaques courantes, permettant aux utilisateurs de s’entraîner à reconnaître les signaux d’alerte dans un environnement sans risque. Les participants doivent identifier les indices révélateurs d’un faux e-mail, d’un site frauduleux ou d’une tentative de manipulation par téléphone.

L’efficacité de cette approche repose sur l’apprentissage par l’expérience. Plutôt que de mémoriser passivement une liste de recommandations, les utilisateurs développent des réflexes de vigilance en confrontant activement des situations trompeuses. Le jeu reproduit avec minutie les techniques employées par les cybercriminels : usurpation d’adresses e-mail avec des variantes subtiles, reproduction quasi-parfaite de pages de connexion Gmail ou Google Drive, messages créant un sentiment d’urgence artificiel pour court-circuiter la réflexion critique.

Les partenariats stratégiques avec l’AARP et la National Cybersecurity Alliance ciblent particulièrement les populations vulnérables, notamment les seniors, statistiquement plus exposés aux arnaques en ligne. Ces collaborations déploient des ateliers dans les centres communautaires, les bibliothèques et les résidences pour personnes âgées, adaptant le discours et les exemples aux préoccupations spécifiques de ces publics. Les formateurs abordent les scénarios les plus fréquemment rencontrés par ces populations : fausses alertes de sécurité Nest, arnaques aux petits-enfants en détresse, faux supports techniques Chrome ou Android.

Identifier les signaux d’alerte des tentatives de fraude

La reconnaissance des tentatives d’arnaque repose sur l’identification de plusieurs indicateurs révélateurs. Le sentiment d’urgence artificielle constitue le premier signal d’alarme : les messages légitimes de Google ne menacent jamais de suspendre immédiatement un compte sans préavis, ni n’exigent une action dans un délai extrêmement court. Les fraudeurs exploitent cette pression temporelle pour empêcher la victime de vérifier l’authenticité de la communication ou de consulter une personne de confiance.

Les demandes inhabituelles représentent un autre indicateur crucial. Google ne demandera jamais par e-mail ou message de communiquer un mot de passe complet, un code de vérification reçu par SMS, ou les coordonnées bancaires pour « vérifier » un compte. De même, les employés Google authentiques ne contactent jamais spontanément les utilisateurs par téléphone pour proposer une « assistance technique » non sollicitée. Ces pratiques relèvent systématiquement de tentatives de fraude, quelle que soit la crédibilité apparente de l’interlocuteur.

- Méfiez-vous des messages créant un sentiment d’urgence ou de panique artificiel

- Vérifiez toujours l’adresse e-mail complète de l’expéditeur, pas seulement le nom affiché

- Survolez les liens sans cliquer pour voir l’URL réelle de destination

- Aucun service légitime ne demande de communiquer un code de vérification

- Les fautes d’orthographe ou formulations maladroites trahissent souvent une fraude

- Accédez directement aux sites via votre navigateur Chrome plutôt que via des liens

- Google ne contacte jamais spontanément par téléphone pour du support technique

L’analyse des URL mérite une attention particulière. Les fraudeurs enregistrent des domaines visuellement similaires à ceux de Google, exploitant des variantes subtiles difficiles à repérer lors d’une lecture rapide : substitution de lettres par des caractères similaires, ajout de mots supplémentaires, ou utilisation d’extensions de domaine inhabituelles. La vérification systématique de l’URL complète avant de saisir des identifiants constitue un réflexe de sécurité fondamental. Pour accéder à Gmail, YouTube, Google Drive ou tout autre service, privilégiez toujours la saisie directe de l’adresse dans Chrome ou l’utilisation de favoris préalablement enregistrés.

Les deepfakes vocaux, mentionnés précédemment, nécessitent des protocoles de vérification spécifiques. Lorsqu’un proche ou un collègue demande une action inhabituelle par téléphone, même avec une voix parfaitement reconnaissable, instaurez systématiquement une question de vérification convenue à l’avance ou rappelez sur un numéro connu. Les technologies de protection contre les arnaques IA progressent, mais la vigilance humaine reste irremplaçable.

| Type d’arnaque | Technique utilisée | Comportement de protection |

|---|---|---|

| Phishing par e-mail | Imitation des communications Google | Vérifier l’adresse complète de l’expéditeur |

| Site frauduleux | Copie visuelle de la page de connexion | Contrôler l’URL avant toute saisie |

| Faux support technique | Appel téléphonique non sollicité | Raccrocher et contacter le vrai support |

| Deepfake vocal | Reproduction de la voix d’un proche | Vérification par question secrète ou rappel |

| Message urgent | Pression temporelle et menaces | Prendre le temps de vérifier indépendamment |

Le Cybersecurity Awareness Month, durant lequel Google organise des ateliers et webinaires gratuits, offre une opportunité idéale pour approfondir ses connaissances. Ces sessions abordent les menaces émergentes, les nouvelles fonctionnalités de protection déployées sur Android, Chrome ou Google Authenticator, et les meilleures pratiques adaptées aux différents profils d’utilisateurs. Participer à ces formations continues permet de maintenir sa vigilance face à des techniques frauduleuses en constante évolution.

L’éducation des plus jeunes utilisateurs constitue également un enjeu majeur. Les adolescents et jeunes adultes, bien que techniquement à l’aise avec YouTube, Android ou Google Workspace, peuvent manquer du recul nécessaire pour détecter les manipulations psychologiques subtiles. Les programmes scolaires intégrant progressivement ces compétences numériques contribuent à former une génération naturellement vigilante, capable de naviguer en sécurité dans un écosystème numérique complexe et parfois hostile. Découvrir comment Google transforme l’industrie avec l’IA permet aussi de mieux comprendre les capacités techniques qui peuvent être détournées par des acteurs malveillants.

Quelle est la première mesure à prendre pour sécuriser son compte Google ?

La première action essentielle consiste à activer l’authentification à deux facteurs et à configurer des contacts de restauration de confiance. Ces deux mesures créent une défense en profondeur : même si un mot de passe est compromis, l’accès nécessite une seconde validation. Configurez ensuite un code de verrouillage robuste sur votre téléphone Android, car il devient la clé physique de votre identité numérique avec la connexion sans mot de passe.

Comment reconnaître un faux e-mail prétendant venir de Google ?

Vérifiez toujours l’adresse complète de l’expéditeur en cliquant sur le nom affiché dans Gmail. Les adresses légitimes de Google se terminent exclusivement par @google.com. Méfiez-vous des messages créant une urgence artificielle, demandant de communiquer un mot de passe ou un code de vérification, ou contenant des fautes d’orthographe. Survolez les liens sans cliquer pour voir l’URL réelle de destination, et accédez toujours directement aux services via Chrome en saisissant l’adresse vous-même.

Que faire si j’ai perdu l’accès à mon téléphone et ne peux plus me connecter ?

Si vous avez configuré des contacts de restauration avant l’incident, sollicitez leur aide pour récupérer l’accès à votre compte. Ils recevront une notification de Google et pourront confirmer votre identité. Sans contacts préalablement configurés, utilisez un ordinateur de confiance pour accéder à la page de récupération de compte Google, qui proposera diverses méthodes selon les informations de secours que vous aviez enregistrées : numéro de téléphone secondaire, adresse e-mail de secours, ou questions de sécurité.

La connexion sans mot de passe est-elle vraiment plus sûre ?

Oui, car elle élimine tous les risques liés aux mots de passe faibles, réutilisés ou compromis lors de fuites de données. La sécurité repose désormais sur la possession physique du téléphone et la connaissance du code de déverrouillage, deux barrières plus difficiles à franchir pour un attaquant distant. Toutefois, cette méthode nécessite une protection rigoureuse de l’appareil Android : code de verrouillage robuste, mises à jour régulières du système, et activation des fonctionnalités de localisation et d’effacement à distance en cas de perte ou vol.

À quelle fréquence dois-je vérifier les paramètres de sécurité de mon compte Google ?

Un contrôle trimestriel constitue un bon rythme pour la plupart des utilisateurs. Profitez-en pour vérifier que vos contacts de restauration sont toujours d’actualité, que votre numéro de téléphone et adresse e-mail de secours sont corrects, et que les appareils ayant accès à votre compte sont tous légitimes. Google propose un Check-up Sécurité automatisé accessible depuis les paramètres du compte, qui identifie les points nécessitant votre attention. Effectuez également cette vérification après tout événement particulier : changement de numéro, acquisition d’un nouveau téléphone Android ou Pixel, ou signalement d’activité suspecte.