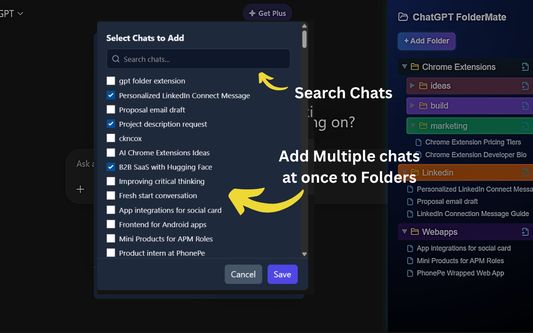

Des millions d’utilisateurs de Chrome et Edge découvrent aujourd’hui une vérité inquiétante : certaines extensions de navigateur, installées plus de 8 millions de fois et recommandées par Google, collectent secrètement leurs conversations avec les chatbots d’intelligence artificielle. Ces outils, présentés comme des protecteurs de la vie privée, font exactement l’inverse en siphonnant et revendant les échanges avec ChatGPT, Gemini, Grok et d’autres assistants IA. Une découverte qui soulève des questions cruciales sur la sécurité en ligne et la confiance accordée aux plateformes officielles.

Huit extensions malveillantes recommandées par Google infiltrent les conversations IA

Les chercheurs de la société de sécurité Koi ont identifié huit extensions problématiques qui opèrent sous couvert de services VPN ou de blocage publicitaire. Le plus troublant reste que sept d’entre elles bénéficient du label de recommandation de Google, censé garantir leur fiabilité. Urban VPN Proxy, l’extension la plus téléchargée avec plus de 6 millions d’installations et une note de 4,7 étoiles, incarne parfaitement cette tromperie organisée.

Les autres extensions incriminées incluent 1ClickVPN Proxy, Urban Browser Guard et Urban Ad Blocker, disponibles aussi bien sur Chrome que sur Edge. Ensemble, ces outils cumulent entre 40 000 et 1,3 million d’utilisateurs, tous potentiellement victimes de collecte de données non consentie. La promesse affichée évoque systématiquement l’anonymat et la protection, avec des descriptions assurant que les données ne seront jamais partagées à des fins commerciales.

L’examen du code source révèle la présence de scripts malveillants spécifiquement conçus pour s’activer lors de l’utilisation de plateformes d’IA conversationnelle. Le système surveille les échanges avec huit services majeurs : ChatGPT, Claude, Gemini, Copilot, Perplexity, DeepSeek, Grok et Meta AI. Dès qu’un utilisateur ouvre l’une de ces interfaces, le mécanisme de surveillance se déclenche automatiquement.

| Extension | Téléchargements | Note | Plateformes |

|---|---|---|---|

| Urban VPN Proxy | 6 millions+ | 4,7/5 | Chrome, Edge |

| 1ClickVPN Proxy | 1,3 million | 4,5/5 | Chrome, Edge |

| Urban Browser Guard | 500 000 | 4,3/5 | Chrome, Edge |

| Urban Ad Blocker | 40 000 | 4,0/5 | Chrome, Edge |

La technique employée contourne les protections habituelles des navigateurs. Selon Idan Dardikman, directeur technique de Koi, l’extension court-circuite les API du navigateur pour s’insérer directement dans le flux de données. Cette approche garantit l’accès à l’intégralité des conversations avant même leur affichage complet à l’écran. Le processus capture non seulement les requêtes et réponses, mais aussi les identifiants de conversation, les horodatages et les métadonnées associées.

- Interception des requêtes envoyées aux chatbots IA

- Capture des réponses complètes générées par les assistants

- Enregistrement des identifiants de conversation uniques

- Collecte des horodatages et métadonnées temporelles

- Compression et transmission vers des serveurs tiers

Les données récoltées transitent ensuite vers des serveurs contrôlés par les développeurs des extensions. Un processus en arrière-plan compresse automatiquement les informations avant leur envoi, minimisant ainsi l’impact sur les performances du navigateur et rendant la surveillance pratiquement invisible. Cette discrétion technique explique pourquoi des millions d’utilisateurs n’ont détecté aucune anomalie pendant des mois, comme on peut le constater avec d’autres extensions qui ont dû modifier leurs pratiques.

Les plateformes d’IA visées par la surveillance

La stratégie de collecte ne se limite pas aux géants comme ChatGPT ou Gemini. Les extensions ciblent systématiquement toutes les conversations, indépendamment du service utilisé. Cette approche globale maximise le volume de données personnelles récupérées, incluant potentiellement des informations médicales, financières ou professionnelles extrêmement sensibles partagées avec ces assistants virtuels.

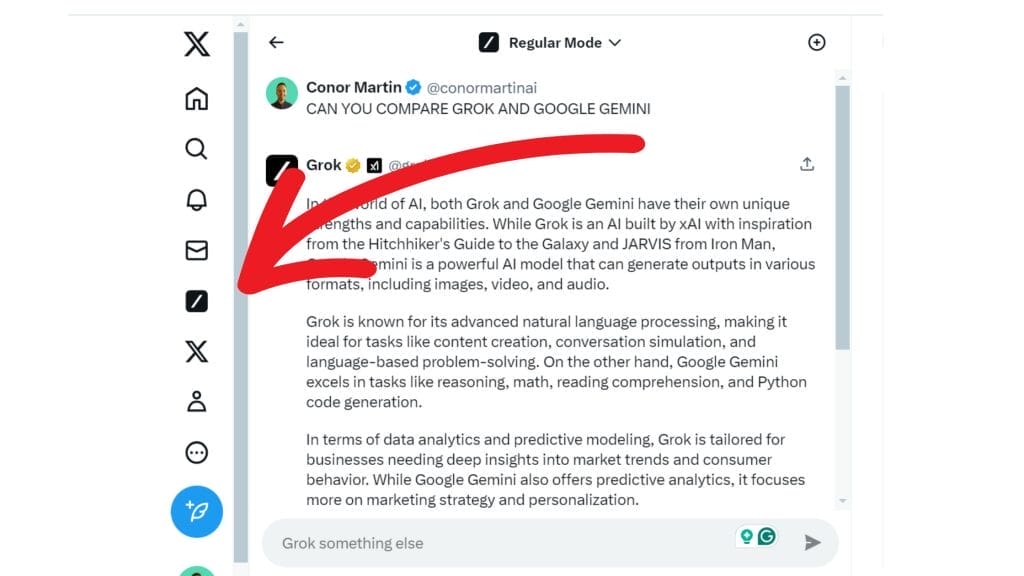

Les échanges avec Grok, le chatbot développé par X (anciennement Twitter), figurent également dans la liste des cibles prioritaires. Cette inclusion démontre une veille technologique active des développeurs malveillants, qui adaptent rapidement leurs outils aux nouvelles plateformes émergentes. Les utilisateurs qui testent plusieurs services d’IA pensant diversifier leurs sources se retrouvent paradoxalement plus exposés à la collecte de données. Pour mieux comprendre les enjeux autour de ces assistants, les évolutions récentes de Gemini montrent l’importance croissante de ces technologies.

Comment fonctionnent ces extensions espionnes au quotidien

Le mécanisme de surveillance opère selon une logique particulièrement insidieuse. Contrairement aux logiciels malveillants traditionnels qui perturbent l’expérience utilisateur, ces extensions maintiennent une discrétion totale. Leur fonctionnement s’apparente davantage à une écoute passive qu’à une attaque frontale, ce qui explique leur longévité sur les stores officiels.

L’activation du code malveillant se déclenche uniquement lors de la visite de pages spécifiques liées aux chatbots IA. Cette sélectivité évite les détections automatiques qui surveilleraient une activité réseau anormale généralisée. Le script identifie précisément les domaines des plateformes d’IA conversationnelle et modifie son comportement en conséquence, restant dormant le reste du temps.

| Type de données collectées | Sensibilité | Usage commercial |

|---|---|---|

| Questions médicales | Critique | Marketing pharmaceutique |

| Informations financières | Critique | Publicité ciblée bancaire |

| Données professionnelles | Élevée | Intelligence économique |

| Problèmes personnels | Élevée | Profilage comportemental |

| Requêtes générales | Moyenne | Analyse de tendances |

La fonction présentée comme « protection IA » par Urban VPN Proxy illustre parfaitement le double discours. Cette option prétend alerter l’utilisateur s’il partage des données sensibles avec un chatbot, suggérant une couche de sécurité supplémentaire. Dans les faits, cet outil analyse effectivement le contenu des échanges, mais pour optimiser la collecte plutôt que pour protéger l’utilisateur.

Le déploiement de cette fonctionnalité controversée remonte au 9 juillet, avec la mise à jour vers la version 5.5.0 d’Urban VPN Proxy. Cette version a introduit des modifications majeures dans le traitement des données sans informer explicitement les utilisateurs existants. Aucune notification push, aucun email d’avertissement : le changement s’est opéré silencieusement lors d’une mise à jour automatique que personne ne remet habituellement en question.

- Installation initiale avec permissions étendues acceptées machinalement

- Période dormante où l’extension fonctionne normalement

- Mise à jour automatique intégrant le code de surveillance

- Activation progressive de la collecte sans notification

- Transmission continue des données vers des tiers inconnus

Le consentement illusoire des utilisateurs

Urban VPN Proxy affiche un pop-up demandant d’accepter ou refuser le traitement des « communications ChatAI ». Cette apparence de transparence masque une réalité bien différente : le message ne précise jamais que ces informations seront revendues à des entreprises d’analyse marketing. Le vocabulaire employé reste délibérément vague, évoquant un traitement sans en expliciter la finalité commerciale.

La désactivation des fonctionnalités apparentes ne stoppe pas la surveillance. Même en désactivant le VPN, le blocage publicitaire ou la protection IA, le siphonnage des conversations avec les chatbots continue en arrière-plan. Cette persistance révèle la véritable nature de ces extensions : la collecte de données constitue leur fonction principale, les autres services ne servant que de camouflage légitime. Cette situation rappelle les débats récents autour de la limitation des pratiques douteuses des extensions.

L’unique méthode pour arrêter définitivement la collecte consiste à désactiver complètement l’extension dans les paramètres du navigateur ou, mieux encore, à la désinstaller totalement. Cette nécessité soulève une question fondamentale : combien d’utilisateurs comprennent réellement la différence entre désactiver une fonction spécifique et désactiver l’extension entière ? La confusion savamment entretenue profite aux développeurs malveillants.

La politique de confidentialité : un labyrinthe juridique intentionnel

Les politiques de confidentialité des huit extensions présentent des similitudes troublantes, révélant une origine commune. Toutes ont été rédigées par la même entité juridique, utilisant un vocabulaire identique et une structure quasi-clonée. Cette uniformité suggère une opération coordonnée plutôt que des développeurs indépendants ayant convergé vers des pratiques similaires par hasard.

Le document légal d’Urban VPN Proxy, noyé dans des pages de jargon juridique impénétrable, contient l’aveu explicite de la revente de données. Une phrase perdue au milieu de paragraphes techniques mentionne que l’extension « collectera les requêtes et les réponses demandées par l’utilisateur final ou générées par le fournisseur de chat IA » et que le développeur « divulguera les requêtes de l’IA à des fins d’analyse marketing ».

| Élément de politique | Formulation affichée | Réalité cachée |

|---|---|---|

| Collecte de données | « Traitement ChatAI » | Surveillance complète des échanges IA |

| Usage des données | « Amélioration du service » | Revente à des tiers marketing |

| Consentement | Pop-up d’acceptation | Collecte active par défaut |

| Désactivation | « Options de configuration » | Inefficace contre la surveillance |

Cette stratégie d’enfouissement informationnel exploite une réalité statistique connue : moins de 5% des utilisateurs lisent intégralement les conditions d’utilisation avant d’accepter. Parmi ceux qui tentent la lecture, combien possèdent l’expertise juridique pour décoder les formulations alambiquées ? Le résultat pratique équivaut à une absence totale de consentement éclairé, pourtant théoriquement garanti par les réglementations sur la protection des données.

Les développeurs ont consciencieusement respecté la lettre de la loi tout en violant son esprit. Techniquement, l’information figure dans la politique de confidentialité accessible publiquement. Pratiquement, cette accessibilité reste purement théorique pour l’écrasante majorité des utilisateurs. Cette zone grise juridique complique considérablement les poursuites réglementaires, les entreprises pouvant arguer avoir rempli leurs obligations de transparence.

- Politiques de confidentialité volontairement complexes et longues

- Informations cruciales enterrées dans le jargon technique

- Absence de résumé clair des pratiques de collecte

- Vocabulaire ambigu évitant les termes explicites comme « revente »

- Structure identique révélant une coordination entre extensions

Analyse marketing : destination finale des données volées

Les informations siphonnées trouvent acquéreur auprès d’entreprises spécialisées dans l’analyse marketing comportementale. Ces sociétés paient pour accéder à des données brutes reflétant les préoccupations réelles des utilisateurs, exprimées de manière spontanée lors d’échanges avec des assistants IA. La valeur marchande dépasse largement celle des données collectées via les méthodes traditionnelles comme les cookies ou les trackers publicitaires.

Une question médicale posée à ChatGPT révèle potentiellement une pathologie, un traitement en cours ou une inquiétude sanitaire. Ces informations, croisées avec d’autres données démographiques, permettent un ciblage publicitaire pharmaceutique d’une précision redoutable. Les interrogations financières exposent le niveau de revenus, les projets d’investissement ou les difficultés économiques, autant d’éléments précieux pour les banques et assurances.

Les conversations professionnelles avec les chatbots contiennent fréquemment des détails sur les projets d’entreprise, les stratégies commerciales ou les défis organisationnels. Cette intelligence économique involontairement partagée intéresse particulièrement les cabinets de conseil et les concurrents cherchant à anticiper les mouvements du marché. La surveillance s’apparente alors à de l’espionnage industriel déguisé en service gratuit. Les enjeux rappellent ceux observés dans les limitations progressives imposées aux services IA.

Réaction de Google et suppression partielle des extensions

Suite aux révélations des chercheurs de Koi, Google a réagi en supprimant plusieurs extensions de son Chrome Web Store officiel. Cette intervention rapide démontre la gravité de la situation et la pression exercée par la communauté de cybersécurité. Toutefois, la réponse reste incomplète : certaines des extensions incriminées demeurent disponibles au téléchargement, continuant potentiellement leur collecte de données.

Le retrait partiel soulève des questions sur les processus de validation de Google. Comment des extensions manifestement malveillantes ont-elles pu non seulement être approuvées, mais également recevoir le label de recommandation officielle ? Les vérifications automatisées actuelles semblent insuffisantes pour détecter les codes malveillants sophistiqués qui s’activent uniquement dans des contextes spécifiques.

| Extension | Statut Chrome Store | Statut Edge Store | Action recommandée |

|---|---|---|---|

| Urban VPN Proxy | Supprimée | En cours d’évaluation | Désinstallation immédiate |

| 1ClickVPN Proxy | Toujours en ligne | Toujours en ligne | Éviter et désinstaller |

| Urban Browser Guard | Supprimée | Supprimée | Vérifier les alternatives |

| Urban Ad Blocker | En cours d’évaluation | Toujours en ligne | Désinstallation préventive |

Microsoft, de son côté, maintient une communication plus opaque concernant les actions entreprises sur son Edge Add-ons Store. L’absence de déclaration publique claire laisse planer le doute sur l’ampleur du nettoyage effectué. Les utilisateurs d’Edge se retrouvent dans une situation d’incertitude, ne sachant pas avec certitude quelles extensions ont été retirées ou simplement signalées.

Les millions d’utilisateurs ayant déjà installé ces extensions avant leur suppression éventuelle restent vulnérables. Les extensions déjà présentes sur les appareils continuent de fonctionner même après leur retrait des stores officiels. Cette persistance technique nécessite une action manuelle de chaque utilisateur pour éliminer définitivement la menace. Une campagne d’information massive serait nécessaire pour alerter tous les concernés, mais aucune notification automatique n’a été déployée.

- Suppression partielle et progressive des extensions problématiques

- Absence de notification automatique aux utilisateurs affectés

- Maintien de certaines extensions sous évaluation

- Processus de validation Google remis en question

- Coordination insuffisante entre Chrome et Edge

Les lacunes du système de validation des stores d’extensions

Le scandale met en lumière les failles structurelles du processus d’approbation des extensions. Les vérifications automatisées se concentrent principalement sur la détection de malwares classiques, de scripts cryptominers ou de redirections publicitaires agressives. Les techniques de surveillance passive et de collecte de données sélective échappent largement à ces filtres traditionnels.

Les développeurs malveillants ont adapté leurs méthodes pour contourner les détections. Le code malveillant s’active conditionnellement, uniquement sur certains sites, et utilise des APIs légitimes du navigateur de manière détournée. Cette sophistication technique rend la distinction entre usage légitime et malveillant extrêmement difficile sans analyse manuelle approfondie du comportement réel de l’extension en situation.

Le système de notation et d’avis utilisateurs, censé servir de filtre communautaire, s’avère facilement manipulable. Urban VPN Proxy affichait une note de 4,7 étoiles malgré son comportement frauduleux. Cette confiance factice résulte soit d’avis fabriqués, soit d’utilisateurs satisfaits des fonctionnalités apparentes sans avoir conscience de la surveillance cachée. Le score élevé renforçait paradoxalement la crédibilité de l’extension auprès des nouveaux utilisateurs. Cette problématique s’inscrit dans un contexte plus large de manipulation des systèmes de référencement et de recommandation.

Protéger sa vie privée face aux extensions malveillantes

La première ligne de défense consiste à réviser immédiatement la liste des extensions installées sur Chrome, Edge ou tout autre navigateur. Cette vérification régulière devrait devenir un réflexe de sécurité en ligne au même titre que les mises à jour du système d’exploitation. Chaque extension représente un point d’entrée potentiel pour la collecte de données ou pire, une vulnérabilité exploitable par des acteurs malveillants.

L’évaluation critique des permissions demandées par chaque extension constitue une étape cruciale souvent négligée. Une extension de blocage publicitaire nécessite-t-elle réellement l’accès à tous les sites web visités ? Un VPN gratuit doit-il pouvoir lire et modifier toutes les données des pages consultées ? Ces questions inconfortables méritent des réponses précises avant d’accorder sa confiance à un outil tiers.

| Action de protection | Niveau d’efficacité | Difficulté de mise en œuvre |

|---|---|---|

| Audit des extensions installées | Élevé | Facile |

| Vérification des permissions | Élevé | Moyenne |

| Limitation du nombre d’extensions | Moyen | Facile |

| Préférence pour les extensions open source | Élevé | Moyenne |

| Utilisation de profils de navigation séparés | Moyen | Moyenne |

La méfiance envers les services gratuits devrait augmenter proportionnellement à leur générosité apparente. Un VPN gratuit illimité sans publicité visible soulève légitimement la question : comment le modèle économique se finance-t-il ? Dans le cas d’Urban VPN Proxy, la réponse est limpide : par la monétisation des données utilisateurs. Cette réalité économique fondamentale s’applique à l’ensemble de l’écosystème numérique gratuit.

- Désinstaller immédiatement les huit extensions identifiées comme malveillantes

- Examiner les permissions de toutes les extensions restantes

- Privilégier les extensions open source avec code vérifiable publiquement

- Limiter le nombre total d’extensions au strict nécessaire

- Activer les alertes de modifications des politiques de confidentialité

- Utiliser des profils de navigation distincts pour différentes activités

Les alternatives payantes méritent considération pour les services critiques comme les VPN. Un abonnement mensuel modeste finance des infrastructures légitimes sans nécessiter la monétisation cachée des données personnelles. Cette approche transparente restaure un équilibre contractuel sain où le client paie pour un service clairement défini plutôt que de devenir lui-même le produit vendu à des tiers.

Outils et bonnes pratiques pour vérifier ses extensions

Les paramètres de Chrome offrent une interface dédiée à la gestion des extensions accessible via le menu ou directement à l’adresse chrome://extensions/. Cette page centralise toutes les extensions installées avec leurs permissions détaillées. L’activation du « mode développeur » révèle des informations supplémentaires techniques utiles pour identifier des comportements suspects comme des connexions réseau non documentées.

Les extensions de surveillance de la vie privée comme Privacy Badger ou uBlock Origin (en mode avancé) peuvent détecter certaines tentatives de tracking même émanant d’autres extensions. Cette approche défensive superposée crée plusieurs couches de protection, chaque outil surveillant potentiellement les autres. Néanmoins, cette stratégie reste imparfaite puisque les extensions malveillantes sophistiquées peuvent identifier et contourner ces mécanismes.

La consultation régulière de sources spécialisées en cybersécurité permet de rester informé des dernières découvertes de menaces. Des sites comme Ars Technica, Krebs on Security ou les blogs de chercheurs reconnus publient fréquemment des alertes détaillant les nouvelles extensions problématiques identifiées. Cette veille proactive transforme l’utilisateur passif en acteur informé de sa propre sécurité numérique. Pour compléter cette veille, il est utile de suivre les évolutions des technologies comme les nouvelles applications Gemini qui modifient l’écosystème des extensions.

L’utilisation de navigateurs axés sur la confidentialité comme Brave ou Firefox (avec configurations renforcées) offre une alternative structurelle. Ces navigateurs implémentent des protections natives contre le tracking et appliquent des politiques plus restrictives concernant les permissions des extensions. Firefox notamment propose un système de validation communautaire plus transparent avec des extensions recommandées après audit manuel approfondi.

Les implications juridiques et les recours possibles pour les victimes

Les utilisateurs dont les données ont été collectées et revendues disposent théoriquement de recours juridiques, particulièrement dans les juridictions appliquant le RGPD européen. Le règlement général sur la protection des données impose un consentement explicite, libre et éclairé pour tout traitement de données personnelles. Les pratiques documentées de ces huit extensions violent manifestement ces principes fondamentaux.

La notion de consentement éclairé nécessite que l’utilisateur comprenne clairement la nature, l’étendue et les finalités du traitement de ses données. Une formulation ambiguë enterrée dans une politique de confidentialité de cinquante pages ne satisfait pas cette exigence légale. Les autorités de protection comme la CNIL en France ou l’ICO au Royaume-Uni peuvent sanctionner ces pratiques par des amendes substantielles atteignant jusqu’à 4% du chiffre d’affaires mondial.

| Violation RGPD | Article concerné | Sanction maximale |

|---|---|---|

| Absence de consentement éclairé | Article 6 | 20 millions € ou 4% CA |

| Manque de transparence | Article 12-14 | 20 millions € ou 4% CA |

| Non-respect du droit d’opposition | Article 21 | 20 millions € ou 4% CA |

| Sécurité insuffisante des données | Article 32 | 10 millions € ou 2% CA |

Les actions collectives représentent une voie prometteuse pour les victimes individuelles dont le préjudice personnel reste limité mais qui, collectivement, totalisent des millions d’utilisateurs lésés. Plusieurs cabinets d’avocats spécialisés en droit numérique ont déjà manifesté leur intérêt pour coordonner de telles actions contre les développeurs des extensions malveillantes et potentiellement contre Google pour défaillance dans son processus de validation.

La responsabilité de Google en tant qu’opérateur du store soulève des questions juridiques complexes. L’entreprise bénéficie généralement d’un statut d’hébergeur la protégeant de la responsabilité pour les contenus tiers, sauf si elle en avait connaissance et n’a pas agi promptement. Le fait que sept extensions problématiques portaient le label de recommandation officielle complique cette défense, suggérant une validation active plutôt qu’un simple hébergement passif.

- Dépôt de plainte auprès de l’autorité nationale de protection des données

- Signalement auprès des associations de consommateurs

- Participation aux actions collectives en cours de constitution

- Demande d’effacement des données auprès des responsables de traitement

- Exercice du droit d’accès pour connaître l’étendue des données collectées

Précédents judiciaires et évolution de la jurisprudence

Plusieurs décisions récentes de la Cour de justice de l’Union européenne ont renforcé les obligations des plateformes numériques concernant les services tiers qu’elles distribuent. L’arrêt Schrems II a établi que les transferts de données vers des pays tiers nécessitent des garanties substantielles, questionnant directement les pratiques de revente à des entreprises américaines d’analyse marketing.

Les amendes imposées à Facebook pour 1,2 milliard d’euros en 2023 concernant les transferts transatlantiques de données créent un précédent applicable potentiellement aux développeurs des extensions malveillantes. Si les données collectées ont été transmises à des acheteurs situés hors Union européenne sans mécanismes de protection adéquats, les violations se cumulent et aggravent les sanctions encourues. Ces évolutions juridiques s’inscrivent dans un contexte où les géants technologiques négocient constamment leurs responsabilités.

Les class actions américaines suivent une logique différente mais potentiellement plus punitive pour les entreprises. Les montants accordés aux victimes dans les affaires de violations de données atteignent régulièrement des centaines de millions de dollars. Le caractère délibéré et dissimulé de la collecte opérée par ces extensions renforce la probabilité de dommages et intérêts punitifs destinés à dissuader de futures violations similaires.

Comment savoir si j’ai installé l’une de ces extensions malveillantes ?

Accédez aux paramètres de votre navigateur Chrome ou Edge, puis à la section Extensions. Recherchez Urban VPN Proxy, 1ClickVPN Proxy, Urban Browser Guard ou Urban Ad Blocker dans la liste. Si vous repérez l’une d’entre elles, désinstallez-la immédiatement. Vous pouvez également vérifier l’historique de vos téléchargements d’extensions dans les paramètres du store.

Mes données collectées peuvent-elles être récupérées ou effacées ?

Théoriquement, le RGPD vous accorde un droit à l’effacement de vos données personnelles. Contactez directement les développeurs des extensions via les coordonnées figurant dans leur politique de confidentialité pour exercer ce droit. En pratique, la suppression effective reste difficile à vérifier, surtout si les données ont déjà été revendues à des tiers. Un signalement auprès de votre autorité nationale de protection des données peut accélérer le processus.

Google recommande-t-il toujours certaines de ces extensions ?

Suite aux révélations, Google a supprimé plusieurs de ces extensions de son Chrome Web Store, mais certaines restaient encore disponibles au moment de la découverte. Le statut évolue rapidement. Vérifiez directement le store et privilégiez systématiquement les extensions avec de nombreux avis détaillés récents plutôt que de vous fier uniquement au label de recommandation officielle.

Les conversations avec tous les chatbots sont-elles concernées ?

Les extensions malveillantes ciblent spécifiquement huit plateformes d’IA : ChatGPT, Claude, Gemini, Copilot, Perplexity, DeepSeek, Grok et Meta AI. Si vous utilisez l’une de ces plateformes avec l’extension installée, vos conversations ont probablement été collectées. Les échanges sur d’autres plateformes moins populaires ne semblent pas visés par ce mécanisme de surveillance spécifique.

Comment éviter ce type de problème à l’avenir ?

Limitez le nombre d’extensions installées au strict nécessaire. Examinez attentivement les permissions demandées avant l’installation. Privilégiez les extensions open source dont le code est vérifiable publiquement. Méfiez-vous des services gratuits sans modèle économique apparent. Consultez régulièrement les sites spécialisés en cybersécurité pour rester informé des nouvelles menaces identifiées. Envisagez des alternatives payantes pour les services critiques comme les VPN.