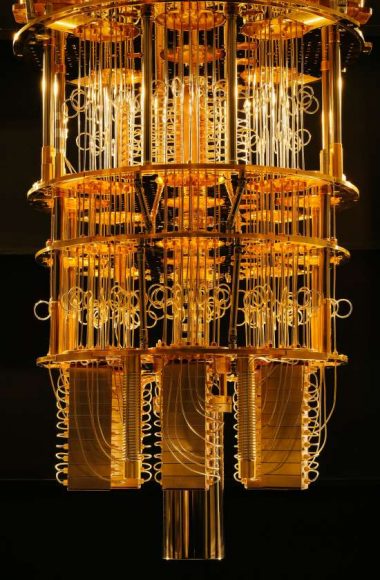

Dans un monde où l’innovation technologique évolue à un rythme effréné, le géant Google a récemment bousculé le paysage de la cryptographie avec une enquête audacieuse sur les implications de l’informatique quantique pour le Bitcoin. Cette enquête, publiée le 23 mai 2025, a soulevé des inquiétudes quant à la sécurité des systèmes de cryptomonnaie tels que le Bitcoin, dont l’intégrité repose sur des algorithmes de cryptographie sophistiqués.

Révolution quantique : Impact potentiel sur la sécurité des cryptomonnaies

La cryptomonnaie, notamment le Bitcoin, repose sur un algorithme de cryptographie asymétrique, connu sous le nom d’ECDSA (Elliptic Curve Digital Signature Algorithm), qui se fonde sur la complexité mathématique des courbes elliptiques. Ce système permet la génération d’une clé publique à partir d’une clé privée, rendant impossible la reconstitution de celle-ci à partir de sa contrepartie publique. Cependant, les récentes avancées en informatique quantique menacent de remettre en question cette idée selon laquelle la cryptographie actuelle est infaillible.

Les chercheurs de Google, dans leur étude, ont révélé que la cassure de la cryptographie moderne pourrait être 20 fois plus simple que prévu. Ce constat a de quoi inquiéter. Leur attention s’est portée sur l’algorithme RSA-2048, vieux de plusieurs décennies, utilisé dans de nombreuses applications sécurisées à travers le monde. Historiquement, on estimait qu’il nécessitait un ordinateur quantique avec 20 millions de qubits bruyants pendant environ huit heures pour être compromis. Cependant, avec les nouvelles méthodes de calcul, Google a démontré qu’il serait théoriquement possible de le casser en moins d’une semaine avec moins d’un million de qubits.

Comparatif des éléments de cryptographie

| Algorithme | Qubits nécessaires (ancien modèle) | Qubits nécessaires (nouveau modèle Google) | Estimation du temps de résolution |

|---|---|---|---|

| RSA-2048 | 20 millions | 1 million | Moins d’une semaine |

| ECDSA-256 | Non déterminé | Estimé à environ 2000 | À confirmer |

Ce revirement des calculs est crucial, car il soulève des questions sur la sécurité des systèmes basés sur ECDSA, que Bitcoin utilise pour valider les transactions. L’algorithme de Shor, utilisé pour le déchiffrement quantique, nécessite environ 2 000 qubits logiques pour altérer une clé de 256 bits dans l’algorithme ECDSA. Si les avancées de Google se reflètent dans ce domaine, il est probable que l’ECDSA soit encore plus vulnérable que le RSA face à l’informatique quantique.

Comprendre le fonctionnement de l’algorithme ECDSA

Il est intéressant de plonger plus profondément dans le fonctionnement de l’algorithme ECDSA, qui est au cœur de la sécurité de Bitcoin. Le mécanisme de signature numérique repose sur des courbes elliptiques et utilise des clés privées pour générer des signatures évaluées par d’autres parties via une clé publique. Ce modèle assure que les transactions effectuées sont sécurisées et authentifiées, rendant très difficile la falsification.

Processus de génération d’une transaction Bitcoin

- Création d’une paire de clés : une clé publique et une clé privée sont générées.

- Lorsque l’utilisateur souhaite effectuer une transaction, il signe cette transaction avec sa clé privée.

- La transaction est alors diffusée sur le réseau Bitcoin, où d’autres utilisateurs peuvent vérifier la signature en utilisant la clé publique associée.

Le défi qui se pose actuellement est de savoir comment ces transactions pourraient être compromises par la puissance de calcul des ordinateurs quantiques. La puissance accrue offerte par l’informatique quantique pourrait permettre à un acteur malveillant de reconstituer une clé privée à partir d’une clé publique, ce qui pourrait avoir des implications désastreuses pour la sécurité numérique.

Le Q-day : un enjeu pour l’avenir de la finance numérique

Le terme « Q-day » désigne le jour redouté où l’informatique quantique serait capable de briser les systèmes cryptographiques modernes, tel qu’ECDSA. Bien qu’il soit difficile de prévoir la date précise de cet événement, le fait est que des avancées rapides dans ce domaine attirent les préoccupations de l’industrie financière.

La récente présentation par Microsoft de sa puce Majorana 1, capable d’accueillir jusqu’à un million de qubits, a ravivé les discussions sur la faisabilité de la cassure de la cryptographie. Toutefois, il faut nuancer ce constat : tous les qubits physiques ne se traduisent pas directement en qubits logiques. L’architecture de correction d’erreurs reste un défi de taille à surmonter avant que de telles craintes ne deviennent une réalité.

Les risques associés à la menace quantique

- Possibilité de compromission des clés privées

- Risque pour les données sensibles stockées sur la blockchain

- Renforcement de la nécessité d’une cryptographie post-quantique

Les répercussions de la menace quantique sont déjà prises au sérieux par des acteurs majeurs comme BlackRock, qui a dû mettre à jour ses documents internes pour tenir compte des risques de sécurité posés par l’informatique quantique. Cette prise de conscience générale sur la vulnérabilité des actifs numériques incite à une recherche urgente de solutions alternatives, notamment la mise en place de systèmes de cryptographie post-quantique.

Vers une ère de transition : Solutions face aux défis quantiques

Face à la montée des menaces quantiques, la nécessité d’évolution et d’innovation dans le domaine de la cryptographie est cruciale. Les chercheurs et entreprises du secteur technologique s’efforcent d’élaborer des algorithmes qui résisteront aux atteintes potentielles des ordinateurs quantiques. Cela signifie retravailler les bases mêmes de la cryptographie pour garantir une sécurité effective dans un avenir proche.

Approches potentielles pour renforcer la sécurité

- Développer des algorithmes post-quantiques qui ne sont pas vulnérables aux méthodes de déchiffrement quantiques.

- Intégrer des protocoles de sécurité adaptatifs pour une résistance accrue aux nouvelles menaces.

- Collaboration entre le secteur public et privé pour assurer la sécurité des infrastructures critiques.

Des initiatives critiques émergent dans ce paysage, tel que la recherche sur les cryptomonnaies quantiques, qui visent à redéfinir le cadre de sécurité de la blockchain. Alors que la technologie évolue, il devient impératif de garder une longueur d’avance sur les défis futurs. La combinaison d’une recherche approfondie et d’investissements significatifs dans les infrastructures sera essentielle pour garantir la pérennité des systèmes financiers contemporains, même face à des menaces quantiques.

FAQ

Qu’est-ce que l’algorithme ECDSA utilisé par Bitcoin?

L’algorithme ECDSA (Elliptic Curve Digital Signature Algorithm) permet de sécuriser les transactions sur le réseau Bitcoin en générant une clé publique à partir d’une clé privée, favorisant ainsi l’authenticité des transactions.

Comment l’informatique quantique menace-t-elle la cryptographie moderne?

L’informatique quantique pourrait permettre de casser les algorithmes de cryptographie modernes, comme ECDSA et RSA, en rendant possible la reconstitution des clés privées à partir des clés publiques.

Quand pourrait avoir lieu le Q-day?

Bien qu’il soit impossible de prédire exactement quand le Q-day se produira, les avancées rapides dans l’informatique quantique rendent ce jour de plus en plus plausible à mesure que la recherche progresse.

Quelles solutions existent pour contrer la menace quantique?

Les solutions incluent le développement d’algorithmes de cryptographie post-quantique et la mise en place de protocoles de sécurité adaptatifs pour protéger les systèmes critiques contre les attaques quantiques.

Quel est l’impact de cette recherche sur l’avenir de Bitcoin?

Les recherches et études sur les menaces liées à l’informatique quantique incitent à repenser la sécurité de Bitcoin, ouvrant la voie à des innovations nécessaires pour assurer la protection des actifs numériques à l’avenir.

![Des drones AI gagnent en rapidité et frôlent les performances du meilleur pilote mondial [vidéo]](https://www.plare.fr/wp-content/uploads/2026/01/1769536975_Des-drones-AI-gagnent-en-rapidite-et-frolent-les-performances-110x110.jpg)